Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Wie Amazon S3 eine Anforderung für eine Bucket-Operation autorisiert

Wenn Amazon S3 eine Anfrage für eine Bucket-Operation erhält, wandelt Amazon S3 alle relevanten Berechtigungen in eine Reihe von Richtlinien um, die zur Laufzeit ausgewertet werden sollen. Zu den relevanten Berechtigungen gehören ressourcenbasierte Berechtigungen (z. B. Bucket-Richtlinien und Bucket-Zugriffskontrolllisten) und Benutzerrichtlinien, wenn die Anfrage von einem IAM-Prinzipal stammt. Amazon S3 wertet anschließend die resultierende Richtlinienmenge in mehreren Schritten in Übereinstimmung mit einem spezifischen Kontext aus – Benutzerkontext oder Bucket-Kontext.

-

Benutzerkontext — Wenn der Anforderer ein IAM-Prinzipal ist, muss der Principal die Genehmigung des übergeordneten Unternehmens haben, dem er AWS-Konto angehört. In diesem Schritt wertet Amazon S3 eine Untermenge der Richtlinien aus, die dem übergeordneten Konto gehören (auch als Kontextautorität bezeichnet). Diese Richtlinienuntermenge beinhaltet die Benutzerrichtlinie, die das übergeordnete Konto dem Prinzipal zuordnet. Wenn dem übergeordneten Konto auch die Ressource in der Anforderung gehört (in diesem Fall der Bucket), wertet Amazon S3 gleichzeitig auch die entsprechenden Ressourcenrichtlinien aus (Bucket-Richtlinie und Bucket-ACL). Immer wenn eine Anforderung für eine Bucket-Operation gemacht wird, zeichnen die Server-Zugriffsprotokolle die kanonische Benutzer-ID des Anforderers auf. Weitere Informationen finden Sie unter Protokollieren von Anfragen mit Server-Zugriffsprotokollierung.

-

Bucket-Kontext – Der Anforderer muss die Berechtigung vom Bucket-Eigentümer besitzen, eine spezifische Bucket-Operation auszuführen. In diesem Schritt bewertet Amazon S3 eine Teilmenge von Richtlinien, die demjenigen gehören, dem der AWS-Konto Bucket gehört.

Der Bucket-Eigentümer kann Berechtigungen unter Verwendung einer Bucket-Richtlinie oder Bucket-ACL erteilen. Wenn das AWS-Konto , dem der Bucket gehört, auch das übergeordnete Konto eines IAM-Prinzipals ist, kann es Bucket-Berechtigungen in einer Benutzerrichtlinie konfigurieren.

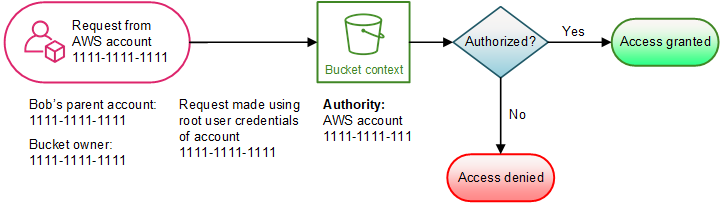

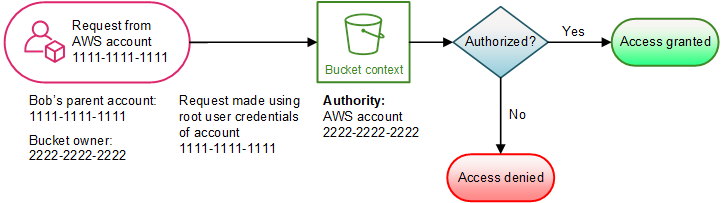

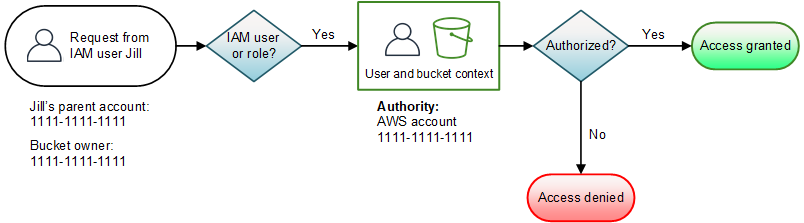

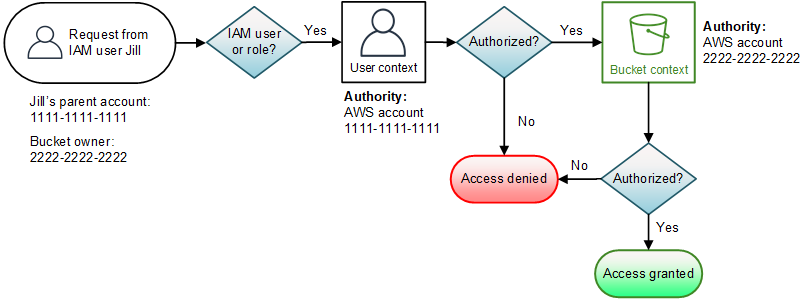

Nachfolgend sehen Sie eine grafische Darstellung der kontextbasierten Auswertung für Bucket-Operationen.

Die folgenden Beispiele veranschaulichen die Auswertungslogik.

Beispiel 1: Vom Bucket-Eigentümer angeforderte Bucket-Operation

In diesem Beispiel sendet der Bucket-Eigentümer eine Anforderung einer Bucket-Operation unter Verwendung der Root-Anmeldeinformationen des AWS-Konto.

Amazon S3 führt die Kontextauswertung wie folgt durch:

-

Da die Anforderung unter Verwendung der Anmeldeinformationen des Root-Benutzers eines AWS-Konto erfolgt, wird der Benutzerkontext nicht ausgewertet.

-

Im Bucket-Kontext überprüft Amazon S3 die Bucket-Richtlinie, um festzustellen, ob der Auftraggeber die Berechtigung besitzt, die Operation auszuführen. Amazon S3 autorisiert die Anforderung.

Beispiel 2: Bucket-Vorgang, der von einer Person angefordert wurde AWS-Konto , die nicht der Bucket-Besitzer ist

In diesem Beispiel wird eine Anforderung unter Verwendung der Anmeldeinformationen des Root-Benutzers des AWS-Konto 1111-1111-1111 für eine Bucket-Operation gestellt, die dem AWS-Konto 2222-2222-2222 gehört. An dieser Anforderung sind keine IAM-Benutzer beteiligt.

In diesem Beispiel wertet Amazon S3 den Kontext wie folgt aus:

-

Da die Anfrage unter Verwendung der Root-Benutzeranmeldedaten von gestellt wird AWS-Konto, wird der Benutzerkontext nicht ausgewertet.

-

Im Bucket-Kontext wertet Amazon S3 die Bucket-Richtlinie aus. Wenn der Bucket-Besitzer (AWS-Konto 2222-2222-2222) AWS-Konto 1111-1111 nicht autorisiert hat, den angeforderten Vorgang auszuführen, lehnt Amazon S3 die Anfrage ab. Andernfalls genehmigt Amazon S3 die Anforderung und führt die Operation aus.

Beispiel 3: Bucket-Vorgang, der von einem IAM-Principal angefordert wurde, dessen übergeordnetes Element auch der Bucket-Besitzer ist AWS-Konto

In dem Beispiel wird die Anforderung von Jill gesendet, einer IAM-Benutzer im AWS-Konto 1111-1111-1111, dem auch der Bucket gehört.

Amazon S3 führt die folgende Kontextauswertung durch:

-

Da die Anfrage von einem IAM-Prinzipal stammt, bewertet Amazon S3 im Benutzerkontext alle Richtlinien, die dem übergeordneten Unternehmen gehören, AWS-Konto um festzustellen, ob Jill berechtigt ist, den Vorgang auszuführen.

In diesem Beispiel ist das übergeordnete Objekt AWS-Konto 1111-1111-1111, zu dem der Principal gehört, auch der Bucket-Besitzer. Somit wertet Amazon S3 zusätzlich zur Benutzerrichtlinie auch die Bucket-Richtlinie und Bucket-ACL im selben Kontext aus, weil sie zum selben Konto gehören.

-

Amazon S3 hat die Bucket-Richtlinie und die Bucket-ACL als Teil des Benutzerkontexts ausgewertet, deshalb wertet es den Bucket-Kontext nicht aus.

Beispiel 4: Bucket-Vorgang, der von einem IAM-Principal angefordert wurde, dessen übergeordnetes Element nicht der Bucket-Besitzer ist AWS-Konto

In diesem Beispiel wird die Anfrage von Jill gesendet, einer IAM-Benutzerin, deren übergeordnetes Element 1111-1111-1111 AWS-Konto ist, aber der Bucket gehört einem anderen, 2222-2222-2222. AWS-Konto

Jill benötigt die Berechtigungen sowohl vom Elternteil als auch vom Bucket-Besitzer. AWS-Konto Amazon S3 wertet den Kontext wie folgt aus:

-

Da die Anforderung von einem IAM-Prinzipal stammt, wertet Amazon S3 den Benutzerkontext aus, indem es die Richtlinien überprüft, die vom Konto autorisiert wurden, um sicherzustellen, dass Jill über die erforderlichen Berechtigungen verfügt. Wenn Jill die Berechtigung hat, prüft Amazon S3 anschließend den Bucket-Kontext. Wenn Jill keine Berechtigung hat, wird die Anfrage abgelehnt.

-

Im Bucket-Kontext überprüft Amazon S3, ob der Bucket-Besitzer 2222-2222-2222 Jill (oder ihren Eltern AWS-Konto) die Erlaubnis erteilt hat, den angeforderten Vorgang durchzuführen. Wenn sie diese Berechtigung besitzt, gewährt Amazon S3 die Anforderung und führt die Operation aus. Andernfalls lehnt Amazon S3 die Anforderung ab.