Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Reduzieren des Preises von SSE-KMS mit Amazon-S3-Bucket-Schlüsseln

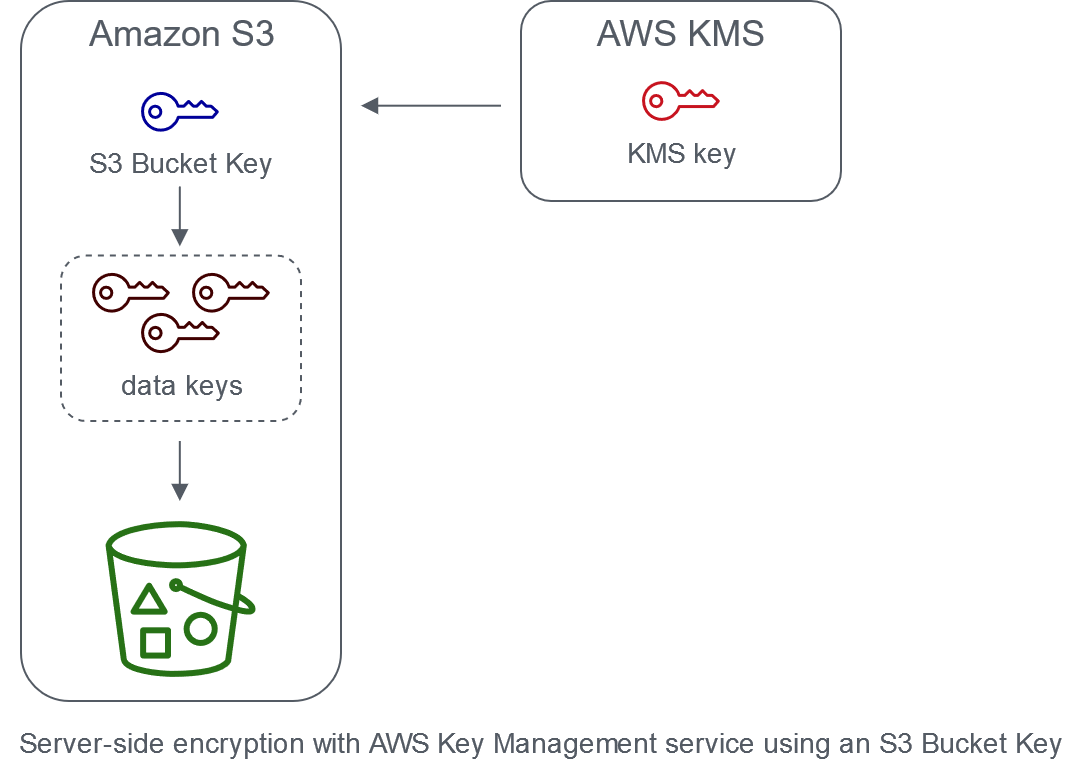

Amazon S3 Bucket Keys reduzieren die Kosten der serverseitigen Amazon S3 S3-Verschlüsselung mit AWS Key Management Service (AWS KMS) -Schlüsseln (SSE-KMS). Durch die Verwendung eines Schlüssels auf Bucket-Ebene für SSE-KMS können die AWS KMS Anforderungskosten um bis zu 99 Prozent gesenkt werden, da der Anforderungsverkehr von Amazon S3 zu reduziert wird. AWS KMS Mit ein paar Klicks in der AWS-Managementkonsole und ohne Änderungen an Ihren Client-Anwendungen können Sie Ihren Bucket so konfigurieren, dass ein S3-Bucket-Schlüssel für die SSE-KMS-Verschlüsselung bei neuen Objekten verwendet wird.

Anmerkung

S3-Bucket-Keys werden für die zweischichtige serverseitige Verschlüsselung mit AWS Key Management Service () -Schlüsseln (AWS KMS DSSE-KMS) nicht unterstützt.

S3-Bucket-Schlüssel für SSE-KMS

Workloads, die auf Millionen oder Milliarden von mit SSE-KMS verschlüsselten Objekten zugreifen, können große Mengen an Anfragen an generieren. AWS KMS Wenn Sie SSE-KMS verwenden, um Ihre Daten ohne einen S3-Bucket Key zu schützen, verwendet Amazon S3 für jedes Objekt einen individuellen AWS KMS Datenschlüssel. In diesem Fall ruft Amazon S3 AWS KMS jedes Mal, wenn eine Anfrage für ein KMS-verschlüsseltes Objekt gestellt wird, auf. Informationen zur Funktionsweise von SSE-KMS finden Sie unter Verwenden der serverseitigen Verschlüsselung mit AWS KMS Schlüsseln (SSE-KMS).

Wenn Sie Ihren Bucket so konfigurieren, dass er einen S3-Bucket Key für SSE-KMS verwendet, AWS generiert er einen kurzlebigen Schlüssel auf Bucket-Ebene von AWS KMS und speichert ihn dann vorübergehend in S3. Dieser Schlüssel auf Bucket-Ebene erstellt während seines Lebenszyklus Datenschlüssel für neue Objekte. S3-Bucket-Keys werden für einen begrenzten Zeitraum in Amazon S3 verwendet, sodass S3 weniger Anfragen stellen muss, AWS KMS um Verschlüsselungsvorgänge abzuschließen. Dadurch wird der Datenverkehr von S3 zu reduziert AWS KMS, sodass Sie zu einem Bruchteil der bisherigen Kosten auf AWS KMS-verschlüsselte Objekte in Amazon S3 zugreifen können.

Eindeutige Schlüssel auf Bucket-Ebene werden mindestens einmal pro Anforderer abgerufen, um sicherzustellen, dass der Zugriff des Anforderers auf den Schlüssel bei einem Ereignis erfasst wird. AWS KMS CloudTrail Amazon S3 behandelt Anrufer als unterschiedliche Anforderer, wenn sie unterschiedliche Rollen oder Konten oder dieselbe Rolle mit unterschiedlichen Bereichsrichtlinien verwenden. AWS KMS Die Einsparungen bei Anfragen spiegeln die Anzahl der Anfragenden, das Anforderungsmuster und das relative Alter der angeforderten Objekte wider. Beispielsweise führt eine geringere Anzahl von Anforderern, die mehrere mit demselben Schlüssel auf Bucket-Ebene verschlüsselte Objekte in einem begrenzten Zeitfenster anfordern, zu größeren Einsparungen.

Anmerkung

Durch die Verwendung von S3 Bucket Keys können Sie AWS KMS Anforderungskosten sparen EncryptGenerateDataKey, indem Sie Ihre Anfragen mithilfe eines Schlüssels auf Bucketebene auf Anfragen und Decrypt Operationen reduzieren. AWS KMS Standardmäßig führen nachfolgende Anfragen, die diesen Schlüssel auf Bucket-Ebene nutzen, nicht zu AWS KMS API-Anfragen und validieren den Zugriff nicht anhand der Schlüsselrichtlinie. AWS KMS

Wenn Sie einen S3-Bucket-Schlüssel konfigurieren, verwenden Objekte, die sich bereits im Bucket befinden, nicht den S3-Bucket-Schlüssel. Zum Konfigurieren eines S3-Bucket-Schlüssels für vorhandene Objekte können Sie eine CopyObject-Operation verwenden. Weitere Informationen finden Sie unter Konfigurieren eines S3-Bucket-Schlüssels auf Objektebene.

Amazon S3 gibt einen S3-Bucket-Schlüssel nur für Objekte frei, die mit demselben AWS KMS key verschlüsselt werden. S3 Bucket Keys sind kompatibel mit KMS-Schlüsseln AWS KMS, die von importiertem Schlüsselmaterial erstellt wurden, und Schlüsselmaterial, das von benutzerdefinierten Schlüsselspeichern unterstützt wird.

Konfigurieren von S3-Bucket-Schlüsseln

Sie können Ihren Bucket so konfigurieren, dass er einen S3-Bucket Key für SSE-KMS für neue Objekte über die Amazon S3 S3-Konsole, AWS SDKs AWS CLI, oder die REST-API verwendet. Wenn S3-Bucket-Schlüssel in Ihrem Bucket aktiviert sind, verwenden Objekte, die mit einem anderen angegebenen SSE-KMS-Schlüssel hochgeladen wurden, ihre eigenen S3-Bucket-Schlüssel. Unabhängig von Ihrer S3-Bucket-Schlüsseleinstellung können Sie den Header x-amz-server-side-encryption-bucket-key-enabled mit einem true- oder false-Wert in Ihre Anforderung aufnehmen, um die Bucket-Einstellung zu überschreiben.

Bevor Sie Ihren Bucket für die Verwendung eines S3-Bucket-Schlüssels konfigurieren, lesen Sie Änderungen, die Sie vor dem Aktivieren eines S3-Bucket-Schlüssels beachten sollten.

Konfigurieren eines S3-Bucket-Schlüssels mit der Amazon-S3-Konsole

Wenn Sie einen neuen Bucket erstellen, können Sie ihn so konfigurieren, dass er einen S3-Bucket-Schlüssel für SSE-KMS bei neuen Objekten verwendet. Sie können einen vorhandenen Bucket auch dafür konfigurieren, dass er einen S3-Bucket-Schlüssel für SSE-KMS bei neuen Objekten verwendet, indem Sie die Bucket-Eigenschaften aktualisieren.

Weitere Informationen finden Sie unter Konfigurieren des Buckets für die Verwendung eines S3-Bucket-Schlüssels mit SSE-KMS bei neuen Objekten.

REST-API- AWS CLI und AWS SDK-Unterstützung für S3-Bucket Keys

Sie können die REST-API oder das AWS SDK verwenden AWS CLI, um Ihren Bucket so zu konfigurieren, dass er einen S3-Bucket-Schlüssel für SSE-KMS für neue Objekte verwendet. Sie können einen S3-Bucket-Schlüssel auch auf Objektebene aktivieren.

Weitere Informationen finden Sie hier:

Die folgenden API-Operationen unterstützen S3-Bucket-Schlüssel für SSE-KMS:

-

-

ServerSideEncryptionRuleakzeptiert den ParameterBucketKeyEnabledzum Aktivieren und Deaktivieren eines S3-Bucket-Schlüssels.

-

-

-

ServerSideEncryptionRulegibt die Einstellungen fürBucketKeyEnabledzurück.

-

-

PutObject, CopyObjectCreateMultipartUpload, und POST-Objekt

-

Der Anforderungs-Header

x-amz-server-side-encryption-bucket-key-enabledaktiviert oder deaktiviert einen S3-Bucket-Schlüssel auf Objektebene.

-

-

HeadObject, GetObject, UploadPartCopy, UploadPart, und CompleteMultipartUpload

-

Der Antwort-Header

x-amz-server-side-encryption-bucket-key-enabledzeigt an, ob ein S3-Bucket-Schlüssel für ein Objekt aktiviert oder deaktiviert ist.

-

Arbeitet mit CloudFormation

In CloudFormation enthält die AWS::S3::Bucket Ressource eine Verschlüsselungseigenschaft namensBucketKeyEnabled, mit der Sie einen S3-Bucket-Key aktivieren oder deaktivieren können.

Weitere Informationen finden Sie unter Verwenden CloudFormation.

Änderungen, die Sie vor dem Aktivieren eines S3-Bucket-Schlüssels beachten sollten

Bevor Sie einen S3-Bucket-Schlüssel aktivieren, beachten Sie bitte die folgenden damit verbundenen Änderungen:

IAM oder AWS KMS wichtige Richtlinien

Wenn Ihre bestehenden AWS Identity and Access Management (IAM) -Richtlinien oder AWS KMS Schlüsselrichtlinien Ihr Objekt Amazon Resource Name (ARN) als Verschlüsselungskontext verwenden, um den Zugriff auf Ihren KMS-Schlüssel zu verfeinern oder einzuschränken, funktionieren diese Richtlinien nicht mit einem S3-Bucket Key. S3-Bucket-Schlüssel verwenden den Bucket-ARN als Verschlüsselungskontext. Bevor Sie einen S3-Bucket Key aktivieren, aktualisieren Sie Ihre IAM-Richtlinien oder AWS KMS Schlüsselrichtlinien, um Ihren Bucket-ARN als Verschlüsselungskontext zu verwenden.

Weitere Informationen zum Verschlüsselungskontext und zu S3-Bucket-Schlüsseln finden Sie unter Verschlüsselungskontext.

CloudTrail Ereignisse für AWS KMS

Nachdem Sie einen S3-Bucket Key aktiviert haben, protokollieren Ihre AWS KMS CloudTrail Ereignisse Ihren Bucket-ARN anstelle Ihres Objekt-ARN. Darüber hinaus werden in Ihren Protokollen weniger CloudTrail KMS-Ereignisse für SSE-KMS-Objekte angezeigt. Da wichtige Materialien in Amazon S3 zeitlich begrenzt sind, werden weniger Anfragen gestellt. AWS KMS

Verwenden eines S3-Bucket-Schlüssels mit Replikation

Sie können S3-Bucket-Schlüssel mit Replikation innerhalb derselben Region (SRR) und regionsübergreifender Replikation (CRR) verwenden.

Wenn Amazon S3 ein verschlüsseltes Objekt repliziert, werden im Allgemeinen die Verschlüsselungseinstellungen des Replikatobjekts im Ziel-Bucket beibehalten. Wenn das Quellobjekt jedoch nicht verschlüsselt ist und Ihr Ziel-Bucket eine Standard-Verschlüsselung oder einen S3-Bucket-Schlüssel verwendet, verschlüsselt Amazon S3 das Objekt mit der Konfiguration des Ziel-Buckets.

Die folgenden Beispiele veranschaulichen, wie ein S3-Bucket-Schlüssel mit der Replikation funktioniert. Weitere Informationen finden Sie unter Replizieren verschlüsselter Objekte (SSE-S3, SSE-KMS, DSSE-KMS, SSE-C).

Beispiel Beispiel 1 – Quellobjekt verwendet S3-Bucket-Schlüssel; Ziel-Bucket verwendet Standardverschlüsselung

Wenn Ihr Quellobjekt einen S3-Bucket-Schlüssel verwendet, Ihr Ziel-Bucket jedoch eine Standard-Verschlüsselung mit SSE-KMS, behält das Replikatobjekt seine S3-Bucket-Schlüssel-Verschlüsselungseinstellungen im Ziel-Bucket bei. Der Ziel-Bucket verwendet weiterhin die Standard-Verschlüsselung mit SSE-KMS.

Beispiel Beispiel 2 – Quellobjekt ist nicht verschlüsselt; Ziel-Bucket verwendet einen S3-Bucket-Schlüssel mit SSE-KMS

Wenn Ihr Quellobjekt nicht verschlüsselt ist und der Ziel-Bucket einen S3-Bucket-Schlüssel mit SSE-KMS verwendet, wird das Replikatobjekt mit einem S3-Bucket-Schlüssel mit SSE-KMS im Ziel-Bucket verschlüsselt. Daher unterscheidet sich das ETag des Quell-Objekts von dem ETag des Replikatobjekts. Sie müssen die Anwendungen, die das ETag verwenden, zur Anpassung an diesen Unterschied aktualisieren.

Arbeiten mit S3-Bucket-Schlüsseln

Weitere Informationen zum Aktivieren und Arbeiten mit S3-Bucket-Schlüsseln finden Sie in den folgenden Abschnitten: