Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Beispiel 1: Bucket-Eigentümer erteilt seinen Benutzern Bucket-Berechtigungen

Wichtig

Das Erteilen von Berechtigungen für IAM-Rollen ist eine bessere Vorgehensweise als das Erteilen von Berechtigungen für einzelne Benutzer. Weitere Informationen zum Erteilen von Berechtigungen für IAM-Rollen finden Sie unter Verständnis von kontoübergreifenden Berechtigungen und der Verwendung von IAM-Rollen.

Themen

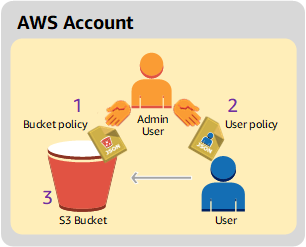

In dieser exemplarischen Vorgehensweise AWS-Konto besitzt ein Benutzer einen Bucket, und das Konto umfasst einen IAM-Benutzer. Standardmäßig hat der Benutzer keine Berechtigungen. Damit der Benutzer alle Aufgaben ausführen kann, muss das übergeordnete Konto ihm Berechtigungen erteilen. Der Bucket-Eigentümer und das übergeordnete Konto sind identisch. Um dem Benutzer Berechtigungen für den Bucket zu gewähren, AWS-Konto kann er daher eine Bucket-Richtlinie, eine Benutzerrichtlinie oder beides verwenden. Der Kontobesitzer gewährt einige Berechtigungen unter Verwendung einer Bucket-Richtlinie und andere Berechtigungen unter Verwendung einer Benutzerrichtlinie.

Die folgenden Schritte fasen das detaillierte Beispiel zusammen:

-

Der Kontoadministrator erstellt eine Bucket-Richtlinie, die dem Benutzer verschiedene Berechtigungen erteilt.

-

Der Kontoadministrator weist dem Benutzer eine Benutzerrichtlinie zu, die ihm zusätzliche Berechtigungen erteilt.

-

Anschließend probiert der Benutzer Berechtigungen aus, die über die Bucket-Richtlinie und die Benutzerrichtlinie erteilt wurden.

Für dieses Beispiel benötigen Sie eine AWS-Konto. Anstatt die Anmeldeinformationen des Root-Benutzers für das Konto zu verwenden, erstellen Sie einen Administrator-Benutzer (siehe Informationen zur Verwendung eines Administratorbenutzers zum Erstellen von Ressourcen und Erteilen von Berechtigungen). Wir beziehen uns auf den AWS-Konto und den Administratorbenutzer, wie in der folgenden Tabelle dargestellt.

| Konto-ID | Konto bezeichnet als | Administratorbenutzer im Konto |

|---|---|---|

|

|

Konto A |

AccountAadmin |

Anmerkung

Der Administratorbenutzer in diesem Beispiel ist AccountAadmin, was sich auf Konto A bezieht, und nicht AccountAdmin.

Alle Aufgaben in Verbindung mit dem Erstellen von Benutzern und Gewähren von Berechtigungen werden in der AWS-Managementkonsole ausgeführt. Um die Berechtigungen zu überprüfen, verwendet die exemplarische Vorgehensweise die Befehlszeilentools AWS Command Line Interface (AWS CLI) und AWS Tools for Windows PowerShell, sodass Sie keinen Code schreiben müssen.

Vorbereitung auf den Walkthrough

-

Stellen Sie sicher, dass Sie über eine verfügen AWS-Konto und dass sie über einen Benutzer mit Administratorrechten verfügt.

-

Melden Sie sich bei Bedarf für eine an AWS-Konto. Wir bezeichnen dieses Konto als Konto A.

-

Gehen Sie zu https://aws.amazon.com/s3

und wählen Sie AWS Konto erstellen. -

Folgen Sie den Anweisungen auf dem Bildschirm.

AWS benachrichtigt Sie per E-Mail, wenn Ihr Konto aktiv und für Sie verfügbar ist.

-

-

Erstellen Sie in Konto A den Administratorbenutzer

AccountAadmin. Melden Sie sich mit den Anmeldeinformationen von Konto A in der IAM-Konsolean und gehen Sie wie folgt vor: -

Erstellen Sie den Benutzer

AccountAadminund schreiben Sie sich die Sicherheitsanmeldeinformationen für den Benutzer auf.Anweisungen finden Sie unter Erstellen eines IAM-Benutzers in Ihrem AWS-Konto im IAM-Benutzerhandbuch.

-

Gewähren Sie Administratorrechte, AccountAadminindem Sie eine Benutzerrichtlinie beifügen, die vollen Zugriff gewährt.

Weitere Informationen finden Sie unter Verwalten von IAM-Richtlinien im IAM-Benutzerhandbuch.

-

Notieren Sie sich die Anmelde-URL für den IAM-Benutzer. AccountAadmin Sie brauchen diese URL, wenn Sie sich bei der AWS-Managementkonsole anmelden. Weitere Informationen darüber, wo Sie die Anmelde-URL finden, finden Sie im IAM-Benutzerhandbuch unter AWS-Managementkonsole Als IAM-Benutzer anmelden. Notieren Sie die URLs für alle Konten.

-

-

-

Richten Sie entweder das oder das AWS CLI ein. AWS Tools for Windows PowerShell Stellen Sie sicher, dass Sie die Administratoranmeldeinformationen wie folgt speichern:

-

Wenn Sie das verwenden AWS CLI, erstellen Sie ein Profil

AccountAadmin,, in der Konfigurationsdatei. -

Wenn Sie die verwenden AWS Tools for Windows PowerShell, stellen Sie sicher, dass Sie die Anmeldeinformationen für die Sitzung als speichern

AccountAadmin.

Detaillierte Anweisungen finden Sie unter Einrichten der Tools für die Anleitungen.

-

Schritt 1: Erstellen von Ressourcen in Konto A und Erteilen von Berechtigungen

Melden Sie sich mit den Anmeldeinformationen des Benutzers AccountAadmin in Konto A und der speziellen IAM-Benutzer-Anmelde-URL bei der an AWS-Managementkonsole und gehen Sie wie folgt vor:

-

Erstellen von Ressourcen eines Buckets und eines IAM-Benutzers

-

Erstellen Sie in der Amazon-S3-Konsole einen Bucket. Notieren Sie sich den AWS-Region Bucket, in dem Sie den Bucket erstellt haben. Detaillierte Anweisungen finden Sie unter Erstellen eines Allzweck-Buckets.

-

Führen Sie in der IAM-Konsole

die folgenden Schritte durch: -

Erstellen Sie einen Benutzer mit dem Namen Dave.

step-by-stepAnweisungen finden Sie unter Erstellen von IAM-Benutzern (Konsole) im IAM-Benutzerhandbuch.

-

Notieren Sie sich die

UserDave-Anmeldeinformationen. -

Notieren Sie sich den Amazon-Ressourcennamen (ARN) für den Benutzer Dave. Wählen Sie in der IAM-Konsole

den Benutzer aus. Sie finden den ARN des Benutzers auf der Registerkarte Zusammenfassung.

-

-

-

Erteilen Sie Berechtigungen.

Da der Bucket-Besitzer und das übergeordnete Konto, zu dem der Benutzer gehört, identisch sind, AWS-Konto können sie Benutzerberechtigungen mithilfe einer Bucket-Richtlinie, einer Benutzerrichtlinie oder beidem gewähren. In diesem Beispiel machen Sie beides. Wenn das Objekt auch demselben Konto gehört, kann der Bucket-Eigentümer in der Bucket-Richtlinie (oder einer IAM-Richtlinie) Objektberechtigungen erteilen.

-

Fügen Sie in der Amazon S3 S3-Konsole die folgende Bucket-Richtlinie an an

awsexamplebucket1.Die Richtlinie enthält zwei Anweisungen.

-

Die erste Anweisung erteilt Dave Berechtigungen für die Bucket-Operationen

s3:GetBucketLocationunds3:ListBucket. -

Die zweite Anweisung erteilt die

s3:GetObject-Berechtigung. Konto A gehört auch das Objekt, deshalb kann der Kontoadministrator dies3:GetObject-Berechtigung erteilen.

In der

Principal-Anweisung wird Dave durch seinen Benutzer-ARN identifiziert. Weitere Informationen zu Richtlinienelementen finden Sie unter Richtlinien und Berechtigungen in Amazon S3. -

-

Erstellen Sie mithilfe der folgenden Richtlinie eine Inlinerichtlinie für den Benutzer Dave. Die Richtlinie erteilt dem Benutzer Dave die

s3:PutObject-Berechtigung. Sie müssen die Richtlinie aktualisieren, indem Sie Ihren Bucket-Namen angeben.Anweisungen finden Sie unter Verwaltung IAMpolicies im IAM-Benutzerhandbuch. Beachten Sie, dass Sie sich mit den Anmeldeinformationen von Konto A an der Konsole anmelden müssen.

-

Schritt 2: Testen der Berechtigungen

Überprüfen Sie unter Verwendung der Anmeldeinformationen von Dave, ob die Berechtigungen funktionieren. Sie haben die Wahl zwischen den folgenden beiden Verfahren.

Testen Sie die Berechtigungen mit dem AWS CLI

-

Aktualisieren Sie die AWS CLI Konfigurationsdatei, indem Sie das folgende

UserDaveAccountAProfil hinzufügen. Weitere Informationen finden Sie unter Einrichten der Tools für die Anleitungen.[profile UserDaveAccountA] aws_access_key_id =access-keyaws_secret_access_key =secret-access-keyregion =us-east-1 -

Überprüfen Sie, ob Dave Vorgänge ausführen kann, für die ihm in der Benutzerrichtlinie Berechtigungen erteilt wurden. Laden Sie mit dem folgenden AWS CLI

put-objectBefehl ein Beispielobjekt hoch.Der Parameter

--bodyim Befehl identifiziert die hochzuladende Quelldatei. Wenn sich die Datei beispielsweise im Stammverzeichnis des Laufwerks C: auf einem Windows-Rechner befindet, geben Siec:\HappyFace.jpgan. Der Parameter--keygibt den Schlüsselnamen für das Objekt an.aws s3api put-object --bucketawsexamplebucket1--keyHappyFace.jpg--bodyHappyFace.jpg--profile UserDaveAccountAFühren Sie den folgenden AWS CLI Befehl aus, um das Objekt abzurufen.

aws s3api get-object --bucket awsexamplebucket1 --keyHappyFace.jpgOutputFile.jpg--profile UserDaveAccountA

Testen Sie die Berechtigungen mit dem AWS Tools for Windows PowerShell

-

Speichern Sie die Anmeldeinformationen von Dave als

AccountADave. Anschließend verwenden Sie diese Anmeldeinformationen fürPUTundGETfür ein Objekt.set-awscredentials -AccessKeyAccessKeyID-SecretKeySecretAccessKey-storeas AccountADave -

Laden Sie ein Beispielobjekt hoch, indem Sie den AWS Tools for Windows PowerShell

Write-S3ObjectBefehl verwenden und dabei die gespeicherten Anmeldeinformationen von Benutzer Dave verwenden.Write-S3Object -bucketnameawsexamplebucket1-keyHappyFace.jpg-fileHappyFace.jpg-StoredCredentials AccountADaveLaden Sie das zuvor hochgeladene Objekt herunter.

Read-S3Object -bucketnameawsexamplebucket1-keyHappyFace.jpg-fileOutput.jpg-StoredCredentials AccountADave