Beispiel 3: Bucket-Eigentümer, der Berechtigungen für Objekte erteilt, die ihm nicht gehören

Wichtig

Das Erteilen von Berechtigungen für IAM-Rollen ist eine bessere Vorgehensweise als die Erteilung von Berechtigungen an einzelne Benutzer. Weitere Informationen zur Vorgehensweise finden Sie unter Verständnis von kontoübergreifenden Berechtigungen und der Verwendung von IAM-Rollen.

Themen

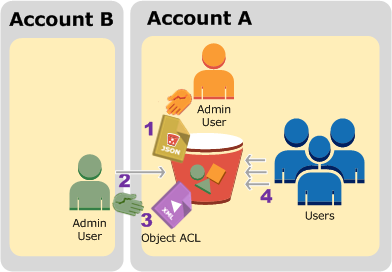

Das Szenario für dieses Beispiel ist, dass ein Bucket-Eigentümer Berechtigungen zum Zugriff auf Objekte erteilen möchte, obwohl er nicht alle Objekte im Bucket besitzt. In diesem Beispiel versucht der Bucket-Eigentümer, Benutzern in seinem eigenen Konto eine Berechtigung zu erteilen.

Ein Bucket-Eigentümer kann es anderen AWS-Konten ermöglichen, Objekte hochzuladen. Standardmäßig besitzt der Bucket-Eigentümer keine Objekte, die von einem anderen in einen Bucket geschrieben wurden AWS-Konto. Objekte gehören den Konten, die sie in einen S3-Bucket schreiben. Wenn der Bucket-Eigentümer keine Objekte im Bucket besitzt, muss der Objekteigentümer dem Bucket-Eigentümer zunächst die Berechtigung mithilfe einer Objektzugriffssteuerungsliste (ACL) erteilen. Dann kann der Bucket-Eigentümer Berechtigungen für ein Objekt erteilen, das er nicht besitzt. Weitere Informationen finden Sie unter Amazon-S3-Bucket- und Objekt-Eigentümerschaft.

Wenn der Bucket-Eigentümer die vom Bucket-Eigentümer erzwungene Einstellung für S3 Object Ownership für den Bucket anwendet, besitzt der Bucket-Eigentümer alle Objekte im Bucket, einschließlich der Objekte, die von einem anderen geschrieben wurden AWS-Konto. Dieser Ansatz löst das Problem, dass Objekte nicht im Besitz des Bucket-Eigentümers sind. Anschließend können Sie die Berechtigung an Benutzer in Ihrem eigenen Konto oder an andere AWS-Konten.

Anmerkung

S3 Object Ownership ist eine Amazon-S3-Einstellung auf Bucket-Ebene, mit der Sie sowohl die Eigentümerschaft von den Objekten steuern können, die in Ihre Buckets hochgeladen werden, als auch ACLs deaktivieren oder aktivieren können. Standardmäßig ist Object Ownership auf die Einstellung „Bucket-Eigentümer erzwungen“ festgelegt und alle ACLs sind deaktiviert. Wenn ACLs deaktiviert sind, besitzt der Bucket-Eigentümer alle Objekte im Bucket und verwaltet den Zugriff darauf ausschließlich mithilfe von Zugriffsverwaltungsrichtlinien.

Die meisten modernen Anwendungsfälle in Amazon S3 erfordern keine ACLs mehr. Wir empfehlen Ihnen, ACLs deaktiviert zu lassen, außer unter ungewöhnlichen Umständen, in denen Sie den Zugriff für jedes Objekt einzeln steuern müssen. Wenn ACLs deaktiviert sind, können Sie mithilfe von Richtlinien den Zugriff auf alle Objekte in Ihrem Bucket steuern, unabhängig davon, wer die Objekte in Ihren Bucket hochgeladen hat. Weitere Informationen finden Sie unter Weitere Informationen finden Sie unter Steuern des Eigentums an Objekten und Deaktivieren von ACLs für Ihren Bucket..

In diesem Beispiel gehen wir davon aus, dass der Bucket-Eigentümer die vom Bucket-Eigentümer erzwungene Einstellung für Object Ownership nicht angewendet hat. Der Bucket-Eigentümer delegiert die Berechtigung an Benutzer in seinem eigenen Konto. Nachfolgend finden Sie eine kurze Zusammenfassung der wichtigsten Details:

-

Der Administrator-Benutzer von Konto A ordnet eine Bucket-Richtlinie mit zwei Anweisungen zu.

-

Kontoübergreifende Berechtigung für Konto B, um Objekte hochzuladen.

-

Berechtigung für einen Benutzer in seinem eigenen Konto, auf Objekte im Bucket zuzugreifen.

-

-

Der Administrator-Benutzer für Konto B lädt Objekte in den Bucket hoch, der Konto A gehört.

-

Der Administrator von Konto B aktualisiert die Objekt-ACL, indem er die Berechtigung hinzufügt, die dem Bucket-Eigentümer vollständige Berechtigungen für das Objekt erteilt.

-

Der Benutzer in Konto A überprüft dies durch Zugriff auf Objekte im Bucket, unabhängig davon, wem diese gehören.

Für dieses Beispiel benötigen Sie zwei Konten. Die folgende Tabelle zeigt, wie wir auf diese Konten und die Administrator-Benutzer in diesen Konten verweisen. In dieser schrittweisen Anleitung verwenden Sie die Anmeldeinformationen des Root-Benutzers für das Konto nicht gemäß den empfohlenen IAM-Richtlinien. Weitere Informationen finden Sie unter Informationen zur Verwendung eines Administratorbenutzers zum Erstellen von Ressourcen und Erteilen von Berechtigungen. Stattdessen erstellen Sie einen Administrator in jedem Konto, und verwenden dessen Anmeldeinformationen, um Ressourcen zu erstellen und ihnen Berechtigungen zu erteilen.

| AWS-Konto ID | Konto bezeichnet als | Administrator im Konto |

|---|---|---|

|

|

Konto A |

AccountAadmin |

|

|

Konto B |

AccountBadmin |

Alle Aufgaben in Verbindung mit dem Erstellen von Benutzern und Gewähren von Berechtigungen werden in der ausgeführ AWS-Managementkonsole. Zum Überprüfen der Berechtigungen verwendet das detaillierte Beispiel die Befehlszeilen-Tools, AWS Command Line Interface (AWS CLI) und AWS Tools for Windows PowerShell, sodass Sie keinen Code zu schreiben brauchen.

Schritt 0: Vorbereitung auf den Walkthrough

-

Stellen Sie sicher, dass Sie zwei AWS-Konten haben und dass jedes Konto einen Administrator hat, wie in der Tabelle im vorigen Abschnitt gezeigt.

-

Melden Sie sich nach Bedarf für ein AWS-Konto an.

-

Melden Sie sich mit den Anmeldeinformationen von Konto A bei der IAM-Konsole

an und führen Sie Folgendes aus, um einen Administratorbenutzer zu erstellen: -

Erstellen Sie den Benutzer

AccountAadminund notieren Sie sich die Sicherheitsanmeldeinformationen des Benutzers. Weitere Informationen zum Hinzufügen von Benutzern finden Sie unter Erstellen eines IAM-Benutzers in Ihrem AWS-Konto im IAM-Benutzerhandbuch. -

Erteilen Sie dem AccountAadmin Administratorberechtigungen, indem Sie ihm eine Benutzerrichtlinie zuordnen, die ihm vollen Zugriff bietet. Weitere Informationen finden Sie unter Verwalten von IAM-Richtlinien im IAM-Benutzerhandbuch.

-

Schreiben Sie sich die IAM-Benutzer-Anmelde-URL auf dem Dashboard der IAM-Konsole

auf. Benutzer in diesem Konto müssen diese URL für die Anmeldung an der verwende AWS-Managementkonsole. Weitere Informationen finden Sie unter Wie sich Benutzer in Ihrem Konto anmelden im IAM-Benutzerhandbuch.

-

-

Wiederholen Sie den obigen Schritt unter Verwendung der Anmeldeinformationen von Konto B und erstellen Sie den Administrator-Benutzer

AccountBadmin.

-

-

Richten Sie die AWS CLI oder die Tools for Windows PowerShell ein. Stellen Sie sicher, dass Sie die Administratoranmeldeinformationen wie folgt speichern:

-

Wenn Sie die AWS CLI verwenden, erstellen Sie die beiden Profile

AccountAadminundAccountBadminin der Config-Datei. -

Wenn Sie die Tools for Windows PowerShell verwenden, stellen Sie sicher, dass Sie die Anmeldeinformationen für die Sitzung als

AccountAadminundAccountBadminspeichern.

Detaillierte Anweisungen finden Sie unter Einrichten der Tools für die Anleitungen.

-

Schritt 1: Erledigen der Aufgaben von Konto A

Führen Sie für Konto A die folgenden Schritte aus:

Schritt 1.1: Anmelden bei der Konsole

Melden Sie sich mit der IAM-Benutzer-Anmelde-URL für Konto A als AccountAadmin-Benutzer bei der AWS-Managementkonsole an. Dieser Benutzer erstellt einen Bucket und ordnet ihm eine Richtlinie zu.

Schritt 1.2: Erstellen eines Buckets und eines Benutzers und Hinzufügen einer Bucket-Richtlinie, um Benutzerberechtigungen zu erteilen

-

Erstellen Sie in der Amazon-S3-Konsole einen Bucket. Diese Übung geht davon aus, dass der Bucket in der AWS-Region USA Ost (Nord-Virginia) erstellt wurde und

amzn-s3-demo-bucket1Detaillierte Anweisungen finden Sie unter Erstellen eines Allzweck-Buckets.

-

Erstellen Sie in der IAM-Konsole

einen Benutzer Dave.Detaillierte Anleitungen finden Sie unter Erstellen von IAM-Benutzern (Konsole) im IAM-Benutzerhandbuch.

-

Notieren Sie sich die Anmeldeinformationen des Benutzers Dave auf.

-

Weisen Sie in der Amazon-S3-Konsole die folgende Bucket-Richtlinie dem

amzn-s3-demo-bucket1Die Richtlinie erteilt Konto B die Berechtigung

s3:PutObjectunds3:ListBucket. Die Richtlinie erteilt außerdem dem BenutzerDavedies3:GetObject-Berechtigung.

Schritt 2: Erledigen der Aufgaben von Konto B

Nachdem Konto B die Berechtigung besitzt, Vorgänge für den Bucket von Konto A auszuführen, macht der Administrator von Konto B Folgendes:

-

Hochladen eines Objekts in den Bucket von Konto A

-

Fügt eine Gewährung in der Objekt-ACL hinzu, um Konto A, dem Bucket-Eigentümer, vollständige Kontrolle zu gewähren

Verwendung der AWS CLI

-

Laden Sie mit dem AWS CLI-Befehl

put-objectein Objekt hoch. Der Parameter--bodyim Befehl identifiziert die hochzuladende Quelldatei. Befindet sich die Datei beispielsweise auf dem LaufwerkC:eines Windows-Computers, geben Siec:\HappyFace.jpgan. Der Parameter--keygibt den Schlüsselnamen für das Objekt an.aws s3api put-object --bucketamzn-s3-demo-bucket1--key HappyFace.jpg --body HappyFace.jpg --profile AccountBadmin -

Erteilung einer Berechtigung in der Objekt-ACL, um dem Bucket-Eigentümer volle Kontrolle über das Objekt zu erteilen. Informationen dazu, wie Sie eine kanonische Benutzer-ID finden, finden Sie unter Die kanonische Benutzer-ID für Ihr AWS-Konto finden im AWS-Referenzhandbuch zur Kontoverwaltung.

aws s3api put-object-acl --bucketamzn-s3-demo-bucket1--key HappyFace.jpg --grant-full-control id="AccountA-CanonicalUserID" --profile AccountBadmin

Verwendung der Tools-for-Windows-PowerShell

-

Laden Sie mithilfe des Befehls

Write-S3Objectein Objekt hoch.Write-S3Object -BucketNameamzn-s3-demo-bucket1-key HappyFace.jpg -file HappyFace.jpg -StoredCredentials AccountBadmin -

Erteilung einer Berechtigung in der Objekt-ACL, um dem Bucket-Eigentümer volle Kontrolle über das Objekt zu erteilen.

Set-S3ACL -BucketNameamzn-s3-demo-bucket1-Key HappyFace.jpg -CannedACLName "bucket-owner-full-control" -StoredCreden

Schritt 3: Testen der Berechtigungen

Überprüfen Sie nun, dass der Benutzer Dave in Konto A Zugriff auf das Objekt hat, das Konto B gehört.

Verwendung der AWS CLI

-

Fügen Sie die Anmeldeinformationen von Benutzer Dave der AWS CLI-Config-Datei hinzu, und erstellen Sie ein neues Profil,

UserDaveAccountA. Weitere Informationen finden Sie unter Einrichten der Tools für die Anleitungen.[profile UserDaveAccountA] aws_access_key_id =access-keyaws_secret_access_key =secret-access-keyregion =us-east-1 -

Führen Sie den CLI-Befehl

get-objectaus, umHappyFace.jpgherunterzuladen und es lokal zu speichern. Sie stellen dem Benutzer Dave Anmeldeinformationen bereit, indem Sie den Parameter--profilehinzufügen.aws s3api get-object --bucketamzn-s3-demo-bucket1--key HappyFace.jpgOutputfile.jpg--profile UserDaveAccountA

Verwendung der Tools-for-Windows-PowerShell

-

Speichern Sie die AWS-Anmeldeinformationen von Benutzer Dave als

UserDaveAccountAim persistenten Speicher.Set-AWSCredentials -AccessKeyUserDave-AccessKey-SecretKeyUserDave-SecretAccessKey-storeas UserDaveAccountA -

Führen Sie den Befehl

Read-S3Objectaus, um das ObjektHappyFace.jpgherunterzuladen und es lokal zu speichern. Sie stellen dem Benutzer Dave Anmeldeinformationen bereit, indem Sie den Parameter-StoredCredentialshinzufügen.Read-S3Object -BucketNameamzn-s3-demo-bucket1-Key HappyFace.jpg -file HappyFace.jpg -StoredCredentials UserDaveAccountA

Schritt 4: Bereinigen

-

Nachdem Sie mit den Tests fertig sind, räumen Sie wie folgt auf:

-

Melden Sie sich mit den Anmeldeinformationen von Konto A an der AWS-Managementkonsole

an und machen Sie Folgendes: -

Entfernen Sie in der Amazon-S3-Konsole die an

amzn-s3-demo-bucket1angefügte Bucket-Richtlinie. Löschen Sie in den Bucket Properties die Richtlinie im Abschnitt Permissions. -

Wenn der Bucket für diese Übung erstellt wurde, löschen Sie in der Amazon-S3-Konsole die Objekte und dann den Bucket.

-

Entfernen Sie in der IAM-Konsole

den Benutzer AccountAadmin. Schritt-für-Schritt-Anleitungen finden Sie unter Löschen eines IAM-Benutzers im IAM-Benutzerhandbuch.

-

-

-

Melden Sie sich mit den Anmeldeinformationen von Konto B an der AWS-Managementkonsole

an. Löschen Sie in der IAM-Konsole den Benutzer AccountBadmin.