Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

VPC-Verschlüsselung bei der Übertragung erzwingen

VPC Encryption Controls ist eine Sicherheits- und Compliance-Funktion, die Ihnen eine zentrale, autoritative Kontrolle zur Überwachung des Verschlüsselungsstatus Ihrer Datenströme bietet, Ihnen hilft, Ressourcen zu identifizieren, die Klartext-Kommunikation ermöglichen, und Ihnen schließlich Mechanismen an die Hand gibt, um die Verschlüsselung während der Übertragung innerhalb und zwischen Ihrer VPCs Region durchzusetzen

VPC Encryption Controls verwendet sowohl Verschlüsselung auf Anwendungsebene als auch integrierte Verschlüsselungsfunktionen der AWS Nitro-Systemhardware bei der Übertragung, um die Durchsetzung der Verschlüsselung sicherzustellen. Diese Funktion erweitert auch die native Verschlüsselung auf Hardwareebene über die modernen Nitro-Instanzen hinaus auf andere AWS Dienste wie Fargate, Application Load Balancer, Transit Gateways und viele andere.

Die Funktion wurde für alle entwickelt, die Transparenz und Kontrolle über den Verschlüsselungsstatus ihres gesamten Datenverkehrs sicherstellen möchten. Es ist besonders nützlich in Branchen, in denen Datenverschlüsselung für die Einhaltung von Compliance-Standards wie HIPAA FedRamp und PCI DSS von größter Bedeutung ist. Sicherheitsadministratoren und Cloud-Architekten können damit zentral Verschlüsselungsrichtlinien für die Übertragung in ihrer gesamten Umgebung anwenden AWS

Diese Funktion kann in zwei Modi verwendet werden: im Überwachungsmodus und im Erzwingungsmodus.

Die Verschlüsselung steuert die Modi

Überwachungsmodus

Im Überwachungsmodus bietet Encryption Controls Einblick in den Verschlüsselungsstatus des Datenverkehrs zwischen Ihren AWS Ressourcen innerhalb und zwischen Ihren Ressourcen VPCs. Es hilft Ihnen auch dabei, VPC-Ressourcen zu identifizieren, die bei der Übertragung keine Verschlüsselung erzwingen. Sie können Ihre VPC-Flow-Logs so konfigurieren, dass sie das erweiterte Feld ausgeben, encryption-status das Ihnen mitteilt, ob Ihr Datenverkehr verschlüsselt ist. Sie können auch die Konsole oder den GetVpcResourcesBlockingEncryptionEnforcement Befehl verwenden, um die Ressourcen zu identifizieren, die bei der Übertragung keine Verschlüsselung erzwingen.

Anmerkung

Existierende VPCs können nur zuerst im Überwachungsmodus aktiviert werden. Auf diese Weise erhalten Sie Einblick in die Ressourcen, die Klartext-Verkehr zulassen oder zulassen könnten. Sie können den Erzwingungsmodus auf Ihrer VPC erst aktivieren, wenn diese Ressourcen mit der Durchsetzung der Verschlüsselung beginnen (oder Sie Ausnahmen für sie erstellen).

Modus erzwingen

Im Erzwingungsmodus verhindert VPC Encryption Controls, dass Sie Funktionen oder Dienste verwenden, die unverschlüsselten Datenverkehr innerhalb der VPC-Grenze zulassen. Sie können Encryption Controls im Erzwingungsmodus nicht direkt auf Ihrem vorhandenen System aktivieren. VPCs Sie müssen Encryption Controls zunächst im Überwachungsmodus aktivieren, nicht konforme Ressourcen identifizieren und ändern, um die Verschlüsselung bei der Übertragung zu erzwingen, und dann den Erzwingungsmodus aktivieren. Sie können Encryption Controls jedoch im Erzwingungsmodus für neue Geräte VPCs während der Erstellung aktivieren.

Wenn er aktiviert ist, verhindert der Erzwingungsmodus, dass Sie unverschlüsselte VPC-Ressourcen wie alte EC2 Instances, die keine native integrierte Verschlüsselung unterstützen, oder Internet-Gateways usw. erstellen oder anhängen. Wenn Sie eine nicht konforme Ressource in einer VPC mit verschlüsselungserzwungener Verschlüsselung ausführen möchten, müssen Sie eine Ausnahme für diese Ressource erstellen.

Überwachung des Verschlüsselungsstatus von Verkehrsströmen

Sie können den Verschlüsselungsstatus der Verkehrsflüsse innerhalb der VPC mithilfe des encryption-status Felds in Ihren VPC-Flussprotokollen überprüfen. Folgende Werte sind möglich:

-

0= nicht verschlüsselt -

1= Nitroverschlüsselt (verwaltet von VPC Encryption Controls) -

2= anwendungsverschlüsselt-

fließt auf TCP-Port 443 für die Schnittstelle vom Endpunkt zum Dienst * AWS

-

fließt auf dem TCP-Port 443 für den Gateway-Endpunkt *

-

fließt über den VPC-Endpunkt zum verschlüsselten Redshift-Cluster **

-

-

3= sowohl Nitro- ALS auch anwendungsverschlüsselt -

(-)= Verschlüsselungsstatus Unbekannt oder VPC-Verschlüsselungssteuerung ist ausgeschaltet

Hinweis:

* Bei Schnittstellen- und Gateway-Endpunkten werden bei der Bestimmung des Verschlüsselungsstatus AWS nicht die Paketdaten berücksichtigt, sondern der verwendete Port verwendet, um den Verschlüsselungsstatus anzunehmen.

** AWS Ermittelt den Verschlüsselungsstatus für bestimmte AWS verwaltete Endpunkte auf der Grundlage der TLS-Anforderung in der Dienstkonfiguration.

Einschränkungen von VPC Flow Log

-

Um Flow-Logs für VPC Encryption Controls zu aktivieren, müssen Sie manuell neue Flow-Logs mit dem Feld encryption-status erstellen. Das Feld für den Verschlüsselungsstatus wird nicht automatisch zu vorhandenen Flow-Protokollen hinzugefügt.

-

Es wird empfohlen, die Felder $ {traffic-path} und $ {flow-direction} zu den Flow-Logs hinzuzufügen, um detailliertere Informationen in den Flow-Logs zu erhalten.

Beispiel:

aws ec2 create-flow-logs \ --resource-type VPC \ --resource-ids vpc-12345678901234567 \ --traffic-type ALL \ --log-group-name my-flow-logs \ --deliver-logs-permission-arn arn:aws:iam::123456789101:role/publishFlowLogs --log-format '${encryption-status} ${srcaddr} ${dstaddr} ${srcport} ${dstport} ${protocol} ${traffic-path} ${flow-direction} ${reject-reason}'

Ausnahmen von VPC-Verschlüsselungskontrollen

Der Erzwingungsmodus für VPC-Verschlüsselungskontrollen erfordert, dass alle Ihre Ressourcen in der VPC die Verschlüsselung erzwingen. Dadurch wird die Verschlüsselung innerhalb einer AWS Region gewährleistet. Möglicherweise verfügen Sie jedoch über Ressourcen wie Internet-Gateway, NAT-Gateway oder Virtual Private Gateway, die Konnektivität außerhalb AWS von Netzwerken ermöglichen, in denen Sie für die Konfiguration und Aufrechterhaltung der end-to-end Verschlüsselung verantwortlich sind. Um diese Ressourcen mit erzwungener Verschlüsselung auszuführen VPCs, können Sie Ressourcenausschlüsse erstellen. Ein Ausschluss führt zu einer überprüfbaren Ausnahme für Ressourcen, bei denen der Kunde für die Aufrechterhaltung der Verschlüsselung verantwortlich ist (in der Regel auf Anwendungsebene).

Es gibt nur 8 unterstützte Ausnahmen für VPC Encryption Controls. Wenn Sie über diese Ressourcen in Ihrer VPC verfügen und in den Erzwingungsmodus wechseln möchten, müssen Sie diese Ausschlüsse hinzufügen, wenn Sie vom Überwachungs- in den Erzwingungsmodus wechseln. Andere Ressourcen können nicht ausgeschlossen werden. Sie können Ihre VPC in den Erzwingungsmodus migrieren, indem Sie Ausnahmen für diese Ressourcen erstellen. Sie sind für die Verschlüsselung des Datenverkehrs zu und von diesen Ressourcen verantwortlich

-

Internet Gateway

-

NAT-Gateway

-

Internet Gateway nur für ausgehenden Datenverkehr

-

VPC-Peering-Verbindungen zur Verschlüsselung sind nicht erzwungen VPCs (detaillierte Szenarien finden Sie im Abschnitt VPC-Peering-Unterstützung)

-

Virtual Private Gateway

-

Lambda-Funktionen in Ihrer VPC

-

VPC-Gitter

-

Elastisches Dateisystem

Arbeitsablauf bei der Implementierung

-

Überwachung aktivieren — VPC-Verschlüsselungssteuerung im Überwachungsmodus erstellen

-

Traffic analysieren — Überprüfen Sie die Flow-Logs, um den Verschlüsselungsstatus des Datenverkehrs zu überwachen

-

Ressourcen analysieren — Verwenden Sie die Konsole oder den

GetVpcResourcesBlockingEncryptionEnforcementBefehl, um die Ressourcen zu identifizieren, die bei der Übertragung keine Verschlüsselung erzwingen. -

Vorbereiten [Optional] — Planen Sie Ressourcenmigrationen und erforderliche Ausnahmen, wenn Sie den Erzwingungsmodus aktivieren möchten

-

Erzwingen [Optional] — Wechseln Sie in den Erzwingungsmodus, wobei die erforderlichen Ausnahmen konfiguriert sind

-

Audit — Kontinuierliche Überwachung der Einhaltung der Vorschriften mithilfe von Flow Logs

Eine ausführliche Anleitung zur Einrichtung finden Sie im Blog Einführung in VPC-Verschlüsselungskontrollen: Verschlüsselung bei der Übertragung innerhalb und zwischen Regionen VPCs erzwingen

Status der VPC-Verschlüsselung steuert

VPC-Verschlüsselungskontrollen können einen der folgenden Status haben:

- creating

-

VPC-Verschlüsselungskontrollen werden auf der VPC erstellt.

- modify-in-progress

-

Die VPC-Verschlüsselungssteuerung wird auf der VPC geändert

- deleting

-

VPC-Verschlüsselungskontrollen werden auf der VPC gelöscht

- available

-

VPC-Verschlüsselungskontrollen konnten den Überwachungsmodus oder den Erzwingungsmodus auf der VPC erfolgreich implementieren

AWS Serviceunterstützung und Kompatibilität

Um die Einhaltung der Verschlüsselungsvorschriften zu gewährleisten, muss eine Ressource stets die Verschlüsselung während der Übertragung erzwingen, entweder auf der Hardware- oder auf der Anwendungsebene. Bei den meisten Ressourcen sind keine Maßnahmen von Ihnen erforderlich.

Dienste mit automatischer Konformität

Die meisten AWS Dienste, die von unterstützt PrivateLinks werden PrivateLink, einschließlich Cross-Region, akzeptieren Datenverkehr, der auf Anwendungsebene verschlüsselt wurde. Sie müssen keine Änderungen an diesen Ressourcen vornehmen. AWS unterbricht automatisch jeglichen Datenverkehr, der dies nicht tut application-layer-encrypted. Zu einigen Ausnahmen gehören Redshift-Cluster (sowohl bereitgestellt als auch serverlos, bei denen Sie die zugrunde liegenden Ressourcen manuell migrieren müssen).

Ressourcen, die automatisch migriert werden

Network Load Balancers, Application Load Balancers, Fargate-Cluster und EKS Control Plane werden automatisch auf Hardware migriert, die Verschlüsselung nativ unterstützt, sobald Sie den Monitormodus aktivieren. Sie müssen diese Ressourcen nicht ändern. AWS wickelt die Migration automatisch ab.

Ressourcen, die eine manuelle Migration erfordern

Bestimmte VPC-Ressourcen und -Dienste erfordern, dass Sie die zugrunde liegenden Instance-Typen auswählen. Alle modernen EC2 Instances unterstützen die Verschlüsselung bei der Übertragung. Sie müssen keine Änderungen vornehmen, wenn Ihre Dienste bereits moderne EC2 Instanzen verwenden. Sie können die Konsole oder den GetVpcResourcesBlockingEncryptionEnforcement Befehl verwenden, um festzustellen, ob einer dieser Dienste ältere Instanzen verwendet. Wenn Sie solche Ressourcen identifizieren, müssen Sie sie auf eine der modernen EC2 Instanzen aktualisieren, die die native Verschlüsselung der Nitro-Systemhardware unterstützt. Zu diesen Services gehören EC2 Instances, Auto Scaling Groups, RDS (All Databases and Document-DB), Elasticache Provisioned, Amazon Redshift Provisioned Clusters, EKS, ECS-, Provisioned und EMR. EC2 OpenSearch

Kompatible Ressourcen:

Die folgenden Ressourcen sind mit VPC Encryption Controls kompatibel:

-

Network Load Balancer (mit Einschränkungen)

-

Application Load Balancer

-

AWS Fargate-Cluster

-

Amazon Elastic Kubernetes Service (EKS)

-

Amazon EC2 Auto Scaling Scaling-Gruppen

-

Amazon Relational Database Service (RDS — Alle Datenbanken)

-

ElastiCache Knotenbasierte Amazon-Cluster

-

Von Amazon Redshift bereitgestellte und serverlose Cluster

-

Amazon Elastic Container Service (ECS) — EC2 Container-Instances

-

OpenSearch Amazon-Dienst

-

Amazon Elastic MapReduce (EMR)

-

Amazon Managed Streaming for Apache Kafka (Amazon MSK)

-

VPC-Verschlüsselungskontrollen erzwingen die Verschlüsselung auf der Anwendungsebene für alle AWS Dienste, auf die über PrivateLink zugegriffen wird. Jeglicher Datenverkehr, der auf Anwendungsebene nicht verschlüsselt ist, wird von PrivateLink Endpunkten, die in der VPC gehostet werden, mit Verschlüsselungskontrollen im Erzwingungsmodus gelöscht.

Dienstspezifische Einschränkungen

Einschränkungen des Network Load Balancer

TLS-Konfiguration: Sie können einen TLS-Listener nicht verwenden, um die Arbeit der Verschlüsselung und Entschlüsselung auf Ihren Load Balancer auszulagern, wenn Sie Encryption Controls auf der enthaltenden VPC durchsetzen. Sie können Ihre Ziele jedoch so konfigurieren, dass sie die TLS-Verschlüsselung und -Entschlüsselung durchführen

Redshift bereitgestellt und serverlos

Kunden können auf einer VPC, die über einen vorhandenen Cluster/Endpunkt verfügt, nicht in den Enforce-Modus wechseln. Um VPC Encryption Controls mit Redshift zu verwenden, müssen Sie Ihren Cluster oder Namespace aus einem Snapshot wiederherstellen. Erstellen Sie für bereitgestellte Cluster einen Snapshot Ihres vorhandenen Redshift-Clusters und stellen Sie ihn dann mithilfe des Snapshot-Vorgangs „Wiederherstellung aus dem Cluster“ wieder her. Erstellen Sie für Serverless einen Snapshot Ihres vorhandenen Namespace und stellen Sie ihn dann mithilfe des Vorgangs „Wiederherstellung aus dem Snapshot“ in Ihrer serverlosen Arbeitsgruppe wieder her. Beachten Sie, dass VPC Encryption Controls nicht auf vorhandenen Clustern oder Namespaces aktiviert werden kann, ohne den Snapshot- und Wiederherstellungsprozess durchzuführen. Informationen zur Erstellung von Snapshots finden Sie in der Amazon Redshift Redshift-Dokumentation.

Amazon MSK (Verwaltetes Streaming für Apache Kafka)

Diese Funktionalität wird in neuen Clustern für 4.1 in ihrer eigenen VPC unterstützt. Die folgenden Schritte helfen Ihnen bei der Verwendung von VPC-Verschlüsselung mit MSK.

-

Kunde aktiviert VPC-Verschlüsselung auf einer VPC ohne andere MSK-Cluster

-

Der Kunde erstellt einen Cluster mit Kafka Version 4.1 und dem Instanztyp M7g

Regional- und Zonenbeschränkungen

-

Subnetze der lokalen Zone: Im Erzwingungsmodus nicht unterstützt — müssen aus der VPC gelöscht werden

VPC-Peering-Unterstützung

Um die Verschlüsselung während der Übertragung mit VPC-Peering zwischen zwei zu gewährleisten VPCs, VPCs müssen sich die beiden in derselben Region befinden und die Verschlüsselungskontrollen müssen im Erzwingungsmodus ohne Ausnahmen aktiviert sein. Sie müssen einen Peering-Ausschluss erstellen, wenn Sie eine VPC mit erzwungener Verschlüsselung per Peer mit einer anderen VPC verbinden möchten, die sich entweder in einer anderen Region befindet oder für die im Erzwingungsmodus keine Verschlüsselungskontrollen aktiviert sind (ohne Ausschlüsse).

Wenn VPCs sich zwei im Erzwingungsmodus befinden und miteinander Peering betreiben, können Sie den Modus nicht von „Erzwingen“ in „Überwachen“ ändern. Sie müssten zuerst einen Peering-Ausschluss erstellen, bevor Sie den VPC Encryption Controls-Modus zur Überwachung ändern können.

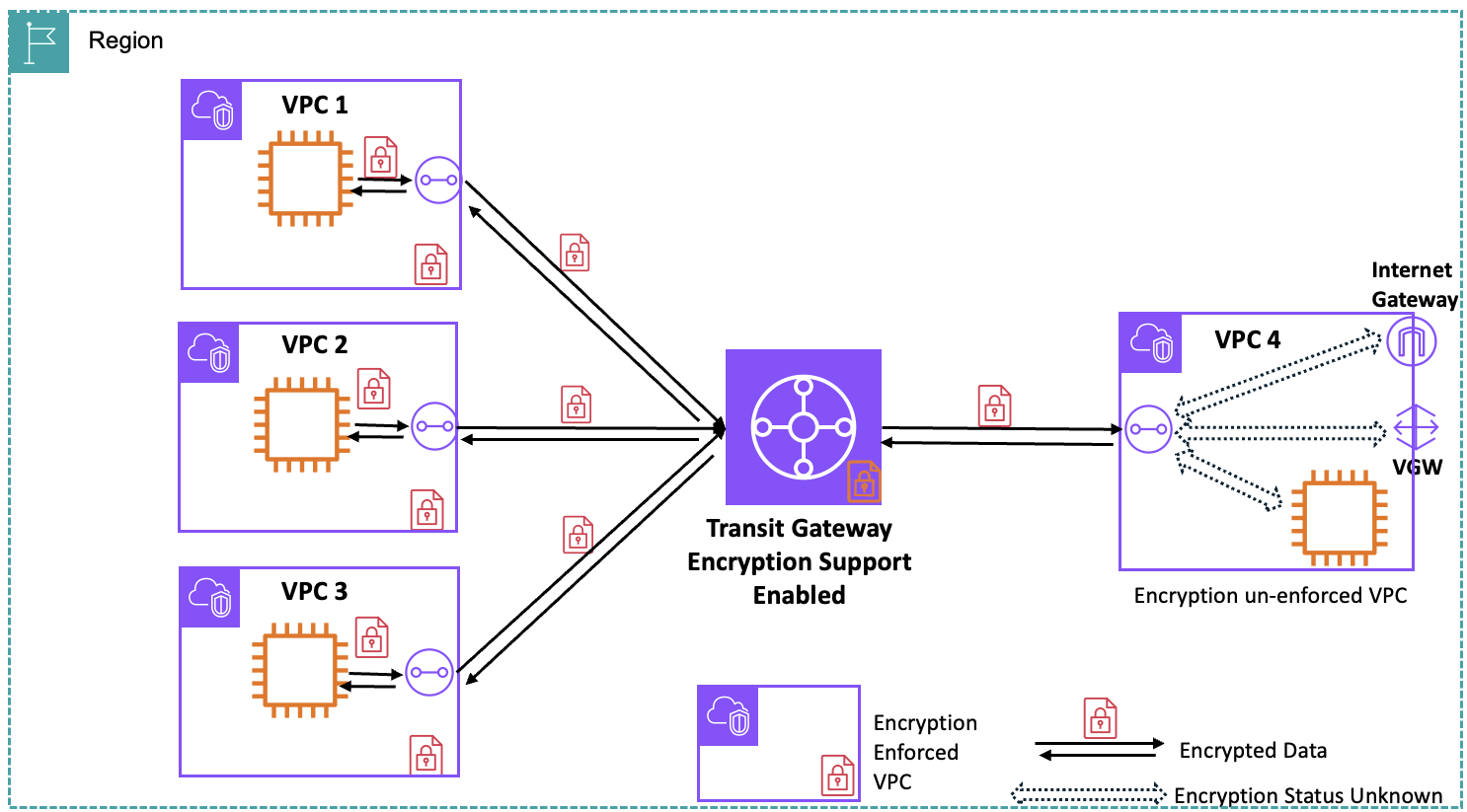

Unterstützung für Transit Gateway Gateway-Verschlüsselung

Sie müssen die Verschlüsselungsunterstützung auf einem Transit Gateway explizit aktivieren, um den Verkehr zwischen Ihnen zu verschlüsseln, auf VPCs denen die Verschlüsselungssteuerung aktiviert ist. Durch die Aktivierung der Verschlüsselung auf dem vorhandenen Transit Gateway werden die bestehenden Verkehrsflüsse nicht unterbrochen, und die Migration von VPC-Anhängen zu verschlüsselten Lanes erfolgt nahtlos und automatisch. Der Verkehr zwischen zwei Personen VPCs im Erzwingungsmodus (ohne Ausschlüsse) über das Transit Gateway durchquert zu 100% verschlüsselte Spuren. Durch die Verschlüsselung auf dem Transit Gateway können Sie auch zwei Geräte miteinander verbinden VPCs , die sich ebenfalls in unterschiedlichen Encryption Controls-Modi befinden. Sie sollten es verwenden, wenn Sie Verschlüsselungskontrollen in einer VPC erzwingen möchten, die mit einer non-encryption-enforced VPC verbunden ist. In einem solchen Szenario wird Ihr gesamter Datenverkehr innerhalb Ihrer durch Verschlüsselung erzwungenen VPC, einschließlich des Datenverkehrs zwischen den VPCs, verschlüsselt. Der Datenverkehr zwischen den VPCs wird zwischen den Ressourcen in der durch Verschlüsselung erzwungenen VPC und dem Transit Gateway verschlüsselt. Darüber hinaus hängt die Verschlüsselung von den Ressourcen ab, zu denen der Datenverkehr in der nicht erzwungenen VPC geleitet wird, und es kann nicht garantiert werden, dass sie verschlüsselt ist (da sich die VPC nicht im Erzwingungsmodus befindet). Alle VPCs müssen sich in derselben Region befinden. (Einzelheiten finden Sie hier).

-

In diesem Diagramm VPC3 haben VPC 1, VPC 2 und VPC Verschlüsselungssteuerungen im Erzwingungsmodus und sie sind mit VPC 4 verbunden, auf der Encryption Controls im Überwachungsmodus ausgeführt werden.

-

Der gesamte Datenverkehr zwischen VPC1 VPC2 und VPC3 wird verschlüsselt.

-

Zur Erläuterung: Jeder Datenverkehr zwischen einer Ressource in VPC 1 und einer Ressource in VPC 4 wird bis zum Transit Gateway mit der von der Nitro-Systemhardware angebotenen Verschlüsselung verschlüsselt. Darüber hinaus hängt der Verschlüsselungsstatus von der Ressource in VPC 4 ab und es kann nicht garantiert werden, dass sie verschlüsselt ist.

Weitere Informationen zur Unterstützung der Transit Gateway Gateway-Verschlüsselung finden Sie in der Transit-Gateway-Dokumentation.

Preisgestaltung

Preisinformationen finden Sie unter Amazon VPC-Preise

AWS CLI Befehlsreferenz

Einrichtung und Konfiguration

Überwachung und Fehlerbehebung

Bereinigen

Weitere Ressourcen

Eine ausführliche Anleitung zur Einrichtung finden Sie im Blog Einführung in VPC-Verschlüsselungskontrollen: Verschlüsselung bei der Übertragung innerhalb und zwischen Regionen VPCs erzwingen

Ausführlichere API-Informationen finden Sie im EC2 API-Referenzhandbuch.