Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Copia de eventos de registro de seguimiento a un nuevo almacén de datos de eventos con la consola

En este tutorial, se muestra cómo copiar los eventos de los senderos a un nuevo banco de datos de los eventos de los CloudTrail lagos para su análisis histórico. Para obtener más información acerca de cómo copiar eventos de registros de seguimiento, consulte Copiar eventos de registro de seguimiento en un almacén de datos de eventos.

Para copiar eventos de registros de seguimiento en un almacén de datos de eventos nuevo

-

Inicie sesión en Consola de administración de AWS y abra la CloudTrail consola en https://console.aws.amazon.com/cloudtrail/

. -

En el panel de navegación, en Lago, elija Almacenes de datos de eventos.

-

Elija Create event data store (Crear almacén de datos de eventos).

-

En la página Configurar el almacén de datos de eventos, en Detalles generales, asigne un nombre al banco de datos de eventos, como

my-management-events-eds. Como práctica recomendada, utilice un nombre que identifique rápidamente el propósito del almacén de datos de eventos. Para obtener información sobre los requisitos de CloudTrail nomenclatura, consulteRequisitos de nomenclatura para CloudTrail los recursos, los buckets de S3 y las claves de KMS. -

Elija la Opción de precios que desee usar para el almacén de datos de eventos. La opción de precios determina el costo de la incorporación y el almacenamiento de los eventos, así como los periodos de retención predeterminado y máximo del almacén de datos de eventos. Para obtener más información, consulte AWS CloudTrail Precios

y Gestión de los costos de los CloudTrail lagos. Están disponibles las siguientes opciones:

-

Precio de retención ampliable por un año: en general se recomienda si prevé incorporar menos de 25 TB de datos de eventos al mes y desea un periodo de retención flexible de hasta 10 años. Durante los primeros 366 días (el periodo de retención predeterminado), el almacenamiento se incluye sin cargo adicional en los precios de incorporación. Después de 366 días, la retención prolongada está disponible a un pay-as-you-go precio determinado. Esta es la opción predeterminada.

-

Periodo de retención predeterminado: 366 días.

-

Periodo máximo de retención: 3653 días.

-

-

Precio de retención ampliable por un año: se recomienda si prevé incorporar más de 25 TB de datos de eventos al mes y desea un periodo de retención de hasta 7 años. La retención está incluida en los precios de incorporación sin costo adicional.

-

Periodo de retención predeterminado: 2557 días.

-

Periodo máximo de retención: 2557 días.

-

-

-

Especifique un periodo de retención para el almacén de datos de eventos. Los periodos de retención pueden oscilar entre 7 y 3653 días (unos 10 años) para la opción Precios de retención ampliables por un año, o entre 7 días y 2557 días (unos siete años) para la opción Precios de retención por siete años.

CloudTrail Lake determina si se debe retener un evento comprobando si el

eventTimeevento se encuentra dentro del período de retención especificado. Por ejemplo, si especificas un período de retención de 90 días, CloudTrail eliminará los eventos cuandoeventTimetengan más de 90 días.nota

CloudTrail no copiará un evento si

eventTimees anterior al período de retención especificado.Para determinar el período de retención adecuado, tome la suma del evento más antiguo que desea copiar en días y el número de días que desea conservar los eventos en el almacén de datos del evento (período de retención =

oldest-event-in-days+number-days-to-retain). Por ejemplo, si el evento más antiguo que va a copiar tiene 45 días y desea conservar los eventos en el almacén de datos de eventos durante otros 45 días, debe establecer el periodo de retención en 90 días. -

(Opcional) En Cifrado, seleccione si quiere cifrar el almacén de datos de eventos con su propia clave de KMS. De forma predeterminada, todos los eventos de un almacén de datos de eventos se cifran CloudTrail mediante una clave de KMS que le AWS pertenece y administra por usted.

Para habilitar el cifrado con su propia clave de KMS, seleccione Usar mi propia AWS KMS key. Elija Nuevo para que se AWS KMS key cree una por usted, o bien elija Existente para usar una clave de KMS existente. En Introducir un alias de KMS, especifique un alias en el formato

alias/MyAliasName. El uso de su propia clave de KMS requiere que edite la política de claves de KMS para permitir el cifrado y el descifrado de los CloudTrail registros. Para obtener más información, consulteConfigure las políticas AWS KMS clave para CloudTrail. CloudTrail también admite claves AWS KMS multirregionales. Para obtener más información sobre las claves de varias regiones, consulte Uso de claves de varias regiones en la Guía para desarrolladores de AWS Key Management Service .El uso de su propia clave KMS conlleva AWS KMS costes de cifrado y descifrado. Después de asociar un almacén de datos de eventos a una clave de KMS, esta no se podrá eliminar ni cambiar.

nota

Para habilitar el AWS Key Management Service cifrado en un almacén de datos de eventos de la organización, debe usar una clave KMS existente para la cuenta de administración.

-

(Opcional) Si desea realizar consultas con los datos de su evento mediante Amazon Athena, elija Habilitar en Federación de consultas de Lake. La federación le permite ver los metadatos asociados al almacén de datos de eventos en el catálogo de datos de AWS Glue y ejecutar consultas SQL con los datos de eventos en Athena. Los metadatos de la tabla almacenados en el catálogo de AWS Glue datos permiten al motor de consultas de Athena saber cómo buscar, leer y procesar los datos que desea consultar. Para obtener más información, consulte Federar un almacén de datos de eventos.

Para habilitar la federación de consultas de Lake, seleccione Habilitar y, a continuación, haga lo siguiente:

-

Elija si desea crear un nuevo rol o utilizar un rol de IAM existente. AWS Lake Formation utiliza este rol para administrar los permisos del almacén de datos de eventos federados. Al crear un nuevo rol mediante la CloudTrail consola, crea CloudTrail automáticamente un rol con los permisos necesarios. Si elige un rol existente, asegúrese de que la política del rol proporcione los permisos mínimos requeridos.

-

Si va a crear un rol nuevo, introduzca un nombre para identificarlo.

-

Si está utilizando un rol existente, elija el rol que desea usar. El rol debe existir en su cuenta de .

-

-

(Opcional) Elija Habilitación de política de recursos para agregar una política basada en recursos a este almacén de datos de eventos. Las políticas basadas en recursos le permiten controlar qué entidades principales pueden realizar acciones en el almacén de datos de eventos. Por ejemplo, puede agregar una política basada en recursos para permitir a los usuarios raíz de otras cuentas consultar el almacén de datos de eventos y ver los resultados de las consultas. Para ver ejemplos de políticas, consulte Ejemplos de políticas basadas en recursos para almacenes de datos de eventos.

Una política basada en recursos incluye una o más instrucciones. Cada instrucción de la política define las entidades principales a las que se les permite o deniega el acceso al almacén de datos de eventos y las acciones que las entidades principales pueden realizar en el recurso del almacén de datos de eventos.

Las políticas basadas en recursos para los almacenes de datos de eventos admiten las siguientes acciones:

-

cloudtrail:StartQuery -

cloudtrail:CancelQuery -

cloudtrail:ListQueries -

cloudtrail:DescribeQuery -

cloudtrail:GetQueryResults -

cloudtrail:GenerateQuery -

cloudtrail:GenerateQueryResultsSummary -

cloudtrail:GetEventDataStore

Para los almacenes de datos de eventos de la organización, CloudTrail crea una política predeterminada basada en los recursos que enumera las acciones que las cuentas de administrador delegado pueden realizar en los almacenes de datos de eventos de la organización. Los permisos de esta política se obtienen de los permisos del administrador delegado en AWS Organizations. Esta política se actualiza automáticamente tras los cambios en el almacén de datos de eventos de la organización o en la organización (por ejemplo, si se registra o CloudTrail se elimina una cuenta de administrador delegado).

-

-

(Opcional) En Etiquetas, agregue una o más etiquetas personalizadas (pares clave-valor) a su almacén de datos de eventos. Las etiquetas pueden ayudarle a identificar los almacenes de datos de sus CloudTrail eventos. Por ejemplo, podría adjuntar una etiqueta con el nombre

stagey el valorprod. Puede utilizar etiquetas para limitar el acceso al almacén de datos de eventos. También puede utilizar etiquetas para hacer un seguimiento de los costos de consulta e ingesta del almacén de datos de eventos.Para obtener más información acerca de cómo usar etiquetas para hacer un seguimiento de los costos, consulte Creación de etiquetas de asignación de costes definidas por el usuario para los almacenes de datos de eventos de CloudTrail Lake. Para obtener información sobre cómo utilizar las políticas de IAM para autorizar el acceso a un almacén de datos de eventos en función de etiquetas, consulte Ejemplos: Denegación de acceso para crear o eliminar almacenes de datos de eventos en función de etiquetas. Para obtener información sobre cómo utilizar las etiquetas AWS, consulte Cómo etiquetar AWS los recursos en la Guía del usuario sobre cómo etiquetar AWS los recursos.

-

Elija Next (Siguiente) para configurar el almacén de datos de eventos.

-

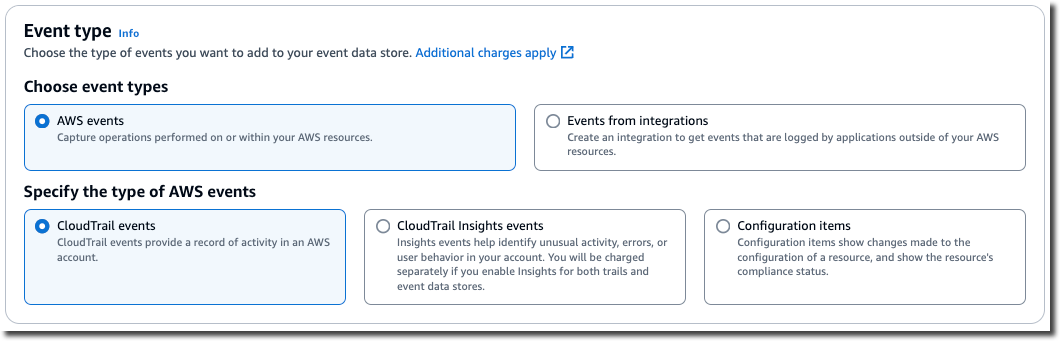

En la página Seleccionar eventos, deje las selecciones predeterminadas en Tipo de evento.

-

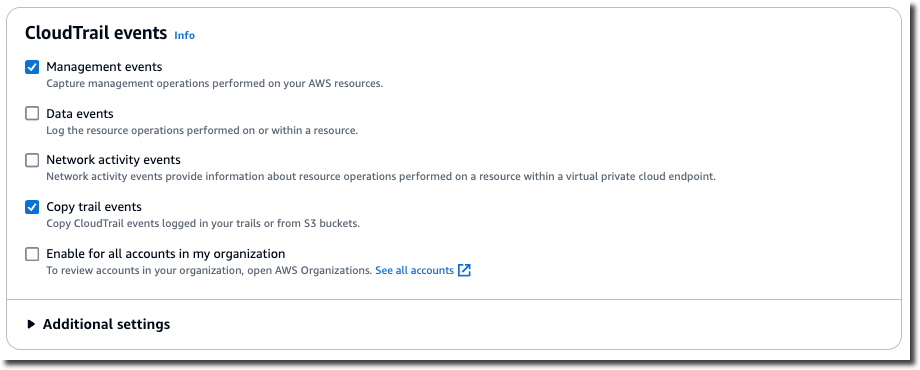

En el CloudTrail caso de los eventos, dejaremos seleccionada la opción Gestión de eventos y seleccionaremos Copiar eventos de seguimiento. En este ejemplo, no nos preocupan los tipos de eventos porque solo utilizamos el almacén de datos de eventos para analizar eventos pasados y no ingerimos eventos futuros.

Si va a crear un almacén de datos de eventos para reemplazar un registro de seguimiento existente, seleccione los mismos selectores de eventos que el registro de seguimiento para asegurarse de que el almacén de datos de eventos tenga la misma cobertura de eventos.

-

Seleccione Activar para todas las cuentas de mi organización si se trata de un almacén de datos de eventos de la organización. No podrá cambiar esta opción a menos que tenga cuentas configuradas en AWS Organizations.

nota

Si va a crear un almacén de datos de eventos de la organización, debe iniciar sesión con la cuenta de administración de la organización, ya que solo la cuenta de administración puede copiar los eventos de registros de seguimiento en un almacén de datos de eventos de la organización.

-

En Configuración adicional, desmarcaremos Ingerir eventos, ya que en este ejemplo no queremos que el almacén de datos de eventos ingiera ningún evento futuro, ya que solo nos interesa consultar los eventos copiados. De forma predeterminada, un almacén de datos de eventos recopila los eventos de todos Regiones de AWS y comienza a incorporarlos cuando se crea.

-

En Eventos de administración, dejaremos la configuración predeterminada.

-

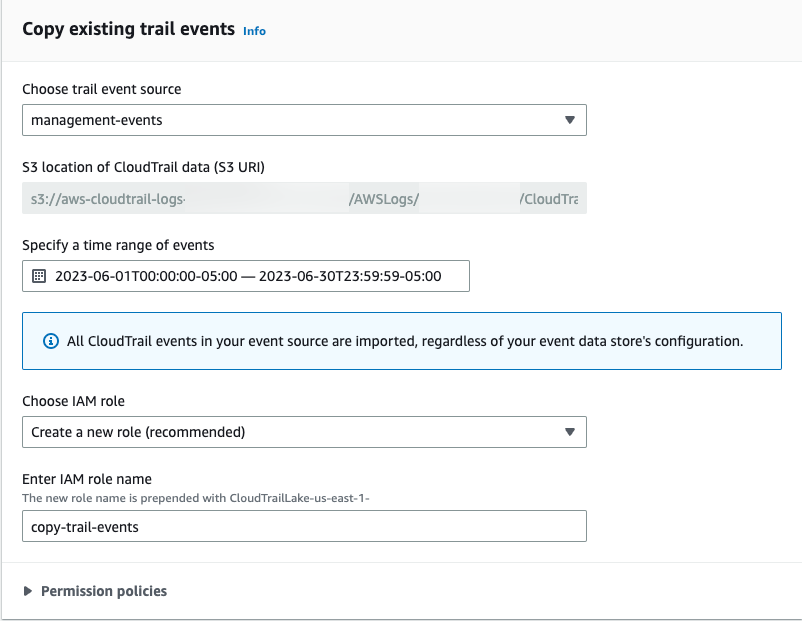

En el área Copiar eventos de registros de seguimiento, complete los siguientes pasos.

-

Elija el registro de seguimiento que desea copiar. En este ejemplo, elegiremos una ruta llamada

management-events.De forma predeterminada, CloudTrail solo copia CloudTrail los eventos contenidos en el

CloudTrailprefijo del bucket de S3 y los prefijos incluidos en elCloudTrailprefijo, y no comprueba los prefijos de otros servicios. AWS Si desea copiar CloudTrail los eventos contenidos en otro prefijo, elija Introducir el URI de S3 y, a continuación, elija Examinar S3 para buscar el prefijo. Si el depósito de S3 de origen de la ruta utiliza una clave de KMS para el cifrado de datos, asegúrese de que la política de claves de KMS CloudTrail permita descifrar los datos. Si el bucket de S3 de origen utiliza varias claves KMS, debe actualizar la política de cada clave CloudTrail para poder descifrar los datos del bucket. Para obtener más información sobre la actualización de la política de claves KMS, consulte Política de claves KMS para descifrar datos en el bucket de S3 de origen. -

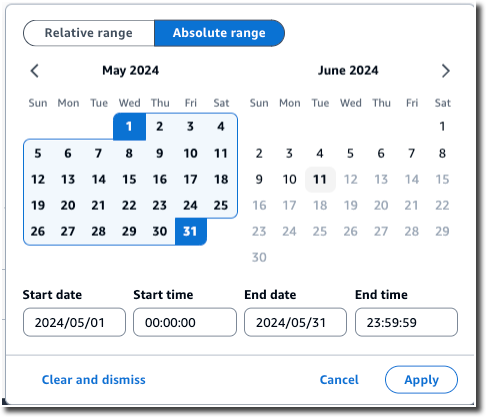

Elige un intervalo de tiempo para copiar los eventos. CloudTrail comprueba el prefijo y el nombre del archivo de registro para comprobar que el nombre contiene una fecha entre la fecha de inicio y la de finalización elegidas antes de intentar copiar los eventos de seguimiento. Puede elegir un intervalo relativo o un intervalo absoluto. Para evitar la duplicación de eventos entre el registro de seguimiento de origen y el almacén de datos de eventos de destino, elija un intervalo de tiempo que sea anterior a la creación del almacén de datos de eventos.

-

Si selecciona Rango relativo, puede optar por copiar los eventos registrados en los últimos 6 meses, 1 año, 2 años, 7 años o un rango personalizado. CloudTrail copia los eventos registrados en el período de tiempo elegido.

-

Si elige Rango absoluto, puede elegir una fecha de inicio y finalización específica. CloudTrail copia los eventos ocurridos entre las fechas de inicio y finalización elegidas.

En este ejemplo, elegiremos Intervalo absoluto y seleccionaremos todo el mes de mayo.

-

-

Para Permissions (Permisos), elija una de las siguientes opciones de rol de IAM. Si elige un rol de IAM existente, verifique que la política de roles de IAM proporcione los permisos necesarios. Para obtener más información acerca de la actualización de los permisos de rol de IAM, consulte Permisos de IAM para copiar eventos de registro de seguimiento.

-

Elija Create a new role (recommended) (Crear un nuevo rol [recomendado]) para crear un nuevo rol de IAM. En Introducir el nombre del rol de IAM, introduzca un nombre para el rol. CloudTrail crea automáticamente los permisos necesarios para este nuevo rol.

-

Seleccione Usar un rol de IAM personalizado para usar un rol de IAM personalizado que no aparezca en la lista. En Enter IAM role ARN (Ingresar ARN del rol de IAM), escriba el ARN de IAM.

-

Elija un rol de IAM existente de la lista desplegable.

En este ejemplo, seleccionaremos Crear un nuevo rol (recomendado) y proporcionaremos el nombre

copy-trail-events. -

-

-

Elija Next (Siguiente) para revisar las opciones seleccionadas.

-

En la página Review and create (Revisar y crear), revise las opciones seleccionadas. Elija Edit (Editar) para realizar cambios en una sección. Cuando esté listo para crear el almacén de datos de eventos, elija Create event data store (Crear almacén de datos de eventos).

-

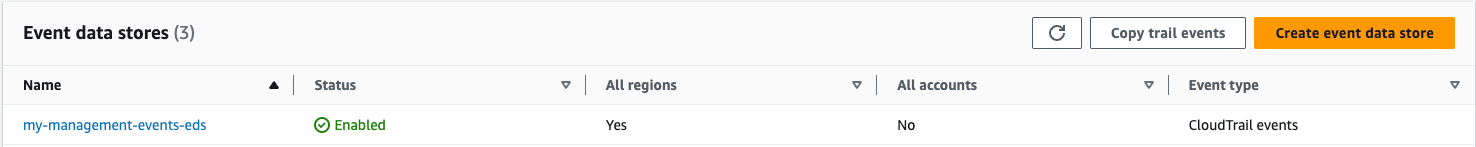

El nuevo almacén de datos de eventos aparece en la tabla Almacenes de datos de eventos de la página Almacenes de datos de eventos.

-

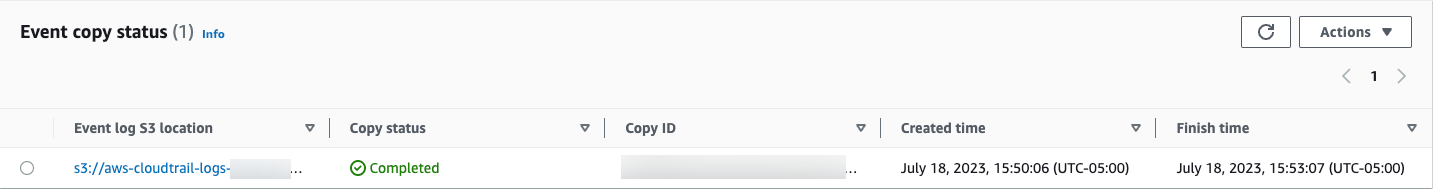

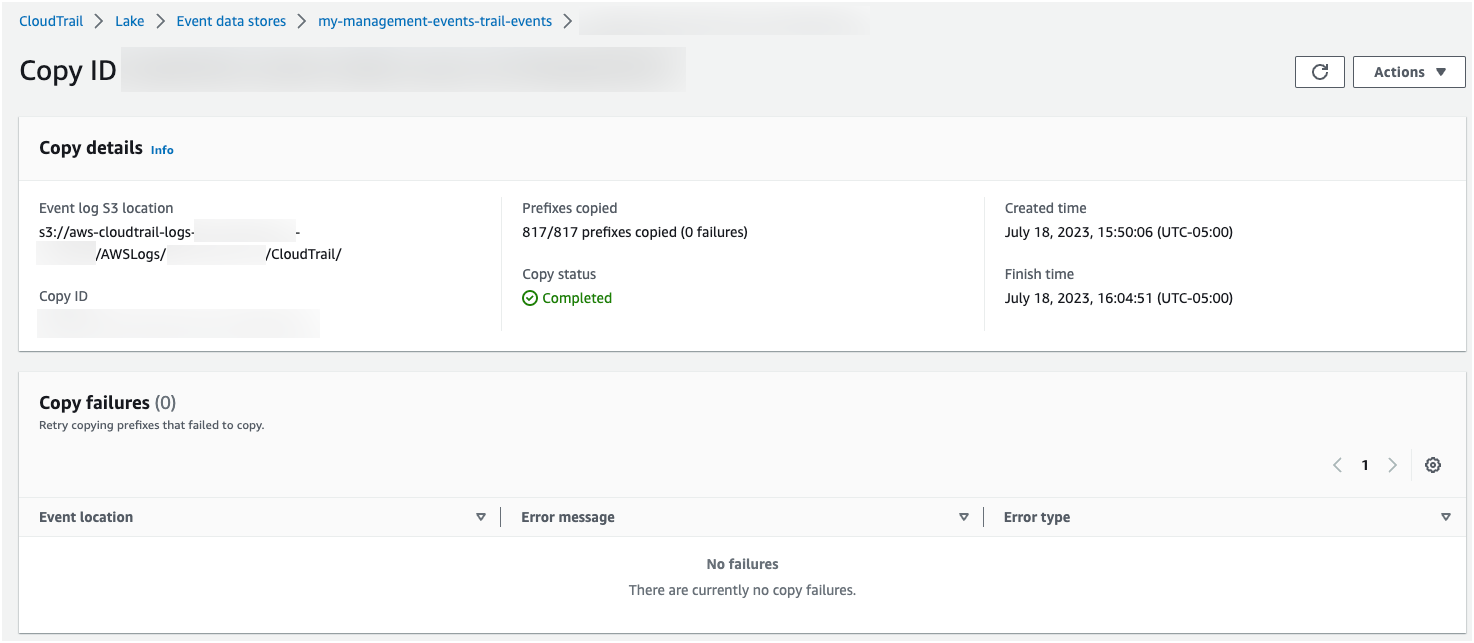

Seleccione el nombre del almacén de datos de eventos para ver su página de detalles. En la página de detalles, se muestran los detalles del almacén de datos de eventos y el estado de la copia. El estado de la copia de eventos se muestra en el área Estado de la copia de eventos.

Cuando se completa la copia de un evento de registro de seguimiento, el campo Copy status (Estado de la copia) se establece en Completed (Completa), si no hubo errores, o Failed (Error), si hubo errores.

-

Para ver más detalles sobre la copia, seleccione el nombre de la copia en la columna Ubicación de S3 del registro de eventos o seleccione la opción Ver detalles en el menú Acciones. Para obtener más información sobre cómo ver los detalles de la copia de un evento de registro de seguimiento, consulte Vea los detalles de la copia del evento con la consola CloudTrail.

-

En el área Errores de copia, se muestra cualquier error que se haya producido al copiar los eventos del registro de seguimiento. Si Copy status (Estado de la copia) está establecido en Failed (Error), corrija los errores que aparecen en Copy failures (Errores de la copia) y, a continuación, elija Retry copy (Volver a copiar). Al volver a intentar una copia, la CloudTrail reanuda en la ubicación en la que se produjo el error.