Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Adición de MFA a un grupo de usuarios.

La MFA añade un factor de autenticación del tipo algo que poseemos al factor inicial del tipo algo que sabemos que normalmente es un nombre de usuario y una contraseña. Puede utilizar mensajes de texto SMS, mensajes de correo electrónico o contraseñas temporales de un solo uso (TOTP) como factor adicional para el inicio de sesión de los usuarios que tengan la contraseña como el factor de autenticación principal.

La autenticación multifactor (MFA) aumenta la seguridad de los usuarios locales de la aplicación. En el caso de los usuarios federados, Amazon Cognito delega todos los procesos de autenticación al IdP y no les ofrece factores de autenticación adicionales.

nota

La primera vez que un usuario nuevo inicia sesión en su aplicación, Amazon Cognito emite tokens OAuth 2.0, incluso si su grupo de usuarios requiere MFA. El segundo factor de autenticación cuando el usuario inicia sesión por primera vez es la confirmación del mensaje de verificación que Amazon Cognito le envía. Si su grupo de usuarios exige MFA, Amazon Cognito le pide al usuario que registre un factor de inicio de sesión adicional para utilizarlo cada vez que se intente iniciar sesión después de la primera vez.

Con la autenticación flexible, puede configurar el grupo de usuarios para que exija un factor de autenticación adicional en respuesta a un aumento del nivel de riesgo. Para añadir la autenticación flexible a un grupo de usuarios, consulte Seguridad avanzada con protección contra amenazas.

Al configurar la MFA en required para un grupo de usuarios, todos los usuarios deben completar la MFA para iniciar sesión. Cada usuario debe configurar como mínimo un factor de MFA. Cuando la MFA es obligatoria, debe incluir la configuración de MFA en la incorporación de usuarios para que el grupo de usuarios les permita iniciar sesión.

El inicio de sesión administrado solicita a los usuarios que configuren la MFA cuando se establece que la MFA es obligatoria. Al configurar la MFA como opcional en el grupo de usuarios, el inicio de sesión administrado no solicita nada a los usuarios. Para trabajar con la MFA opcional, debe crear una interfaz en la aplicación que pida a los usuarios que seleccionen si desean configurar la MFA y, a continuación, los guíe por las entradas de la API para comprobar el factor de inicio de sesión adicional.

Temas

Cosas que debe saber acerca de la MFA de grupos de usuarios

Antes de configurar la MFA, tenga en cuenta lo siguiente:

-

Los usuarios pueden tener MFA o iniciar sesión con factores sin contraseña.

-

No puede configurar la MFA como obligatoria en los grupos de usuarios que admitan claves de acceso o contraseñas de un solo uso.

-

No puede añadir

WEB_AUTHN,EMAIL_OTPniSMS_OTPaAllowedFirstAuthFactorscuándo se requiera MFA en su grupo de usuarios. En la consola de Amazon Cognito, no puede editar las Opciones para el inicio de sesión basado en opciones a fin de incluir factores sin contraseña. -

El inicio de sesión basado en opciones solo ofrece factores

PASSWORDyPASSWORD_SRPen los clientes de aplicación cuando se requiere MFA en el grupo de usuarios. Para obtener más información sobre los flujos de nombre de usuario y contraseña, consulte Inicio de sesión con contraseñas persistentes y Inicio de sesión con contraseñas persistentes y carga útil segura en el capítulo sobre autenticación de esta guía. -

En los grupos de usuarios en los que la MFA es opcional, los usuarios que hayan configurado un factor de MFA solo pueden iniciar sesión con flujos de autenticación de nombre de usuario y contraseña en el inicio de sesión basado en opciones. Estos usuarios son aptos para todos los flujos de inicio de sesión basados en clientes.

En la siguiente tabla, se describe el efecto de la configuración de MFA del grupo de usuarios y la configuración de los factores de MFA por parte del usuario en la capacidad de los usuarios de iniciar sesión con factores sin contraseña.

Configuración de la MFA de grupo de usuarios Estado de MFA del usuario Webauthn/OTP disponible Se solicita el MFA después de iniciar sesión con contraseña Puede iniciar sesión con /OTP WebAuthn Obligatorio Configured No Sí No Obligatorio No está configurado No No (no puede iniciar sesión) No Opcional Configured Puede configurar WebAuthn pero no puede iniciar sesión con la clave de paso Sí No Opcional No está configurado Sí No Sí Desactivado Cualquiera Sí No Sí -

-

El método de MFA preferido del usuario influye en los métodos que este pueda utilizar para recuperar la contraseña. Los usuarios cuya MFA preferida se realice por mensaje de correo electrónico no pueden recibir un código de restablecimiento de contraseña por correo electrónico. Los usuarios cuya MFA preferida se realice por mensaje SMS no pueden recibir un código de restablecimiento de contraseña por SMS.

La configuración de la recuperación de contraseñas debe ofrecer una opción alternativa para cuando el usuario no pueda utilizar el método de restablecimiento de contraseña preferido. Por ejemplo, puede darse el caso de que sus mecanismos de recuperación tengan el correo electrónico como primera prioridad y la MFA de correo electrónico puede ser una opción en el grupo de usuarios. Si es así, añada la recuperación de cuentas mediante mensajes SMS como segunda opción o utilice las operaciones administrativas de la API para restablecer las contraseñas para esos usuarios.

Amazon Cognito responde a las solicitudes de restablecimiento de contraseñas de usuarios que no disponen de un método de recuperación válido con una respuesta de error

InvalidParameterException.El ejemplo del cuerpo de la solicitud UpdateUserPoolilustra un

AccountRecoverySettingcaso en el que los usuarios pueden recurrir a la recuperación mediante un mensaje SMS cuando el restablecimiento de la contraseña de un mensaje de correo electrónico no está disponible. -

Los usuarios no pueden recibir códigos de MFA y de restablecimiento de contraseña en la misma dirección de correo electrónico o número de teléfono. Si usan contraseñas de un solo uso (OTPs) de los mensajes de correo electrónico para MFA, deben usar mensajes SMS para recuperar la cuenta. Si usan OTPs mensajes SMS para MFA, deben usar mensajes de correo electrónico para recuperar la cuenta. En los grupos de usuarios con MFA, es posible que los usuarios no puedan completar la recuperación automática de contraseñas si tienen atributos para su dirección de correo electrónico, pero no un número de teléfono, o si su número de teléfono no tiene una dirección de correo electrónico.

Para evitar que los usuarios no puedan restablecer sus contraseñas en los grupos de usuarios con esta configuración, defina los atributos

emailyphone_numbersegún sea necesario. Si lo prefiere, puede configurar procesos que siempre recopilen y establezcan esos atributos cuando los usuarios se registren o cuando los administradores creen perfiles de usuario. Cuando los usuarios tienen ambos atributos, Amazon Cognito envía automáticamente códigos de restablecimiento de contraseñas al destino que no sea el factor de MFA del usuario. -

Si activa la MFA en el grupo de usuarios y elige Mensaje de texto SMS o Mensaje de correo electrónico como segundo factor, puede enviar mensajes a un atributo de número de teléfono o correo electrónico que no haya verificado en Amazon Cognito. Una vez que el usuario complete la MFA, Amazon Cognito establece su atributo

phone_number_verifiedoemail_verifiedentrue. -

Tras cinco intentos erróneos de presentar un código MFA, Amazon Cognito inicia el proceso de bloqueo por tiempo de espera exponencial descrito en Comportamiento de bloqueo por intentos de inicio de sesión con error.

-

Si su cuenta se encuentra en el entorno limitado de SMS Región de AWS que contiene los recursos del Amazon Simple Notification Service (Amazon SNS) para su grupo de usuarios, debe verificar los números de teléfono en Amazon SNS antes de poder enviar un mensaje SMS. Para obtener más información, consulte Configuración de mensajes SMS para grupos de usuarios de Amazon Cognito.

-

Para cambiar el estado de la MFA de los usuarios en respuesta a eventos detectados con protección contra amenazas, active la MFA y configúrela como opcional en la consola del grupo de usuarios de Amazon Cognito. Para obtener más información, consulte Seguridad avanzada con protección contra amenazas.

-

Los mensajes de correo electrónico y SMS requieren que los usuarios tengan los atributos de dirección de correo electrónico y número de teléfono. Puede establecer

emailophone_numbercomo atributos obligatorios en el grupo de usuarios. En ese caso, los usuarios no podrán completar el registro a menos que proporcionen un número de teléfono. Si no establece estos atributos como obligatorios, pero quiere ejecutar una MFA por correo electrónico o mensaje SMS, pida a los usuarios su dirección de correo electrónico o número de teléfono cuando se registren. Le recomendamos que configure el grupo de usuarios para que envíe mensajes automáticamente a los usuarios para comprobar estos atributos.Amazon Cognito considera verificados un número de teléfono o una dirección de correo electrónico si un usuario ha recibido correctamente un código temporal por SMS o mensaje de correo electrónico y lo ha devuelto en una solicitud de VerifyUserAttributeAPI. Como alternativa, su equipo puede configurar números de teléfono y marcarlos como verificados con una aplicación administrativa que realice solicitudes de AdminUpdateUserAttributesAPI.

-

Si ha configurado que se exija una MFA y ha activado más de un factor de autenticación, Amazon Cognito pedirá a los nuevos usuarios que seleccionen el factor de MFA que deseen usar. Los usuarios deben tener un número de teléfono para configurar la MFA de mensajes SMS y una dirección de correo electrónico para configurar la MFA de mensajes de correo electrónico. Si un usuario no tiene definido el atributo para ninguna MFA basada en mensajes disponible, Amazon Cognito le pedirá que configure la MFA con TOTP. La pregunta para elegir un factor de MFA (

SELECT_MFA_TYPE) y configurar un factor elegido (MFA_SETUP) se presenta como una respuesta a un desafío InitiateAuthy a las operaciones de la AdminInitiateAuthAPI.

Preferencias de MFA del usuario

Los usuarios pueden configurar varios factores de MFA. Solo uno puede estar activo. Puede elegir la preferencia de MFA efectiva para los usuarios en la configuración del grupo de usuarios o en las peticiones de los usuarios. Un grupo de usuarios pide a un usuario los códigos de MFA cuando la configuración del grupo de usuarios y su propia configuración de usuario cumplen las siguientes condiciones:

-

La MFA está establecida como opcional u obligatoria en el grupo de usuarios.

-

El usuario tiene un atributo

emailophone_numberválido o ha configurado una aplicación de autenticación para la TOTP. -

Al menos un factor de la MFA está activo.

-

Se ha establecido un factor de MFA como preferido.

Evite el uso del mismo factor para el inicio de sesión y la MFA

Es posible configurar el grupo de usuarios de forma que un solo factor de inicio de sesión sea la única opción de inicio de sesión y MFA disponible para algunos o todos los usuarios. Este resultado puede producirse cuando su principal caso de uso para iniciar sesión son las contraseñas de un solo uso para mensajes de correo electrónico o SMS (). OTPs El MFA preferido de un usuario puede ser el mismo tipo de factor que su inicio de sesión en las siguientes condiciones:

-

Se requiere MFA en el grupo de usuarios.

-

El correo electrónico y los SMS OTP están disponibles como opciones de inicio de sesión y MFA en el grupo de usuarios.

-

El usuario inicia sesión con el OTP de correo electrónico o mensaje SMS.

-

Tienen un atributo de dirección de correo electrónico pero no un atributo de número de teléfono, o un atributo de número de teléfono pero no un atributo de dirección de correo electrónico.

En este escenario, el usuario puede iniciar sesión con una OTP de correo electrónico y completar la MFA con una OTP de correo electrónico. Esta opción anula la función esencial de la MFA. Los usuarios que inicien sesión con contraseñas de un solo uso deben poder utilizar métodos de entrega diferentes a los de la MFA. Cuando los usuarios tienen opciones de SMS y correo electrónico, Amazon Cognito asigna automáticamente un factor diferente. Por ejemplo, cuando un usuario inicia sesión con una OTP de correo electrónico, su MFA preferida es SMS OTP.

Siga los siguientes pasos para abordar la autenticación del mismo factor cuando su grupo de usuarios admita la autenticación OTP tanto para el inicio de sesión como para la MFA.

-

Habilite la OTP por correo electrónico y SMS como factores de inicio de sesión.

-

Habilite tanto el correo electrónico como el SMS OTP como factores de MFA.

-

Recopilación

Configuración del grupo de usuarios y su efecto en las opciones de MFA

La configuración del grupo de usuarios influye en los métodos de MFA que los usuarios pueden elegir. A continuación, se muestran algunos ajustes del grupo de usuarios que influyen en la capacidad de los usuarios para configurar la MFA.

-

En la configuración de Autenticación multifactor del menú Inicio de sesión de la consola de Amazon Cognito, puede configurar la MFA como opcional u obligatoria, o bien desactivarla. El equivalente en API de esta configuración es el MfaConfigurationparámetro de

CreateUserPoolUpdateUserPool, y.SetUserPoolMfaConfigAdemás, en la configuración de la autenticación multifactor, la configuración de los métodos de MFA determina los factores de la MFA que los usuarios pueden configurar. El equivalente en API de esta configuración es la SetUserPoolMfaConfigoperación.

-

En el menú Inicio de sesión, en Recuperación de cuenta de usuario, puede configurar la forma en que el grupo de usuarios envía mensajes a los usuarios que olvidan su contraseña. El método de MFA de un usuario no puede tener el mismo método de entrega de MFA que el método de entrega de grupos de usuarios para los códigos de contraseña olvidada. El parámetro de API para el método de entrega de contraseña olvidada es el AccountRecoverySettingparámetro de y.

CreateUserPoolUpdateUserPoolPor ejemplo, los usuarios no pueden configurar la MFA de correo electrónico si la opción de recuperación es Solo correo electrónico. Esto se debe a que no puede habilitar la MFA del correo electrónico y configurar la opción de recuperación en Solo correo electrónico en el mismo grupo de usuarios. Si establece esta opción en Correo electrónico si está disponible, de lo contrario, SMS, el correo electrónico es la opción de recuperación prioritaria, pero su grupo de usuarios puede recurrir a los mensajes SMS cuando un usuario no reúna los requisitos para la recuperación por mensaje de correo electrónico. En este escenario, los usuarios pueden configurar la MFA por correo electrónico como preferida y solo pueden recibir un mensaje SMS cuando intenten restablecer su contraseña.

-

Si establece solo un método de MFA como disponible, no necesita administrar las preferencias de MFA del usuario.

-

Una configuración de SMS activa convierte automáticamente los mensajes SMS en un método de MFA disponible en su grupo de usuarios.

Una configuración de correo electrónico activa con sus propios recursos de Amazon SES en un grupo de usuarios y el plan de características Essentials o Plus convierte automáticamente los mensajes de correo electrónico en un método de MFA disponible en el grupo de usuarios.

-

Al configurar la MFA como obligatoria en un grupo de usuarios, los usuarios no pueden habilitar ni deshabilitar ningún método de MFA. Solo puede establecer un método preferido.

-

Al configurar la MFA como opcional en un grupo de usuarios, el inicio de sesión administrado no pide a los usuarios que configuren la MFA, pero sí les pide un código de MFA cuando tienen un método de MFA preferido.

-

Al activar la protección contra amenazas y configurar las respuestas de autenticación flexible en el modo de función completa, la MFA debe ser opcional en su grupo de usuarios. Una de las opciones de respuesta con la autenticación flexible consiste en exigir la MFA a un usuario cuyo intento de inicio de sesión se considere que contiene un nivel de riesgo.

La configuración de Atributos obligatorios en el menú Registro de la consola determina si los usuarios deben proporcionar una dirección de correo electrónico o un número de teléfono para registrarse en la aplicación. Los mensajes de correo electrónico y SMS se convierten en factores de MFA aptos cuando un usuario tiene el atributo correspondiente. El parámetro Schema de

CreateUserPoolestablece los atributos obligatorios. -

Cuando configura la MFA como obligatoria en un grupo de usuarios y un usuario inicia sesión con el inicio de sesión administrado, Amazon Cognito le pide que seleccione un método de MFA entre los métodos disponibles para su grupo de usuarios. El inicio de sesión administrado gestiona la recopilación de una dirección de correo electrónico o un número de teléfono y la configuración de la TOTP. El siguiente diagrama muestra la lógica de las opciones que Amazon Cognito presenta a los usuarios.

Configuración de las preferencias de MFA para los usuarios

Puede configurar las preferencias de la MFA para los usuarios en un modelo de autoservicio con autorización de token de acceso o en un modelo administrado por el administrador con operaciones de API administrativas. Estas operaciones habilitan o deshabilitan los métodos de la MFA y establecen uno de los diversos métodos como opción preferida. Una vez que el usuario haya establecido una preferencia de MFA, cuando inicie sesión, Amazon Cognito le pedirá que proporcione un código del método de MFA que prefiera. A los usuarios que no hayan establecido una preferencia se les pedirá que elijan un método preferido en un desafío SELECT_MFA_TYPE.

-

En un modelo de autoservicio de usuario o en una aplicación pública SetUserMfaPreference, autorizada con el token de acceso de un usuario que ha iniciado sesión, establece la configuración de MFA.

-

En una aplicación confidencial o gestionada por el administrador, autorizada con AWS credenciales administrativas AdminSetUserPreference, establece la configuración de MFA.

También puede configurar las preferencias de la MFA del usuario desde el menú Usuarios de la consola de Amazon Cognito. Para obtener más información sobre los modelos de autenticación pública y confidencial en la API de grupos de usuarios de Amazon Cognito, consulte Descripción de la autenticación mediante API, OIDC y páginas de inicio de sesión administrado.

Detalles de la lógica de MFA en tiempo de ejecución del usuario

A fin de determinar los pasos que deben seguirse cuando los usuarios inician sesión, su grupo de usuarios evalúa las preferencias de MFA de los usuarios, los atributos de los usuarios, la configuración de MFA del grupo de usuarios, las acciones de protección contra amenazas y la configuración de la recuperación automática de cuentas. A continuación, inicia sesión en los usuarios, les pide que elijan un método de MFA, les pide que configuren un método de MFA o les pide que utilicen MFA. Para configurar un método de MFA, los usuarios deben proporcionar una dirección de correo electrónico o un número de teléfono o registrar un autenticador TOTP. También pueden configurar las opciones de MFA y registrar una opción preferida por adelantado. El siguiente diagrama muestra los efectos detallados de la configuración del grupo de usuarios en los intentos de inicio de sesión inmediatamente después del registro inicial.

La lógica que se muestra aquí se aplica a las aplicaciones basadas en el SDK y a los inicios de sesión con el inicio de sesión administrado, pero es menos visible en el inicio de sesión administrado. Al solucionar problemas de MFA, retroceda desde los resultados de los usuarios hasta las configuraciones del perfil de usuario y del grupo de usuarios que contribuyeron a la decisión.

La siguiente lista corresponde a la numeración del diagrama de lógica de decisiones y describe cada paso en detalle. Un

indica una autenticación correcta y la conclusión del flujo. Un

indica una autenticación correcta y la conclusión del flujo. Un

indica que la autenticación no se ha realizado correctamente.

indica que la autenticación no se ha realizado correctamente.

-

Un usuario presenta su nombre de usuario o nombre de usuario y contraseña en la pantalla de inicio de sesión. Si no presenta credenciales válidas, se deniega su solicitud de inicio de sesión.

-

Si se realiza correctamente la autenticación con nombre de usuario y contraseña, determine si el MFA es obligatorio, opcional o si está desactivado. Si está desactivado, el nombre de usuario y la contraseña correctos permiten que la autenticación se realice correctamente.

-

Si la MFA es opcional, determine si el usuario ha configurado previamente un autenticador TOTP. Si ha configurado un TOTP, solicite la MFA con TOTP. Si responde correctamente al desafío de la MFA, iniciará sesión.

-

Determine si la característica de autenticación flexible de la protección contra amenazas ha requerido que el usuario configure la MFA. Si no ha asignado una MFA, el usuario ha iniciado sesión.

-

-

Si se requiere la MFA o si la autenticación flexible tiene una MFA asignada, determine si el usuario ha establecido un factor de MFA como habilitado y preferido. Si lo han hecho, solicite una MFA con ese factor. Si responde correctamente al desafío de la MFA, iniciará sesión.

-

Si el usuario no ha establecido una preferencia de MFA, determine si ha registrado un autenticador TOTP.

-

Si el usuario ha registrado un autenticador TOTP, determine si la MFA con TOTP está disponible en el grupo de usuarios (se puede deshabilitar después de que los usuarios hayan configurado previamente los autenticadores).

-

Determine si la MFA de mensajes de correo electrónico o mensajes SMS también está disponible en el grupo de usuarios.

-

Si no está disponible la MFA por correo electrónico ni por SMS, solicite al usuario la MFA con TOTP. Si responde correctamente al desafío de la MFA, iniciará sesión.

-

Si el correo electrónico o la MFA por SMS están disponibles, determine si el usuario tiene el atributo

emailophone_numbercorrespondiente. Si es así, tendrá a su disposición cualquier atributo que no sea el método principal de recuperación de cuentas de autoservicio y que esté habilitado para la MFA. -

Plantee un desafío

SELECT_MFA_TYPEal usuario con opcionesMFAS_CAN_SELECTque incluyan el TOTP y los factores de MFA disponibles por SMS o correo electrónico. -

Pídale al usuario el factor que ha seleccionado en respuesta al desafío

SELECT_MFA_TYPE. Si responde correctamente al desafío de la MFA, iniciará sesión.

-

-

Si el usuario no ha registrado un autenticador TOTP o si lo ha hecho, pero el TOTP con MFA está deshabilitado actualmente, determine si el usuario tiene un atributo

emailophone_number. -

Si el usuario solo tiene una dirección de correo electrónico o solo un número de teléfono, determine si ese atributo también es el método que implementa el grupo de usuarios para enviar mensajes de recuperación de cuentas para restablecer la contraseña. Si es verdadero, no puede completar el inicio de sesión con el MFA obligatorio y Amazon Cognito devuelve un error. Para activar el inicio de sesión para este usuario, debe añadir un atributo que no sea de recuperación o registrar un autenticador TOTP para el usuario.

-

Si tiene una dirección de correo electrónico o un número de teléfono disponibles que no sean de recuperación, determine si el factor MFA de correo electrónico o SMS correspondiente está activado.

-

Si tiene un atributo de dirección de correo electrónico no recuperable y la MFA de correo electrónico está habilitada, envíeles un desafío

EMAIL_OTP. Si responde correctamente al desafío de la MFA, iniciará sesión.

-

Si tiene un atributo de número de teléfono no recuperable y la MFA de SMS está habilitada, envíeles un desafío

SMS_MFA. Si responde correctamente al desafío de la MFA, iniciará sesión.

-

Si no tienen un atributo que sea apto para un factor de MFA por correo electrónico o SMS habilitado, determine si la MFA con TOTP está habilitada. Si la MFA con TOTP está habilitada, no puede completar el inicio de sesión con la MFA obligatoria y Amazon Cognito devuelve un error. Para activar el inicio de sesión para este usuario, debe añadir un atributo que no sea de recuperación o registrar un autenticador TOTP para el usuario.

nota

Este paso ya se evaluó como No si el usuario tiene un autenticador TOTP pero la MFA con TOTP está deshabilitada.

-

Si la MFA con TOTP está activada, presente al usuario un desafío

MFA_SETUPconSOFTWARE_TOKEN_MFAen las opcionesMFAS_CAN_SETUP. Para completar este desafío, debe registrar por separado un autenticador TOTP para el usuario y responder con"ChallengeName": "MFA_SETUP", "ChallengeResponses": {"USERNAME": "[username]", "SESSION": "[Session ID from VerifySoftwareToken]}". -

Cuando el usuario responda al

MFA_SETUPdesafío con el token de sesión de una VerifySoftwareTokensolicitud, pídale que lo haga.SOFTWARE_TOKEN_MFASi responde correctamente al desafío de la MFA, iniciará sesión.

-

-

Si el usuario tiene una dirección de correo electrónico y un número de teléfono, determine qué atributo, si lo hay, es el método principal de los mensajes de recuperación de la cuenta para restablecer la contraseña.

-

Si la recuperación de cuentas de autoservicio está deshabilitada, se puede usar cualquiera de los atributos para la MFA. Determine si uno o ambos factores de MFA de correo electrónico y SMS están habilitados.

-

Si ambos atributos están habilitados como factor de MFA, plantee al usuario un desafío

SELECT_MFA_TYPEcon las opcionesSMS_MFAyEMAIL_OTPdeMFAS_CAN_SELECT. -

Pídale al usuario el factor que ha seleccionado en respuesta al desafío

SELECT_MFA_TYPE. Si responde correctamente al desafío de la MFA, iniciará sesión.

-

Si solo un atributo es un factor de MFA elegible, presénteles un desafío para el factor restante. Si responde correctamente al desafío de la MFA, iniciará sesión.

Esto ocurre en las siguientes situaciones:

-

Cuando el usuario tiene atributos

emailyphone_number, la MFA por SMS y correo electrónico está habilitada y el método principal de recuperación de la cuenta es por correo electrónico o mensaje SMS. -

Cuando tiene atributos

emailyphone_number, solo se habilita la MFA por SMS o correo electrónico y la recuperación automática de cuentas está deshabilitada.

-

-

-

Si el usuario no ha registrado un autenticador TOTP y no tiene un atributo

emailniphone_number, póngales el desafíoMFA_SETUP. La lista enMFAS_CAN_SETUPincluye todos los factores de MFA habilitados en el grupo de usuarios que no son la opción principal de recuperación de cuentas. Puede responder a este desafío conChallengeResponsespara la MFA con correo electrónico o TOTP. Para configurar la MFA por SMS, añada un atributo de número de teléfono por separado y reinicie la autenticación.Para la MFA con TOTP, responda con

"ChallengeName": "MFA_SETUP", "ChallengeResponses": {"USERNAME": "[username]", "SESSION": "[Session ID from VerifySoftwareToken]"}.Para la MFA por correo electrónico, responda con

"ChallengeName": "MFA_SETUP", "ChallengeResponses": {"USERNAME": "[username]", "email": "[user's email address]"}.-

Pídale al usuario el factor que ha seleccionado en respuesta al desafío

SELECT_MFA_TYPE. Si responde correctamente al desafío de la MFA, iniciará sesión.

-

Configuración de un grupo de usuarios para la autenticación multifactor

Puede configurar la MFA en la consola de Amazon Cognito o con la operación de SetUserPoolMfaConfigla API y los métodos del SDK.

Para configurar la MFA en la consola de Amazon Cognito, siga estos pasos:

-

Inicie sesión en la consola de Amazon Cognito

. -

Elija User Pools (Grupos de usuarios).

-

Elija un grupo de usuarios existente en la lista o cree un grupo de usuarios.

-

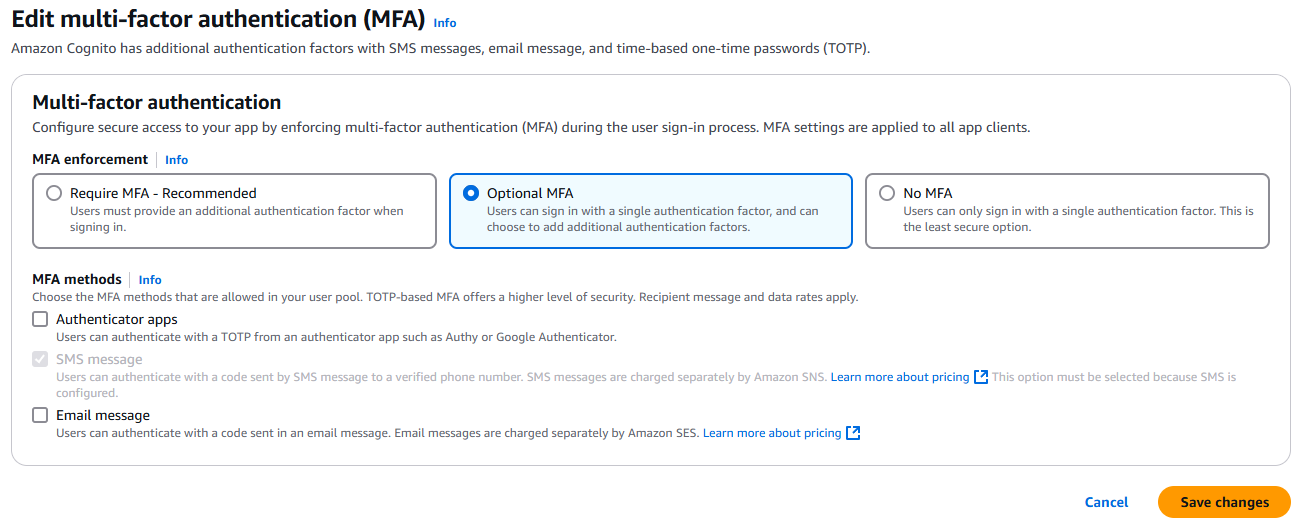

Seleccione el menú Inicio de sesión. Localice Autenticación multifactor y elija Editar.

-

Elija el método MFA enforcement (Aplicación de MFA) que desea utilizar con su grupo de usuarios.

-

Require MFA (Requerir MFA): Todos los usuarios de su grupo de usuarios deben iniciar sesión con un código adicional de SMS, correo electrónico o contraseña temporal de un solo uso (TOTP) como factor de autenticación adicional.

-

MFA opcional. Puede dar a sus usuarios la opción de registrar un factor de inicio de sesión adicional y seguir permitiendo el inicio de sesión de los usuarios sin tener una MFA configurada. Elija esta opción si utiliza la autenticación adaptativa. Para obtener más información sobre la autenticación flexible, consulte Seguridad avanzada con protección contra amenazas.

-

No MFA (Sin MFA): los usuarios no pueden registrar un factor de inicio de sesión adicional.

-

-

Elija los MFA methods (Métodos MFA) compatibles con su aplicación. Puede establecer Mensaje de correo electrónico, Mensaje SMS o Aplicaciones autenticadoras para generar la TOTP como segundo factor.

-

Si utiliza los mensajes de texto SMS como segundo factor y no tiene un rol de IAM configurado para usar con Amazon Simple Notification Service (Amazon SNS) para mensajes SMS, cree uno en la consola. En el menú Métodos de autenticación de su grupo de usuarios, busque SMS y seleccione Editar. También puede utilizar un rol existente que permita a Amazon Cognito enviar mensajes SMS a los usuarios por usted. Para obtener más información, consulte Roles de IAM.

Si utiliza mensajes de correo electrónico como segundo factor y no ha configurado una identidad de origen para utilizar con Amazon Simple Email Service (Amazon SES) para mensajes de correo electrónico, cree una en la consola. Debe elegir la opción Enviar correo electrónico con SES. En el menú Métodos de autenticación de su grupo de usuarios, busque Correo electrónico y seleccione Editar. Seleccione una Dirección de correo electrónico del REMITENTE entre las identidades verificadas disponibles en la lista. Si elige un dominio verificado, como

example.com, también debe configurar un Nombre del REMITENTE en el dominio verificado, comoadmin-noreply@example.com. -

Seleccione Save changes (Guardar cambios).