Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Solución de problemas de Conector AD

La siguiente información puede ayudarlo a solucionar algunos problemas comunes que podría encontrar a la hora de crear o utilizar el Conector AD.

Temas

Problemas en la creación

Los siguientes son problemas de creación comunes del Conector AD:

He recibido un error “AZ Constrained” a la hora de crear un directorio

Es posible que algunas AWS cuentas creadas antes de 2012 tengan acceso a zonas de disponibilidad en las regiones EE.UU. Este (Norte de Virginia), EE.UU. Oeste (Norte de California) o Asia Pacífico (Tokio) que no admiten Directory Service directorios. Si recibe un error como este al crear un Active Directory, seleccione una subred en una zona de disponibilidad diferente e intente crear el directorio de nuevo.

Aparece el error de «Problemas de conectividad detectados» cuando intento crear un Conector AD

Si recibe el error «Se ha detectado un problema de conectividad» al intentar crear un Conector AD, el error podría deberse a la disponibilidad de puertos o a la complejidad de la contraseña de Conector AD. Puede probar la conexión del Conector AD para comprobar si los siguientes puertos están disponibles:

-

53 (DNS)

-

88 (Kerberos)

-

389 (LDAP)

Para probar la conexión, consulte Probar el conector de AD. La prueba de conexión se debe realizar en la instancia vinculada a las dos subredes a las que están asociadas las direcciones IP del Conector AD.

Si la prueba de conexión se realiza correctamente y la instancia se une al dominio, entonces compruebe la contraseña del Conector AD. AD Connector debe cumplir con los requisitos de complejidad de las AWS contraseñas. Para obtener más información, consulte Cuenta de servicio de Requisitos previos de Conector AD.

Si su Conector AD no cumple estos requisitos, vuelva a crearlo con una contraseña que sí lo haga.

Aparece el mensaje “Se ha detectado un error de servicio interno al conectar el directorio. Vuelva a intentar la operación.” error durante la creación de un Conector AD

Este error suele producirse cuando el Conector AD no se crea y no se puede conectar a un controlador de dominio válido para el dominio autoadministrado de Active Directory.

nota

Como práctica recomendada, si su red autoadministrada tiene sitios de Active Directory definidos, debe asegurarse de lo siguiente:

-

Las subredes de VPC en las que reside el Conector AD se definen en un sitio de Active Directory.

-

No hay conflictos entre las subredes de la VPC y las subredes de los demás sitios.

El Conector AD utiliza el sitio de Active Directory cuyos rangos de direcciones IP de subred que sean próximos a los de la VPC que contienen el Conector AD para detectar los controladores del dominio de AD. Si hay un sitio cuyas subredes tienen los mismos rangos de direcciones IP que los de su VPC, el Conector AD detectará los controladores de dominio en ese sitio. Es posible que el controlador de dominio no esté físicamente cerca de la región en la que reside su Conector AD.

-

Incoherencias en los registros SRV de DNS (estos registros utilizan la siguiente sintaxis:

_ldap._tcp.<DnsDomainName>y_kerberos._tcp.<DnsDomainName>) creados en un dominio de Active Directory administrado por el cliente. Esto puede ocurrir cuando el Conector AD no pudo encontrar ni conectarse a un controlador de dominio válido basado en estos registros SRV. -

Problemas de red entre el Conector AD y el AD administrado por el cliente, como los dispositivos de firewall.

Se puede usar la captura de paquetes de red

Problemas de conectividad

Los siguientes son problemas de conectividad comunes del Conector AD

Aparece el error “Problemas de conectividad detectados” cuando intento conectarme a mi directorio en las instalaciones

Al conectarse a su directorio local, recibe un mensaje de error similar al siguiente: Se han detectado problemas de conectividad: LDAP no está disponible (puerto TCP 389) para IP: a intentar la operación.<IP address> Kerberos/authentication no está disponible (puerto TCP 88) para IP: <IP

address> asegúrese de que los puertos de la lista estén disponibles y vuelva

Es necesario que Conector AD pueda comunicarse con los controladores de dominio en las instalaciones a través de TCP y UDP en los siguientes puertos. Asegúrese de que los grupos de seguridad y los firewall en las instalaciones permiten la comunicación TCP y UDP a través de dichos puertos. Para obtener más información, consulte Requisitos previos de Conector AD.

-

88 (Kerberos)

-

389 (LDAP)

Es posible que necesite TCP/UDP puertos adicionales en función de sus necesidades. Consulte la siguiente lista para ver algunos de estos puertos. Para obtener más información sobre los puertos que utiliza Active Directory, consulte How to configure a firewall for Active Directory domains and trusts

-

135 (RPC Endpoint Mapper)

-

646 (LDAP SSL)

-

3268 (LDAP GC)

-

3269 (LDAP GC SSL)

Aparece el error «DNS no disponible» cuando intento conectarme a mi directorio en las instalaciones

Cuando se conecta al directorio en las instalaciones, aparece un error similar al siguiente:

DNS unavailable (TCP port 53) for IP: <DNS IP address>Es necesario que Conector AD pueda comunicarse con los servidores DNS en las instalaciones a través de TCP y UDP en el puerto 53. Asegúrese de que los grupos de seguridad y los firewalls en las instalaciones permiten la comunicación TCP y UDP a través de dicho puerto. Para obtener más información, consulte Requisitos previos de Conector AD.

Aparece el error “Registro SRV” cuando intento conectarme a mi directorio en las instalaciones

Al conectarse al directorio en las instalaciones, puede aparecer un error similar a los siguientes:

SRV record for LDAP does not exist for IP: <DNS IP address> SRV record for Kerberos does not exist for IP: <DNS IP address>Cuando Conector AD se conecta al directorio, necesita obtener los registros SRV _ldap._tcp. y <DnsDomainName>_kerberos._tcp.. Este error aparecerá si el servicio no puede obtener estos registros de los servidores DNS que especificó al conectarse a su directorio. Para obtener más información acerca de estos registros SRV, consulte SRV record requirements.<DnsDomainName>

Problemas de autenticación

A continuación se muestran algunos problemas de autenticación comunes de Conector AD:

Recibo el mensaje de error «No se pudo validar el certificado» cuando intento iniciar sesión Amazon WorkSpaces con una tarjeta inteligente

Al intentar iniciar sesión en su cuenta WorkSpaces con una tarjeta inteligente, recibe un mensaje de error similar al siguiente: ERROR: no se pudo validar el certificado. Vuelva a intentarlo mediante el reinicio del navegador o de la aplicación y asegúrese de seleccionar el certificado correcto. El error se produce si el certificado de la tarjeta inteligente no está almacenado de manera correcta en el cliente que usa los certificados. Para obtener más información sobre los requisitos de Conector AD y las tarjetas inteligentes, consulte Requisitos previos.

Uso de los siguientes procedimientos para solucionar problemas relacionados con la capacidad de la tarjeta inteligente para almacenar certificados en el almacén de certificados del usuario:

-

En el dispositivo que tiene problemas para acceder a los certificados, acceda a la Microsoft Management Console (MMC).

importante

Antes de continuar, cree una copia del certificado de la tarjeta inteligente.

-

Navegue hasta el almacén de certificados de la MMC. Elimine el certificado de tarjeta inteligente del usuario del almacén de certificados. Para obtener más información sobre cómo ver el almacén de certificados en la MMC, consulte How to: View certificates with the MMC snap-in

en la documentación de Microsoft. -

Extraiga la tarjeta inteligente.

-

Reinserte la tarjeta inteligente para que pueda volver a rellenar el certificado de la tarjeta inteligente en el almacén de certificados del usuario.

aviso

Si la tarjeta inteligente no rellena el certificado en el almacén de usuarios, no se puede utilizar para la autenticación con tarjeta WorkSpaces inteligente.

La cuenta de servicio de Conector AD debe tener lo siguiente:

-

my/spnagregado al nombre principal del servicio -

Delegado para el servicio LDAP

Una vez que se haya rellenado el certificado en la tarjeta inteligente, se debe comprobar el controlador de dominio en las instalaciones para determinar si se ha bloqueado la asignación del nombre principal de usuario (UPN) al nombre alternativo del sujeto. Para obtener más información sobre este cambio, consulte How to disable the Subject Alternative Name for UPN mapping

Uso del siguiente procedimiento para comprobar la clave del registro del controlador de dominio:

-

En el Editor del registro, navegue hasta el siguiente grupo de claves:

HKEY_LOCAL_MACHINE\ SYSTEM\\ Services\ Kdc\ CurrentControlSet UseSubjectAltName

-

Inspeccione el UseSubjectAltName valor de:

-

Si el valor se establece en 0, la asignación del nombre alternativo en el asunto está deshabilitada y se debe asignar de manera explícita un certificado determinado a un solo usuario. Si un certificado está asignado a varios usuarios y este valor es 0, no se podrá iniciar sesión con dicho certificado.

-

Si el valor no está establecido o está establecido en 1, se debe asignar explícitamente un certificado determinado a un solo usuario o usar el campo Nombre alternativo en el asunto para iniciar sesión.

-

Si el campo Nombre alternativo en el asunto existe en el certificado, se le dará prioridad.

-

Si el campo Nombre alternativo en el asunto no existe en el certificado y este está asignado explícitamente a más de un usuario, no se podrá iniciar sesión con dicho certificado.

-

-

-

nota

Si la clave de registro está configurada en los controladores de dominio en las instalaciones, el Conector AD no podrá localizar a los usuarios en Active Directory y generará el mensaje de error anterior.

Los certificados de entidades de certificación (CA) se deben cargar en el certificado de la tarjeta inteligente de Conector AD. El certificado debe contener información sobre el OCSP. A continuación se enumeran los requisitos adicionales para las CA:

-

El certificado debe estar en la autoridad raíz de confianza del controlador de dominio, el servidor de la autoridad de certificación y el WorkSpaces.

-

Los certificados de CA raíz y fuera de línea no contendrán la información de OSCP. Estos certificados contienen información sobre su revocación.

-

Si utiliza un certificado de CA de terceros para la autenticación con tarjeta inteligente, la CA y los certificados intermedios deben publicarse en el NTAuth almacén de Active Directory. Deben estar instalados en la entidad raíz de confianza para todos los controladores de dominio, los servidores de la entidad de certificación y WorkSpaces.

-

Puede usar el siguiente comando para publicar los certificados en el NTAuth almacén de Active Directory:

certutil -dspublish -fThird_Party_CA.cerNTAuthCA

-

Para obtener más información sobre la publicación de certificados en la NTAuth tienda, consulte Importación del certificado de CA emisor a la NTAuth tienda empresarial en la Guía de instalación de Access Amazon WorkSpaces with Common Access Cards.

Cómo comprobar si el OCSP verifica el certificado de usuario o los certificados en cadena de CA, siga este procedimiento:

-

Exporte el certificado de la tarjeta inteligente a una ubicación de la máquina local, como la unidad C:.

-

Abra una petición de línea de comandos y navegue hasta la ubicación en la que está almacenado el certificado de tarjeta inteligente exportado.

-

Introduzca el siguiente comando:

certutil -URLCertficate_name.cer -

Aparecerá una ventana emergente después del comando. Seleccione la opción OCSP en la esquina derecha y elija Recuperar. El estado debería volver como verificado.

Para obtener más información acerca del comando certutil, consulte certutil

He recibido un error “Credenciales no válidas” cuando la cuenta de servicio que utiliza Conector AD intenta autenticarse

Esto puede ocurrir si el disco duro del controlador de dominio se queda sin espacio. Asegúrese de que los discos duros del controlador de dominio no estén llenos.

Aparece el mensaje “Se ha producido un error” o “Ha habido un error inesperado” cuando intento actualizar la cuenta de servicio del Conector AD

Los siguientes errores o síntomas se producen al buscar usuarios en aplicaciones AWS empresariales como Amazon WorkSpaces Console Launch Wizard:

-

Se ha producido un error. Si sigues teniendo problemas, ponte en contacto con el AWS Support equipo en los foros de la comunidad y a través de AWS Premium Support. -

Se ha producido un error. El directorio necesita una actualización de credenciales. Actualice las credenciales del directorio.

Si intenta actualizar las credenciales de la cuenta de servicio de Conector AD en Conector AD, es posible que reciba los siguientes mensajes de error:

-

Error inesperado. Se ha producido un error inesperado. -

Se ha producido un error. Se ha producido un error con la account/password combinación de servicios. Por favor, inténtelo de nuevo.

La cuenta de servicio del directorio de Conector AD reside en el Active Directory administrado por el cliente. La cuenta se utiliza como identidad para realizar consultas y operaciones en el dominio de Active Directory administrado por el cliente a través de Conector AD en nombre de las aplicaciones empresariales de AWS . Conector AD utiliza Kerberos y LDAP para realizar estas operaciones.

En la siguiente lista se explica el significado de estos mensajes de error:

-

Es posible que haya un problema con la sincronización horaria y Kerberos. Conector AD envía las solicitudes de autenticación de Kerberos a Active Directory. Estas solicitudes tienen plazos acotados y, si se retrasan, fallarán. Asegúrese de que no haya problemas de sincronización horaria entre ninguno de los controladores de dominio administrados por el cliente. Para resolver este problema, consulte Recommendation - Configure the Root PDC with an Authoritative Time Source and Avoid Widespread Time Skew

en la documentación de Microsoft. Para obtener más información sobre el servicio temporal y la sincronización, consulte lo siguiente: -

Un dispositivo de red intermedio, con una restricción de MTU

de red, como configuraciones de hardware de firewall o VPN, entre Conector AD y los controladores de dominio administrados por el cliente, puede provocar este error debido a la fragmentación de la red . -

Para verificar la restricción de MTU, puedes realizar una prueba de ping

entre el controlador de dominio administrado por el cliente y una EC2 instancia de Amazon que se lance en una de las subredes de directorios que esté conectada a través de AD Connector. El tamaño del marco no debe ser superior al tamaño predeterminado de 1500 bytes -

La prueba de ping le ayudará a determinar si el tamaño del marco es superior a 1500 bytes (también conocidos como marcos Jumbo) y si pueden llegar a la VPC y a la subred de Conector AD sin necesidad de fragmentación. Verifique más exhaustivamente con el equipo de red y asegúrese de que los marcos Jumbo estén permitidos en los dispositivos de red intermedios.

-

-

Es posible que se produzca este problema si los LDAP del lado del cliente está habilitado en Conector AD y los certificados han caducado. Asegúrese de que tanto el certificado del servidor como el certificado de CA sean válidos, no hayan caducado y cumplan los requisitos de la LDAPs documentación.

-

Si Virtual List View Support

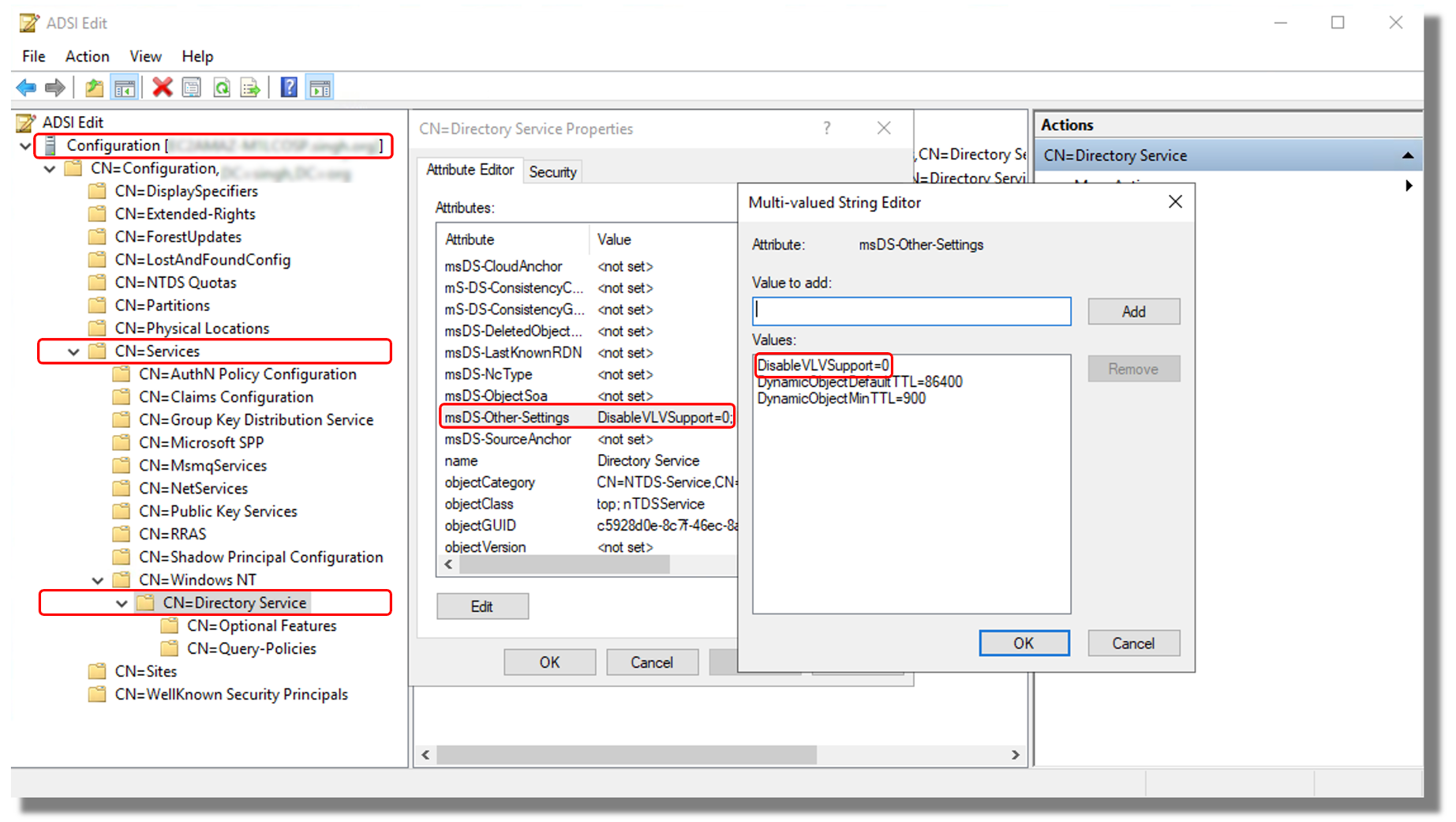

está deshabilitado en el dominio de Active Directory administrado por el cliente, AWS las aplicaciones no podrán buscar usuarios porque AD Connector utiliza la búsqueda VLV en las consultas de LDAP. Virtual List View Support se desactiva cuando la opción Disable VLVSupport se establece en un valor distinto de cero. Asegúrese de que la compatibilidad con Virtual List View (VLV) esté habilitado en Active Directory mediante los siguientes pasos: -

Inicie sesión en el controlador de dominio como propietario del rol de maestro del esquema con una cuenta con credenciales de administrador del esquema.

-

Seleccione Inicio y, a continuación, Ejecutar e introduzca

Adsiedit.msc. -

En la herramienta de edición ADSI, conecte a la partición de configuración y expanda el nodo Configuration [DomainController].

-

Expanda el contenedor CN=Configuration, DC=. DomainName

-

Amplíe el objeto CN=Services.

-

Amplíe el objeto CN=Windows NT.

-

Seleccione el objeto CN=Directory Service. Seleccione Properties.

-

En la lista de atributos, seleccione msds-Other-Settings. Seleccione Editar.

-

En la lista de valores, seleccione cualquier instancia de Disable VLVSupport =x en la que x no sea igual a 0 y seleccione Eliminar.

-

Después de eliminarlo, introduzca

DisableVLVSupport=0. Seleccione Añadir. -

Seleccione OK (Aceptar). Puede cerrar la herramienta de edición de ADSI. En la siguiente imagen se muestra el cuadro de diálogo del editor de cadenas con varios valores en la ventana de edición de ADSI:

nota

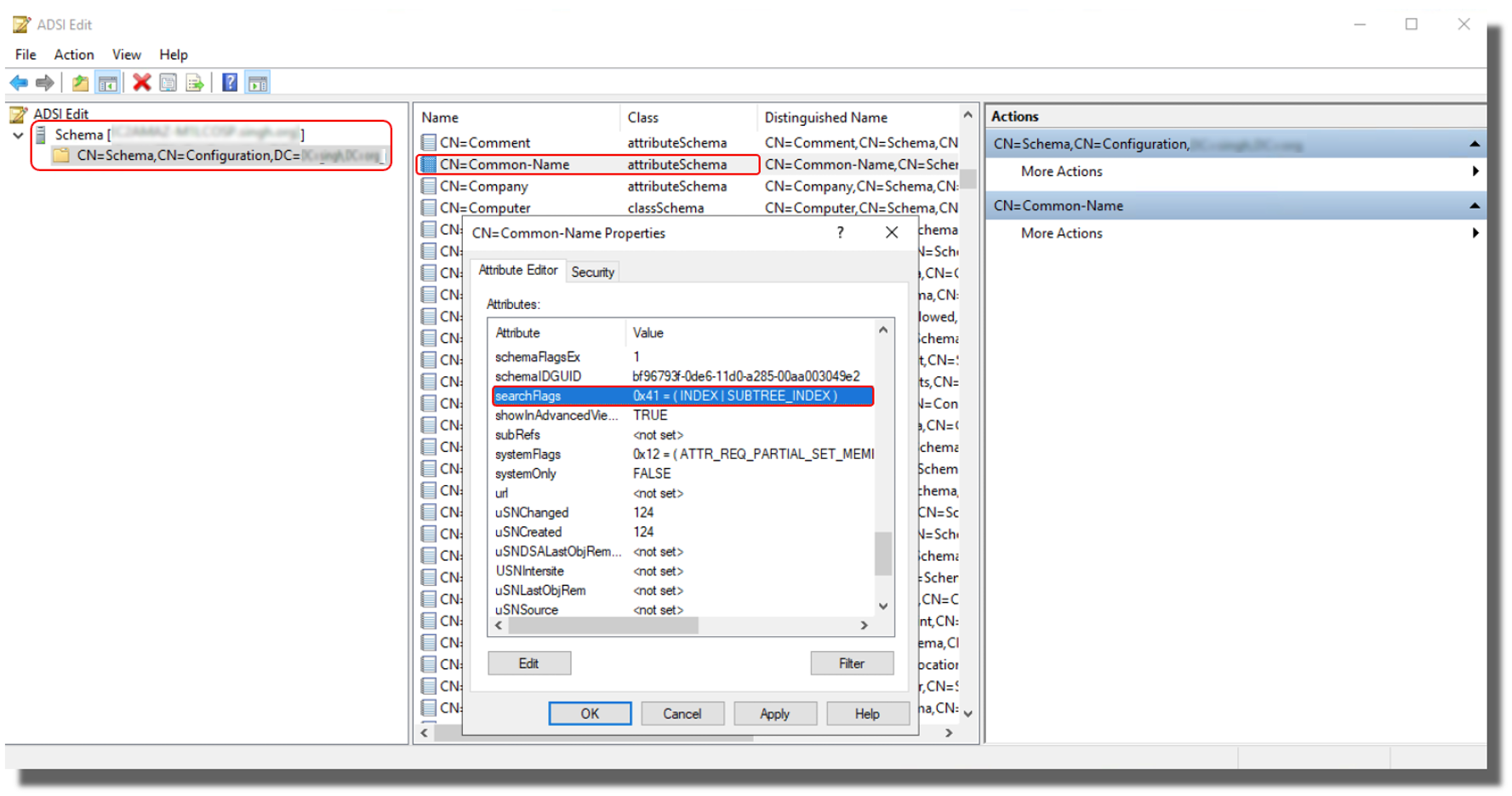

En una infraestructura grande de Active Directory con más de 100 000 usuarios, es posible que solo se puedan buscar usuarios específicos. Sin embargo, si intenta enumerar todos los usuarios (por ejemplo, Mostrar todos los usuarios en WorkSpaces Launch Wizard) a la vez, podría producirse el mismo error incluso si VLV Support está activado. Conector AD requiere que los resultados se ordenen según el atributo “CN” mediante el índice de subárbol. El índice de subárbol es el tipo de índice que prepara a los controladores de dominio para realizar una operación de búsqueda en la vista de lista virtual (LDAP) que permite a Conector AD completar una búsqueda ordenada. Este índice mejora la búsqueda de VLV e impide el uso de la tabla de base de datos temporal denominada. MaxTempTableSize

El tamaño de esta tabla puede variar, pero de forma predeterminada el número máximo de entradas es 10000 (la MaxTempTableSize configuración de la política de consultas predeterminada). Aumentar el MaxTempTableSize es menos eficaz que utilizar la indexación de subárboles. Para evitar estos errores en entornos de AD de gran tamaño, se recomienda utilizar la indexación de subárboles. -

Para habilitar el índice del subárbol, modifique el atributo searchflags

-

Inicie sesión en el controlador de dominio como propietario del rol de maestro del esquema con una cuenta con credenciales de administrador del esquema.

-

Seleccione Iniciar y Ejecutar y, a continuación, introduzca

Adsiedit.msc. -

En la herramienta de edición de ADSI, conéctese a Schema Partition.

-

Amplíe el contenedor CN=Schema, CN=Configuration y DC=. DomainName

-

Localice el atributo “Nombre común”, haga clic con el botón derecho del mouse y seleccione Propiedades.

-

Localice el atributo searchFlags y cambie su valor a

65 (0x41)para habilitar SubTree la indexación junto con el índice normal.La imagen siguiente muestra el cuadro de diálogo de propiedades CN=Common-Name en la ventana de edición de ADSI:

-

Seleccione OK (Aceptar). Puede cerrar la herramienta de edición de ADSI.

-

Para confirmarlo, deberías poder ver el identificador de evento 1137 (fuente: Active Directory_DomainServices), que indica que el AD ha creado correctamente el nuevo índice para el atributo especificado.

Para obtener más información, consulte Documentación de Microsoft

Aparece el mensaje de error «No se puede autenticar» cuando utilizo AWS aplicaciones para buscar usuarios o grupos

Es posible que se produzcan errores al buscar usuarios o al iniciar sesión en AWS aplicaciones, como WorkSpaces Quick Suite, incluso cuando el estado del AD Connector esté activo. Si la contraseña de la cuenta de servicio de Conector AD se ha cambiado o ha caducado, Conector AD ya no podrá consultar el dominio de Active Directory. Póngase en contacto con el administrador de AD y verifique lo siguiente:

-

Compruebe que la contraseña de la cuenta de servicio de Conector AD no haya caducado

-

Compruebe que la cuenta de servicio de Conector AD no tenga habilitada la opción El usuario debe cambiar la contraseña la próxima vez que inicie sesión.

-

Compruebe que la cuenta del servicio de Conector AD no está bloqueada.

-

Si no está seguro de si la contraseña ha caducado o si ha cambiado, se puede restablecer la contraseña de la cuenta de servicio y también actualizar la misma contraseña en Conector AD.

Recepción de un error sobre las credenciales de mi directorio cuando intento actualizar la cuenta de servicio de Conector AD

Al intentar actualizar la cuenta de servicio de Conector AD, aparece un mensaje de error similar a uno o varios de los siguientes:

Mensaje: Se ha producido un error Su directorio necesita una actualización de credenciales. Actualice las credenciales del directorio. Mensaje: Se ha producido un error Su directorio necesita una actualización de credenciales. Actualice las credenciales del directorio después de Actualización de las credenciales de la cuenta de servicio de Conector AD Mensaje: Se ha producido un error Su solicitud tiene un problema. Consulte los siguientes detalles. Se ha producido un error con la combinación de la cuenta de servicio y la contraseña

Es posible que haya un problema con la sincronización horaria y Kerberos. Conector AD envía las solicitudes de autenticación de Kerberos a Active Directory. Estas solicitudes tienen plazos acotados y, si se retrasan, fallarán. Para resolver este problema, consulte Recommendation - Configure the Root PDC with an Authoritative Time Source and Avoid Widespread Time Skew

Algunos de mis usuarios no pueden autenticarse con mi directorio

Las cuentas de usuario deben tener habilitada la autenticación previa de Kerberos. Es la configuración predeterminada para cuentas de usuario nuevas y no debe modificarse. Para obtener más información sobre esta configuración, consulta la sección Autenticación previa activada

Problemas de mantenimiento

Los siguientes son problemas de mantenimiento comunes del conector AD:

-

Mi directorio se bloquea en el estado “Solicitado”

-

La unión fluida de dominios para las EC2 instancias de Amazon dejó de funcionar

Mi directorio se bloquea en el estado “Solicitado”

Si tiene un directorio que haya estado en estado “Solicitado” durante más de cinco minutos, pruebe a eliminar el directorio y vuelva a crearlo. Si este problema sigue sin resolverse, póngase en contacto con AWS Support

La unión fluida de dominios para las EC2 instancias de Amazon dejó de funcionar

Si la unión perfecta de dominios para EC2 las instancias funcionaba y, después, se detuvo mientras el AD Connector estaba activo, es posible que las credenciales de la cuenta de servicio de AD Connector hayan caducado. Las credenciales caducadas pueden impedir que Conector AD cree objetos del equipo en Active Directory.

Para resolver este problema, actualice las contraseñas de la cuenta de servicio en el orden que se indica a continuación, de modo que las contraseñas coincidan:

-

Actualice la contraseña de la cuenta de servicio de su Active Directory

-

Actualice la contraseña de la cuenta de servicio del conector AD en Directory Service. Para obtener más información, consulte Actualización de las credenciales de la cuenta de servicio de AD Connector en AWS Management Console.

importante

Si se actualiza la contraseña solo en, el cambio de contraseña Directory Service no se transfiere al Active Directory local existente, por lo que es importante hacerlo en el orden indicado en el procedimiento anterior.

No puedo eliminar mi Conector AD

Si Conector AD pasa a un estado inoperativo, ya no tendrá acceso a los controladores de dominio. Bloqueamos la eliminación de un Conector AD cuando todavía hay aplicaciones vinculadas a él porque es posible que una de esas aplicaciones siga utilizando el directorio. Para obtener una lista de las aplicaciones que debe deshabilitar para eliminar el conector AD, consulte Eliminación del Conector AD. Si aún no puede eliminar el Conector AD, puede solicitar ayuda a través de AWS Support

Herramientas generales para investigar a los emisores de Conector AD

Las siguientes herramientas se pueden utilizar para solucionar varios problemas de Conector AD relacionados con la creación, la autenticación y la conectividad:

- DirectoryServicePortTest herramienta

-

La herramienta DirectoryServicePortTestde pruebas puede resultar útil a la hora de solucionar problemas de conectividad entre AD Connector y los servidores Active Directory o DNS administrados por el cliente. Para obtener más información sobre cómo utilizar la herramienta, consulte Probar el conector de AD.

- Herramienta de captura de paquetes

-

Se puede usar la utilidad de captura de paquetes de Windows integrada (netsh

) para investigar y solucionar posibles problemas de comunicación en la red o en Active Directory (ldap y kerberos). Para obtener más información, consulte Capture a Network Trace without installing anything . - Registros de flujo de VPC

-

Para comprender mejor qué solicitudes se reciben y envían desde Conector AD, se pueden configurar los registros de flujo de VPC para las interfaces de red de directorios. Puede identificar todas las interfaces de red reservadas para su uso Directory Service mediante la descripción:

AWS created network interface for directory.your-directory-idUn caso de uso sencillo es durante la creación de Conector AD con un dominio de Active Directory administrado por el cliente que contiene una gran cantidad de controladores de dominio. Se pueden usar los registros de flujo de la VPC y filtrar por el puerto Kerberos (88) para determinar qué controladores de dominio del Active Directory administrado por el cliente se contactan para la autenticación.