Concesión de acceso a colecciones para canalizaciones de Amazon OpenSearch Ingestion

Una canalización de Amazon OpenSearch Ingestion puede escribir en una colección pública o en una colección de VPC de OpenSearch sin servidor. Para proporcionar acceso a la colección, debe configurar un rol de canalización de AWS Identity and Access Management (IAM) con una política de permisos que conceda el acceso a la colección. La canalización asume este rol para firmar las solicitudes para el receptor de colecciones de OpenSearch sin servidor.

importante

Puede optar por crear el rol de canalización manualmente o puede hacer que OpenSearch Ingestion lo cree por usted durante la creación del canalización. Si elige la creación automática de roles, OpenSearch Ingestion agregará todos los permisos necesarios a la política de acceso a los roles en proceso en función del origen y el receptor que seleccione. Crea un rol de canalización en IAM con el prefijo OpenSearchIngestion- y el sufijo que introduzca. Para obtener más información, consulte Rol de canalización.

Si ha pedido a OpenSearch Ingestion que cree la función de canalización por usted, tendrá que incluir la función en la política de acceso a los datos de la recopilación, antes o después de crear la canalización. Para obtener instrucciones, consulte el paso 2.

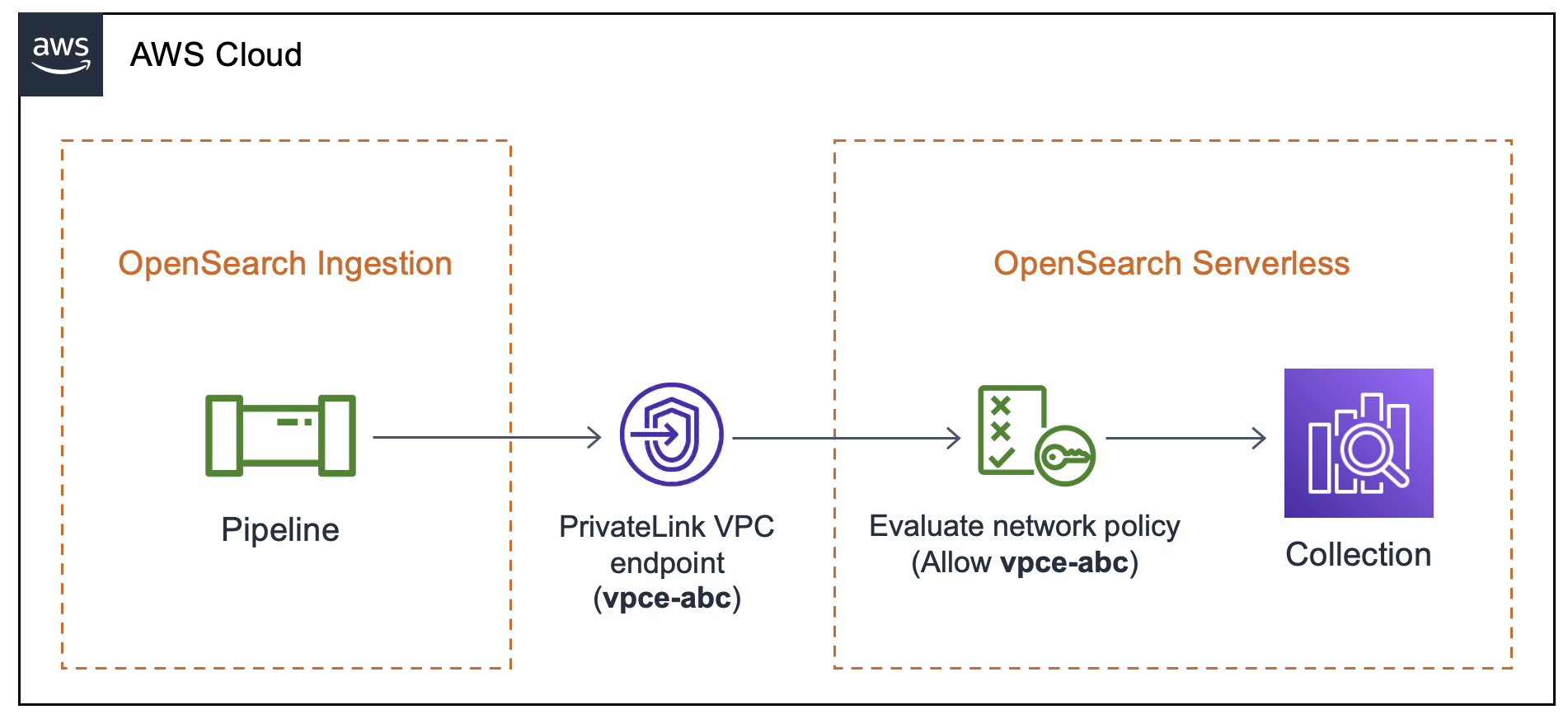

Durante la creación de la canalización, OpenSearch Ingestion crea una conexión de AWS PrivateLink entre la canalización y la colección de OpenSearch sin servidor. Todo el tráfico de la canalización pasa por este punto de conexión de VPC y se enruta a la colección. Para llegar a la colección, el punto de conexión debe tener acceso a la colección mediante una política de acceso a la red.

Temas

Paso 1: crear el rol de canalización

El rol debe tener una política de permisos adjunta que le permita enviar datos al receptor de la colección. También debe tener una relación de confianza que permita a OpenSearch Ingestion asumir el rol. Para ver instrucciones sobre cómo adjuntar una política a un rol, consulte Adición de permisos de identidad de IAM en la Guía del usuario de IAM.

En el siguiente ejemplo de política, se muestra el privilegio mínimo que se puede proporcionar en la política de acceso al rol de una canalización para escribir en las colecciones:

El rol debe tener la siguiente relación de confianza, que permita a OpenSearch Ingestion asumirlo:

Paso 2: Configurar el acceso a los datos y a la red para la colección

Cree una colección OpenSearch sin servidor con la siguiente configuración. Para ver instrucciones sobre cómo crear una colección, consulte Creación de colecciones.

Política de acceso a los datos

Cree una política de acceso a los datos para la colección que conceda los permisos necesarios para el rol de canalización. Por ejemplo:

[ { "Rules": [ { "Resource": [ "index/collection-name/*" ], "Permission": [ "aoss:CreateIndex", "aoss:UpdateIndex", "aoss:DescribeIndex", "aoss:WriteDocument" ], "ResourceType": "index" } ], "Principal": [ "arn:aws:iam::account-id:role/pipeline-role" ], "Description": "Pipeline role access" } ]

nota

En el elemento Principal, debe especificar el nombre de recurso de Amazon (ARN) de un rol de canalización.

Política de acceso a la red

Cada colección que cree en OpenSearch sin servidor tiene asociada al menos una política de acceso a la red. Las políticas de acceso a la red determinan si se puede acceder a la colección a través de Internet desde redes públicas o si se debe acceder a ella de forma privada. Para obtener más información sobre las políticas de red, consulte Acceso a la red para Amazon OpenSearch sin servidor.

En una política de acceso a la red, solo puede especificar puntos de conexión de VPC administrados por OpenSearch sin servidor. Para obtener más información, consulte Acceda a Amazon OpenSearch sin servidor mediante un punto de conexión de la interfaz (AWS PrivateLink). Sin embargo, para que la canalización escriba en la colección, la política también debe conceder acceso al punto de conexión de VPC que OpenSearch Ingestion crea automáticamente entre la canalización y la colección. Por lo tanto, si elige una colección de OpenSearch sin servidor como receptor de destino de una canalización, debe escribir el nombre de la política de red asociada en el campo Nombre de la política de red.

Durante la creación de la canalización, OpenSearch Ingestion comprueba la existencia de la política de red especificada. Si no existe, OpenSearch Ingestion la crea. Si existe, OpenSearch Ingestion le agrega una nueva regla para actualizarla. La regla concede acceso al punto de conexión de VPC que conecta la canalización y la colección.

Por ejemplo:

{ "Rules":[ { "Resource":[ "collection/my-collection" ], "ResourceType":"collection" } ], "SourceVPCEs":[ "vpce-0c510712627e27269" # The ID of the VPC endpoint that OpenSearch Ingestion creates between the pipeline and collection ], "Description":"Created by Data Prepper" }

En la consola, cualquier regla que OpenSearch Ingestion agregue a las políticas de red se denomina Creada por Data Prepper:

nota

En general, una regla que especifica el acceso público a una colección anula una regla que especifica el acceso privado. Por lo tanto, si la política ya tenía configurado el acceso público, esta nueva regla que agrega OpenSearch Ingestion, en realidad, no cambia el comportamiento de la política. Para obtener más información, consulte Prioridad política.

Si detiene o elimina la canalización, OpenSearch Ingestion elimina el punto de conexión de VPC entre la canalización y la colección. También modifica la política de red para eliminar el punto de conexión de VPC de la lista de puntos de conexión permitidos. Si reinicia la canalización, se vuelve a crear el punto de conexión de VPC y se vuelve a actualizar la política de red con el ID del punto de conexión.