Cómo funcionan las políticas de configuración del CSPM de Security Hub

El administrador delegado del CSPM de AWS Security Hub puede crear políticas de configuración para configurar el CSPM de Security Hub, estándares de seguridad y controles de seguridad para una organización. Tras crear una política de configuración, el administrador delegado puede asociarla a las determinadas cuentas, unidades organizativas (OU) o a la raíz de la organización. A continuación, la política entra en vigor en las cuentas, unidades organizativas o en la raíz especificadas.

Para obtener información general sobre las ventajas de la configuración centralizada y su funcionamiento, consulte Descripción de la configuración central en el CSPM de Security Hub.

En esta sección, se proporciona información general y detallada de las políticas de configuración.

Consideraciones respecto de la política

Antes de crear una política de configuración en el CSPM de Security Hub, tenga en cuenta los siguientes detalles.

Las políticas de configuración deben estar asociadas para que surtan efecto: después de crear una política de configuración, puede asociarla a una o más cuentas, unidades organizativas (OU) o a la raíz. Una política de configuración se puede asociar a cuentas o unidades organizativas mediante una aplicación directa o mediante la herencia de una unidad organizativa principal.

Se puede asociar una cuenta o unidad organizativa a una sola política de configuración: para evitar ajustes conflictivos, una cuenta o unidad organizativa solo se puede asociar a una política de configuración en un momento dado. Como alternativa, una cuenta o unidad organizativa puede autoadministrarse.

Las políticas de configuración están completas: las políticas de configuración proporcionan una especificación completa de la configuración. Por ejemplo, una cuenta secundaria no puede aceptar la configuración de algunos controles de una política ni la configuración de otros controles de otra política. Cuando asocie una política a una cuenta secundaria, asegúrese de que la política especifique toda la configuración que desea que utilice dicha cuenta.

No se pueden revertir las políticas de configuración: no existe la opción de revertir una política de configuración después de asociarla a cuentas o unidades organizativas. Por ejemplo, si asocia una política de configuración que inhabilita los controles de CloudWatch a una cuenta específica y, a continuación, desasocia esa política, los controles de CloudWatch seguirán inhabilitados en esa cuenta. Para volver a habilitar los controles de CloudWatch, puede asociar la cuenta a una nueva política que habilite los controles. Como alternativa, puede cambiar la cuenta a autoadministrada y habilitar cada control de CloudWatch en la cuenta.

Las políticas de configuración entran en vigor en la región de origen y en todas las regiones vinculadas: una política de configuración afecta a todas las cuentas asociadas de la región de origen y a todas las regiones vinculadas. No puede crear una política de configuración que surta efecto solo en algunas de estas regiones y no en otras. La excepción a esto son los controles que utilizan recursos globales. El CSPM de Security Hub desactiva automáticamente los controles que implican recursos globales en todas las regiones, excepto en la región de origen.

Las regiones que AWS introdujo después del 20 de marzo de 2019 son regiones optativas. Debe habilitar dicha región para una cuenta antes de que una política de configuración entre en vigor en ella. La cuenta de administración de Organizations puede habilitar regiones optativas para una cuenta de miembro. Para obtener instrucciones sobre cómo habilitar las regiones opcionales, consulte Specify which Regiones de AWS your account can use en la Guía de referencia de administración de cuentas de AWS.

Si la política configura un control que no está disponible en la región de origen o en una o más regiones vinculadas, el CSPM de Security Hub omite la configuración de ese control en las regiones donde no está disponible, pero aplica la configuración en las regiones donde sí lo está. No posee cobertura para un control que no está disponible en la región de origen ni en ninguna de las regiones vinculadas.

Las políticas de configuración son recursos: como recurso, una política de configuración tiene un Nombre de recurso de Amazon (ARN) y un identificador único universal (UUID). El ARN del producto tiene el siguiente formato:

arn:. Una configuración autoadministrada no tiene ARN o UUID. El identificador de una configuración autoadministrada espartition:securityhub:region:delegated administrator account ID:configuration-policy/configuration policy UUIDSELF_MANAGED_SECURITY_HUB.

Tipos de políticas de configuración

Cada política de configuración especifica la configuración siguiente:

-

Habilite o desactive el CSPM de Security Hub.

-

Habilite uno o más estándares de seguridad.

-

Indique qué controles de seguridad están habilitados en todos los estándares habilitados. Para ello, proporcione una lista de controles específicos que deberían estar habilitados y el CSPM de Security Hub desactivará todos los demás controles, lo que incluye los controles nuevos cuando se lanzan. De forma alternativa, proporcione una lista de controles específicos que deberían estar desactivados y el CSPM de Security Hub habilitará todos los demás controles, incluidos los controles nuevos cuando se lanzan.

-

Si lo desea, personalice parámetros de ciertos controles habilitados en los estándares habilitados.

Las políticas de configuración centralizada no incluyen los ajustes del registro de configuración de AWS Config. Debe habilitar AWS Config por separado y activar el registro para los recursos necesarios de modo que el CSPM de Security Hub genere resultados de control. Para obtener más información, consulte Consideraciones antes de la habilitación y configuración de AWS Config.

Si usa la configuración centralizada, el CSPM de Security Hub desactiva automáticamente los controles que implican recursos globales en todas las regiones, excepto en la región de origen. Los controles que elija habilitar a través de una política de configuración están habilitados en todas las regiones en las que están disponibles. Para limitar los resultados de estos controles a una sola región, puede actualizar la configuración del registro de AWS Config y desactivar el registro de recursos globales en todas las regiones, excepto en la región de origen.

Si un control habilitado que implica recursos globales no es compatible en la región de origen, el CSPM de Security Hub intenta habilitarlo en una región vinculada donde sí se admita. Con la configuración centralizada, no se obtiene cobertura para un control que no está disponible ni en la región de origen ni en ninguna de las regiones vinculadas.

Para obtener una lista de los controles que implican recursos globales, consulte Controles que utilizan recursos globales.

Política de configuración recomendada

Al crear una política de configuración por primera vez en la consola del CSPM de Security Hub, tiene la opción de elegir la política recomendada del CSPM de Security Hub.

La política recomendada habilita el CSPM de Security Hub, el estándar de las Prácticas recomendadas de seguridad básica de AWS (FSBP) y todos los controles de FSBP nuevos y existentes. Los controles que aceptan parámetros utilizan los valores predeterminados. La política recomendada se aplica a la raíz (todas las cuentas y unidades organizativas, tanto nuevas como existentes). Tras crear la política recomendada para su organización, puede modificarla desde la cuenta de administrador delegado. Por ejemplo, puede habilitar estándares o controles adicionales o deshabilitar controles específicos del FSBP. Para obtener instrucciones sobre cómo modificar una política de configuración, consulte Actualización de las políticas de configuración.

Política de configuración personalizada

En lugar de la política recomendada, el administrador delegado puede crear hasta 20 políticas de configuración personalizadas. Puede asociar una única política personalizada a toda la organización o distintas políticas personalizadas a distintas cuentas y unidades organizativas. En el caso de una política de configuración personalizada, debe especificar la configuración que desee. Por ejemplo, puede crear una política personalizada que habilite el FSBP, AWS Foundations Benchmark v1.4.0 de Center for Internet Security (CIS) y todos los controles de esos estándares, excepto los controles de Amazon Redshift. El nivel de granularidad que utilice en las políticas de configuración personalizadas depende del alcance previsto de la cobertura de seguridad en toda la organización.

nota

No puede asociar una política de configuración que desactive el CSPM de Security Hub con la cuenta de administrador delegado. Esta política se puede asociar a otras cuentas, pero omite la asociación con el administrador delegado. La cuenta de administrador delegado retiene su configuración actual.

Tras crear una política de configuración personalizada, puede cambiar a la política de configuración recomendada mediante su actualización para que refleje la configuración recomendada. Sin embargo, no aparece la opción de crear la política de configuración recomendada en la consola del CSPM de Security Hub después de crear la primera política.

Asociación de políticas mediante la aplicación y la herencia

Cuando opta por la configuración centralizada por primera vez, su organización no tiene asociaciones y se comporta de la misma manera que antes de la configuración. A continuación, el administrador delegado puede establecer asociaciones entre una política de configuración o la cuenta y el comportamiento autoadministrado, las unidades organizativas o la raíz. Las asociaciones se pueden establecer mediante aplicación o herencia.

Desde la cuenta del administrador delegado, puede aplicar directamente una política de configuración a una cuenta, unidad organizativa o la raíz. Como alternativa, el administrador delegado puede aplicar directamente una designación autoadministrada a una cuenta, unidad organizativa o raíz.

En ausencia de una aplicación directa, una cuenta o unidad organizativa hereda la configuración de la cuenta principal más cercana que tenga una política de configuración o un comportamiento autoadministrado. Si la cuenta principal más cercana está asociada a una política de configuración, la cuenta secundaria hereda esa política y solo la puede configurar el administrador delegado de la región de origen. Si la cuenta principal más cercana es autoadministrada, la cuenta secundaria hereda el comportamiento autoadministrado y tiene la capacidad de especificar su propia configuración en cada Región de AWS.

La aplicación tiene prioridad sobre la herencia. En otras palabras, la herencia no anula una política de configuración o una designación autoadministrada que el administrador delegado haya aplicado directamente a una cuenta o unidad organizativa.

Si aplica directamente una política de configuración a una cuenta autoadministrada, la política anula la designación autoadministrada. La cuenta pasa a administrarse de forma centralizada y adopta los ajustes reflejados en la política de configuración.

Recomendamos aplicar directamente una política de configuración a la raíz. Si aplica una política a la raíz, las nuevas cuentas que se unan a su organización heredarán automáticamente la política raíz, a menos que las asocie a una política diferente o las designe como autoadministrables.

Solo se puede asociar una política de configuración a una cuenta o unidad organizativa en un momento dado, ya sea mediante aplicación o herencia. Se diseñó así para evitar configuraciones conflictivas.

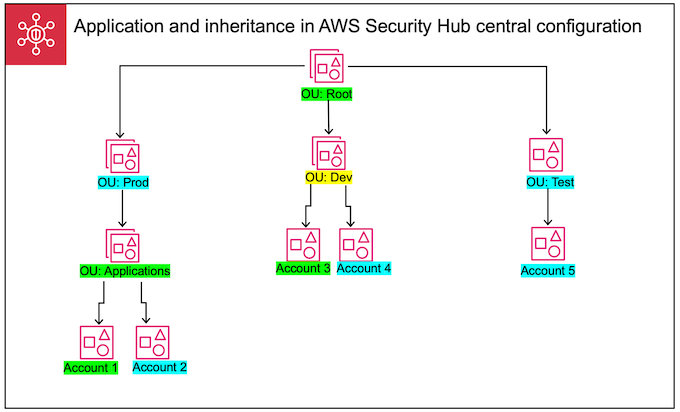

El siguiente diagrama ilustra cómo funcionan la aplicación de políticas y la herencia en una configuración centralizada.

En este ejemplo, se ha aplicado una política de configuración a un nodo resaltado en verde. No se ha aplicado ninguna política de configuración al nodo resaltado en azul. Un nodo resaltado en amarillo se ha designado como autoadministrado. Cada cuenta y unidad organizativa usa la siguiente configuración:

OU:Root (verde): esta unidad organizativa usa la política de configuración que se le ha aplicado.

OU:Prod (azul): esta unidad organizativa hereda la política de configuración de OU:Root.

OU:Applications (verde): esta unidad organizativa usa la política de configuración que se le ha aplicado.

Cuenta 1 (verde): esta cuenta usa la política de configuración que se le ha aplicado.

Cuenta 2 (azul): esta cuenta hereda la política de configuración de OU:Applications.

OU:Dev (amarillo): esta unidad organizativa está autoadministrada.

Cuenta 3 (verde): esta cuenta usa la política de configuración que se le ha aplicado.

Cuenta 4 (azul): esta cuenta hereda el comportamiento autoadministrado de OU:Dev.

OU:Test (Blue): esta cuenta hereda la política de configuración de OU:Root.

Cuenta 5 (azul): esta cuenta hereda la política de configuración de OU:Root, ya que su matriz inmediata, OU:Test, no está asociada a ninguna política de configuración.

Prueba de una política de configuración

Para asegurarse de que comprende cómo funcionan las políticas de configuración, le recomendamos crear una política y asociarla a una cuenta de prueba o unidad organizativa.

Prueba de una política de configuración

Cree una política de configuración personalizada y verifique que los ajustes especificados para la habilitación del CSPM de Security Hub, los estándares y los controles sean correctos. Para obtener instrucciones, consulte Creación y asociación de políticas de configuración.

Aplique la política de configuración a una cuenta de prueba o unidad organizativa que no tenga cuentas secundarias ni unidades organizativas.

Compruebe que la cuenta de prueba o la unidad organizativa utilicen la política de configuración de la manera esperada en su región de origen y en todas las regiones vinculadas. También puede comprobar que todas las demás cuentas y unidades organizativas de su organización sigan siendo autoadministradas y pueden cambiar su propia configuración en cada región.

Después de probar una política de configuración en una sola cuenta o unidad organizativa, puede asociarla a otras cuentas y unidades organizativas.