Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Configuración de la propagación de identidades de confianza con Amazon EMR Studio

El siguiente procedimiento explica cómo configurar Amazon EMR Studio para la propagación de identidades de confianza en consultas realizadas en grupos de trabajo de Amazon Athena o clústeres de Amazon EMR que ejecutan Apache Spark.

Requisitos previos

Antes de empezar con este tutorial, primero tendrá que configurar lo siguiente:

-

Habilite el centro de identidad de IAM. Se recomienda la instancia de organización. Para obtener más información, consulte Requisitos y consideraciones previos.

-

Aprovisionar los usuarios y grupos de su origen de identidades en IAM Identity Center.

Para completar la configuración de la propagación de identidades de confianza desde Amazon EMR Studio, el administrador de EMR Studio debe realizar los siguientes pasos.

Paso 1. Creación del rol de IAM requerido para EMR Studio

En este paso, el administrador de Amazon EMR Studio crea un rol de servicio de IAM y un rol de usuario de IAM para EMR Studio.

Cree un rol de servicio de EMR Studio: EMR Studio asume este rol de IAM para gestionar de forma segura los espacios de trabajo y los blocs de notas, conectarse a clústeres y gestionar las interacciones de datos.

-

Navegue hasta la consola de IAM (https://console.aws.amazon.com/iam/

) y cree un rol de IAM. -

Seleccione Servicio de AWS como entidad de confianza y, a continuación, elija Amazon EMR. Adjunte las siguientes políticas para definir los permisos y la relación de confianza del rol.

Para usar estas políticas, sustituya

italicized placeholder textla política del ejemplo por su propia información. Para obtener instrucciones adicionales, consulte Creación de una política o Edición de una política.Para obtener una referencia de todos los permisos de rol de servicio, consulte EMR Studio service role permissions.

-

Cree un rol de usuario de EMR Studio para la autenticación de IAM Identity Center: EMR Studio asume este rol cuando un usuario inicia sesión a través de IAM Identity Center para administrar espacios de trabajo, clústeres de EMR, trabajos y repositorios de git. Este rol se utiliza para iniciar el flujo de trabajo de propagación de identidades de confianza.

nota

El rol de usuario de EMR Studio no necesita incluir permisos para acceder a las ubicaciones de Amazon S3 de las tablas del catálogo. AWS Glue AWS Lake Formation los permisos y las ubicaciones de lagos registradas se utilizarán para recibir permisos temporales.

El siguiente ejemplo de política se puede utilizar en un rol que permita a un usuario de EMR Studio utilizar los grupos de trabajo de Athena para ejecutar consultas.

La siguiente política de confianza permite que EMR Studio asuma el rol:

nota

Se necesitan permisos adicionales para aprovechar los espacios de trabajo de EMR Studio y los blocs de notas de EMR. Consulte Creación de políticas de permisos para los usuarios de EMR Studio para obtener más información.

Dispone de más información en los siguientes enlaces:

Paso 2. Creación y configuración de EMR Studio

En este paso, creará un Amazon EMR Studio en la consola de EMR Studio y utilizará los roles de IAM que creó en Paso 1. Creación del rol de IAM requerido para EMR Studio.

-

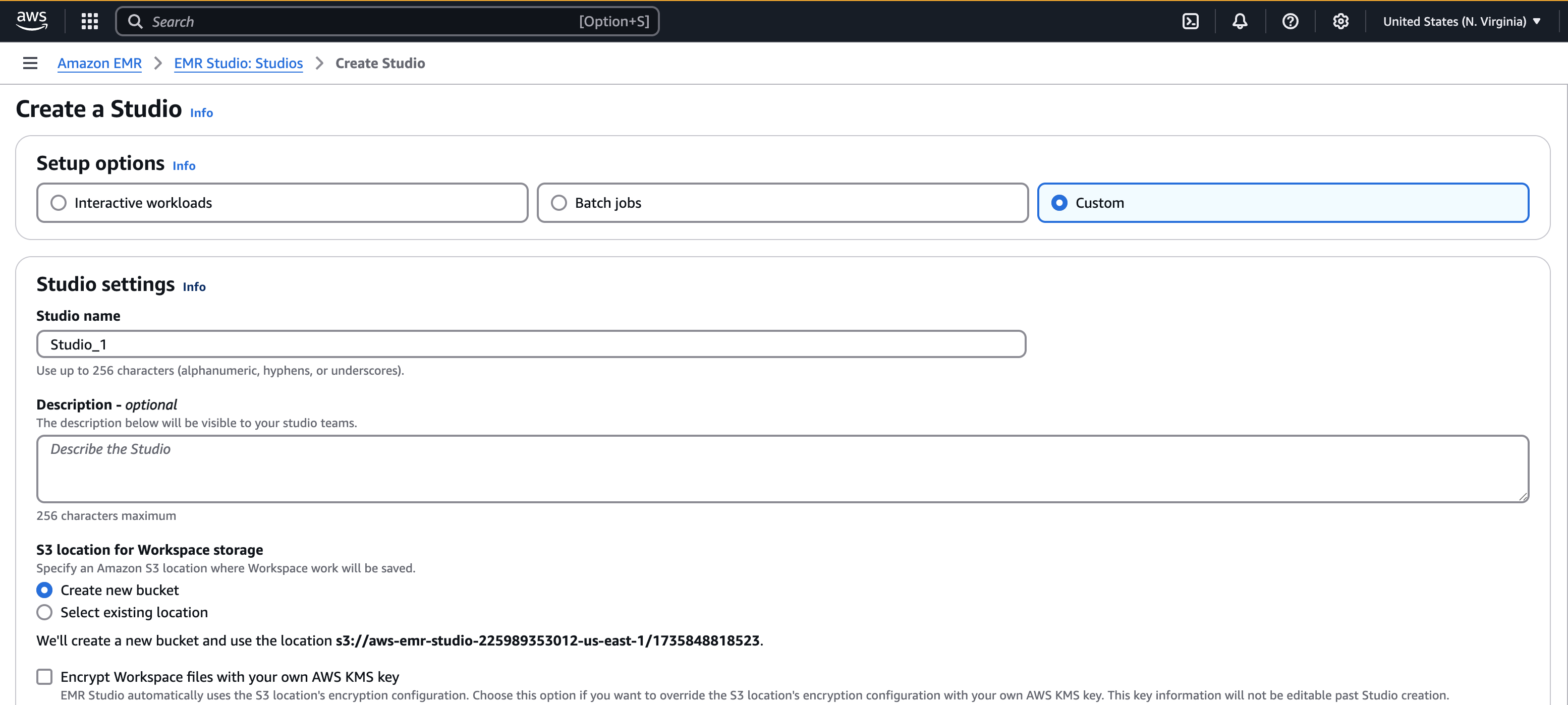

Navegue hasta la consola de EMR Studio, seleccione Crear estudio y Configuración personalizada. Puede crear un nuevo bucket de S3 o utilizar un bucket existente. Puede marcar la casilla para Cifrar los archivos del espacio de trabajo con sus propias claves de KMS. Para obtener más información, consulte AWS Key Management Service.

-

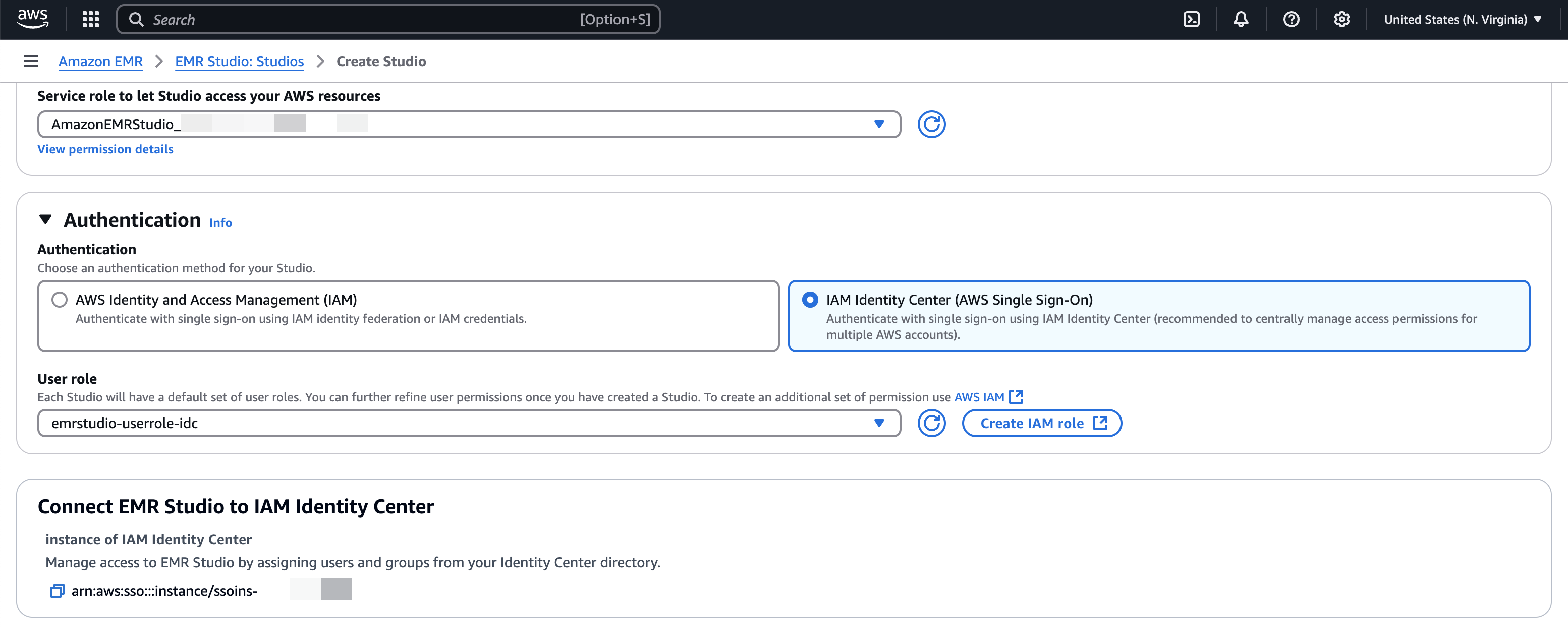

En Rol de servicio para permitir que Studio acceda a sus recursos, seleccione el rol de servicio creado en Paso 1. Creación del rol de IAM requerido para EMR Studio desde el menú.

-

En Autenticación, elija IAM Identity Center. Seleccione el rol de usuario creado en Paso 1. Creación del rol de IAM requerido para EMR Studio.

-

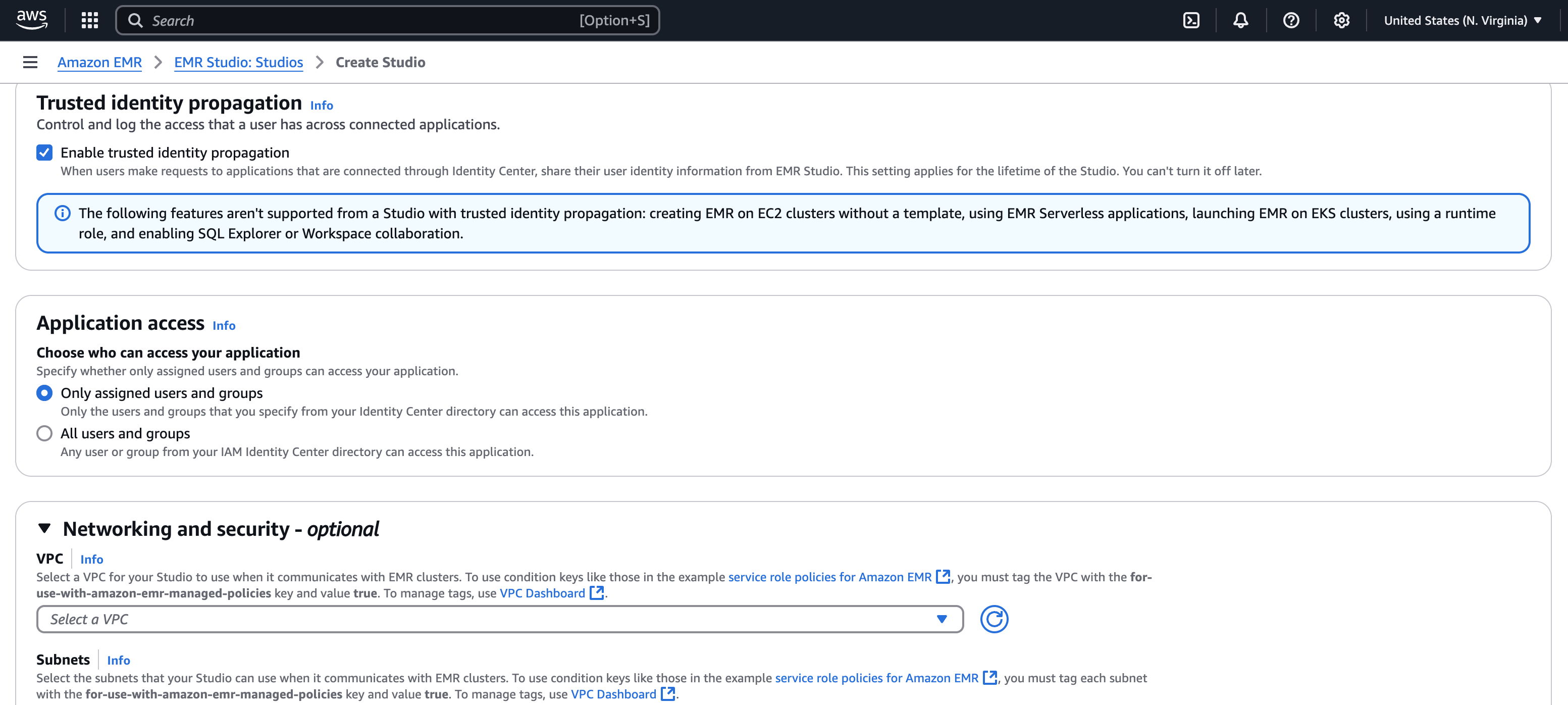

Marque la casilla Propagación de identidades de confianza. Seleccione Solo usuarios y grupos asignados en la sección Acceso a la aplicación, lo que le permitirá conceder el acceso a este estudio únicamente a usuarios y grupos autorizados.

-

(Opcional): puede configurar la VPC y la subred si utiliza este estudio con clústeres de EMR.

-

Revise todos los detalles y seleccione Crear Studio.

-

Tras configurar un clúster de Athena WorkGroup o EMR, inicie sesión en la URL de Studio para:

-

Ejecutar consultas de Athena con el editor de consultas.

-

Ejecutar los trabajos de Spark en el espacio de trabajo con un bloc de notas Jupyter.

-