Presentamos una nueva experiencia de consola para AWS WAF

Ahora puede usar la experiencia actualizada para acceder a las funciones de AWS WAF desde cualquier parte de la consola. Para obtener más información, consulta Trabajo con la experiencia de consola actualizada.

Visualización de los detalles de los eventos de la capa de aplicación (capa 7) en Shield Avanzado

Puede ver los detalles sobre la detección y mitigación de un evento de la capa de aplicación y los principales colaboradores en la sección inferior de la página de la consola correspondiente al evento. Esta sección puede incluir una combinación de tráfico legítimo y potencialmente no deseado, y puede representar tanto el tráfico que se ha transferido a su recurso protegido como el tráfico que ha sido bloqueado por las mitigaciones de Shield Avanzado.

Los detalles de mitigación se refieren a cualquier regla de la ACL web que esté asociada al recurso, incluidas las reglas que se implementan específicamente en respuesta a un ataque y las reglas basadas en tasas que se definen en la ACL web. Si habilita la mitigación automática de DDoS en la capa de aplicación para una aplicación, las métricas de mitigación incluyen las métricas para esas reglas adicionales. Para obtener información sobre estas protecciones de la capa de aplicación, consulte Protección de la capa de aplicación (capa 7) con AWS Shield Advanced y AWS WAF.

Detección y mitigación

En el caso de un evento de capa de aplicación (capa 7), la pestaña Detección y mitigación muestra las métricas de detección que se basan en la información obtenida de los registros de AWS WAF. Las métricas de mitigación se basan en las reglas de AWS WAF de la ACL web asociada que están configuradas para bloquear el tráfico no deseado.

En el caso de las distribuciones de Amazon CloudFront, se puede configurar Shield Advanced para que aplique mitigaciones automáticas. Con cualquier recurso de capa de aplicación, se puede elegir definir reglas de mitigación propias en la ACL web y solicitar ayuda al equipo de respuesta de Shield (SRT). Para obtener información sobre estas opciones, consulte Respuesta a eventos de DDoS en AWS.

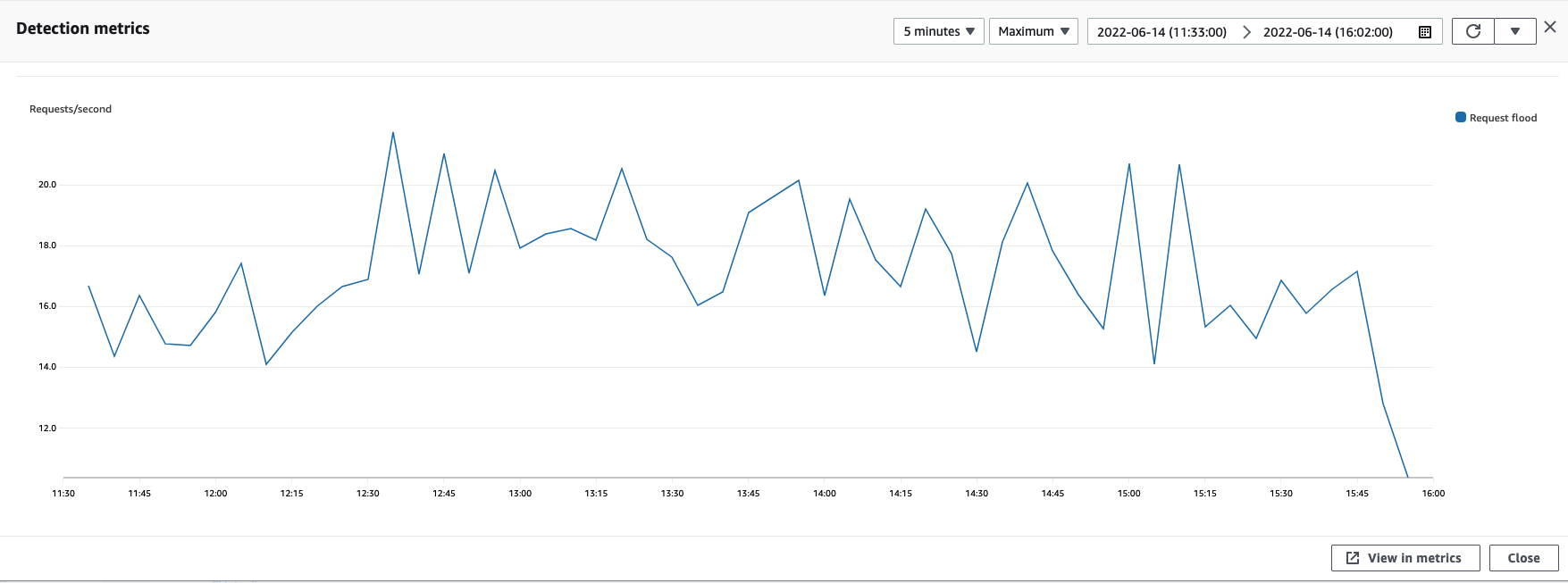

En la siguiente captura de pantalla se muestra un ejemplo de las métricas de detección de un evento de la capa de aplicaciones que desapareció después de varias horas.

El tráfico de eventos que disminuye antes de que entre en vigor una regla de mitigación no se representa en las métricas de mitigación. Esto puede provocar una diferencia entre el tráfico de solicitudes web que se muestra en los gráficos de detección y las métricas de permiso y bloqueo que se muestran en los gráficos de mitigación.

Colaboradores principales

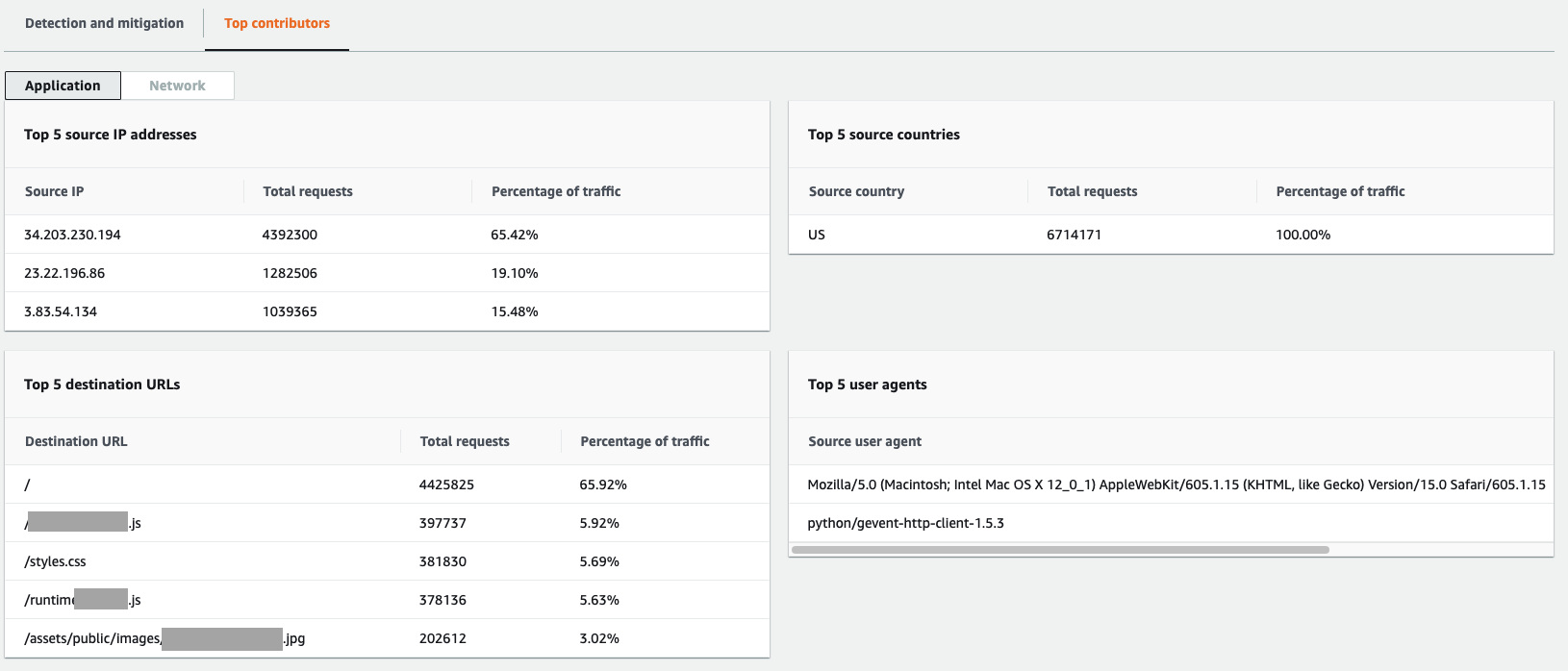

La pestaña Colaboradores principales de los eventos de la capa de aplicación muestra los cinco principales colaboradores que Shield ha identificado para el evento, en función de los registros de AWS WAF que se han recuperado. Shield clasifica la información de los principales contribuyentes por dimensiones, como la IP de origen, el país de origen y la URL de destino.

nota

Para obtener la información más precisa sobre el tráfico que contribuye a un evento de la capa de aplicación, utilice los registros de AWS WAF.

Utilice la información de los principales colaboradores de la capa de aplicación de Shield solo para hacerse una idea general de la naturaleza de un ataque y no base sus decisiones de seguridad en ella. En el caso de los eventos de la capa de aplicación, los registros de AWS WAF son la mejor fuente de información para comprender los factores que contribuyen a un ataque y diseñar estrategias de mitigación.

La información de los principales colaboradores de Shield no siempre refleja completamente los datos de los registros de AWS WAF. Cuando incorpora los registros, Shield prioriza la reducción del impacto en el rendimiento del sistema en vez de recuperar todos los datos de los registros. Esto puede provocar una pérdida del grado de detalle en los datos que estén disponibles para que Shield los analice. En la mayoría de los casos, la mayor parte de la información está disponible, pero es posible que los datos de los principales contribuyentes estén sesgados hasta cierto punto debido a un ataque.

En la siguiente captura de pantalla se muestra un ejemplo de la pestaña de Colaboradores principales en un evento de capa de aplicación.

La información de los colaboradores se basa en las solicitudes de tráfico legítimo y potencialmente no deseado. Los eventos de mayor volumen y los eventos en los que los orígenes de solicitudes no están muy distribuidos tienen más probabilidades de tener colaboradores principales identificables. Un ataque muy distribuido puede tener múltiples orígenes, lo que dificulta la identificación de los principales contribuyentes al ataque. Si Shield Advanced no identifica a los contribuyentes importantes de una categoría específica, muestra los datos como no disponibles.