Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Appliquer le chiffrement VPC pendant le transit

Les contrôles de chiffrement VPC sont une fonctionnalité de sécurité et de conformité qui vous offre un contrôle centralisé faisant autorité pour surveiller l'état de chiffrement de vos flux de trafic, vous aide à identifier les ressources qui permettent la communication en texte clair et vous fournit éventuellement des mécanismes pour appliquer le chiffrement en transit au sein et entre votre région VPCs

VPC Encryption Controls utilise à la fois le chiffrement de la couche application et la capacité de chiffrement intégrée en transit du matériel du système AWS Nitro pour garantir l'application du chiffrement. Cette fonctionnalité étend également le chiffrement natif de la couche matérielle au-delà des instances Nitro modernes à d'autres services AWS tels que Fargate, Application Load Balancer, Transit Gateways et bien d'autres.

Cette fonctionnalité est conçue pour tous ceux qui souhaitent garantir la visibilité et le contrôle de l'état de chiffrement de l'ensemble de leur trafic. Il est particulièrement utile dans les industries où le chiffrement des données est essentiel pour respecter les normes de conformité telles que HIPAA FedRamp et PCI DSS. Les administrateurs de sécurité et les architectes du cloud peuvent l'utiliser pour appliquer de manière centralisée le chiffrement dans les politiques de transit dans leur AWS environnement

Cette fonctionnalité peut être utilisée dans deux modes : le mode surveillance et le mode application.

Modes de contrôle du chiffrement

Mode de surveillance

En mode surveillance, Encryption Controls fournit une visibilité sur l'état de chiffrement des flux de trafic entre vos AWS ressources internes et entre celles-ci VPCs. Il vous aide également à identifier les ressources VPC qui n'appliquent pas le chiffrement en transit. Vous pouvez configurer vos journaux de flux VPC pour émettre le champ enrichi - encryption-status - qui vous indique si votre trafic est chiffré. Vous pouvez également utiliser la console ou la GetVpcResourcesBlockingEncryptionEnforcement commande pour identifier les ressources qui n'appliquent pas le chiffrement en transit.

Note

L'existant ne VPCs peut d'abord être activé qu'en mode moniteur. Cela vous donne une visibilité sur les ressources qui sont ou peuvent autoriser le trafic en texte clair. Vous ne pouvez activer le mode d'application sur votre VPC qu'une fois que ces ressources ont commencé à appliquer le chiffrement (ou que vous avez créé des exclusions pour elles).

Mode appliquer

En mode d'application, les contrôles de chiffrement VPC vous empêchent d'utiliser les fonctionnalités ou les services qui autorisent le trafic non chiffré à l'intérieur des limites du VPC. Vous ne pouvez pas activer les contrôles de chiffrement en mode d'application directement sur votre système existant VPCs. Vous devez d'abord activer les contrôles de chiffrement en mode surveillance, identifier et modifier les ressources non conformes pour appliquer le chiffrement en transit, puis activer le mode d'application. Vous pouvez toutefois activer les contrôles de chiffrement en mode d'application pour les nouveaux VPCs lors de la création.

Lorsqu'il est activé, le mode d'application vous empêche de créer ou de joindre des ressources VPC non chiffrées, telles que d' EC2 anciennes instances qui ne prennent pas en charge le chiffrement intégré natif, ou des passerelles Internet, etc. Si vous souhaitez exécuter une ressource non conforme dans un VPC basé sur le chiffrement, vous devez créer une exclusion pour cette ressource.

Surveillance de l'état de chiffrement des flux de trafic

Vous pouvez vérifier l'état de chiffrement des flux de trafic au sein du VPC à l'aide du encryption-status champ figurant dans vos journaux de flux VPC. Elle peut avoir les valeurs suivantes :

-

0= non crypté -

1= crypté nitro (géré par VPC Encryption Controls) -

2= crypté par application-

flux sur le port TCP 443 pour le point de terminaison d'interface vers le AWS service *

-

flux sur le port TCP 443 pour le point de terminaison de la passerelle *

-

flux vers un cluster Redshift chiffré via le point de terminaison VPC**

-

-

3= Nitro ET application cryptées -

(-)= État du chiffrement inconnu ou les contrôles de chiffrement VPC sont désactivés

Remarque :

* Pour les points de terminaison de l'interface et de la passerelle, AWS il ne prend pas en compte les données des paquets pour déterminer l'état du chiffrement, nous nous basons plutôt sur le port utilisé pour assumer l'état du chiffrement.

** Pour les points de terminaison AWS gérés spécifiés, AWS détermine l'état du chiffrement en fonction des exigences du protocole TLS dans la configuration du service.

Limites du journal de flux VPC

-

Pour activer les journaux de flux pour les contrôles de chiffrement VPC, vous devez créer manuellement de nouveaux journaux de flux avec le champ d'état du chiffrement. Le champ d'état du chiffrement n'est pas automatiquement ajouté aux journaux de flux existants.

-

Il est recommandé d'ajouter les champs $ {traffic-path} et $ {flow-direction} aux journaux de flux pour obtenir des informations plus détaillées dans les journaux de flux.

Exemple :

aws ec2 create-flow-logs \ --resource-type VPC \ --resource-ids vpc-12345678901234567 \ --traffic-type ALL \ --log-group-name my-flow-logs \ --deliver-logs-permission-arn arn:aws:iam::123456789101:role/publishFlowLogs --log-format '${encryption-status} ${srcaddr} ${dstaddr} ${srcport} ${dstport} ${protocol} ${traffic-path} ${flow-direction} ${reject-reason}'

Exclusions relatives aux contrôles de chiffrement VPC

Le mode d'application des contrôles de chiffrement VPC exige que toutes les ressources du VPC appliquent le chiffrement. Cela garantit le chiffrement au AWS sein d'une région. Cependant, il se peut que vous disposiez de ressources telles qu'une passerelle Internet, une passerelle NAT ou une passerelle privée virtuelle qui permettent AWS la connectivité à des réseaux extérieurs où vous êtes responsable de la configuration et de la maintenance du end-to-end chiffrement. Pour exécuter ces ressources dans le cadre du chiffrement appliqué VPCs, vous pouvez créer des exclusions de ressources. Une exclusion crée une exception vérifiable pour les ressources pour lesquelles le client est responsable du maintien du chiffrement (généralement au niveau de la couche application).

Seules 8 exclusions sont prises en charge pour les contrôles de chiffrement VPC. Si vous disposez de ces ressources dans votre VPC et que vous souhaitez passer en mode d'application, vous devez ajouter ces exclusions lorsque vous passez du mode moniteur au mode d'application. Aucune autre ressource n'est exclue. Vous pouvez faire migrer votre VPC vers le mode d'application en créant des exclusions pour ces ressources. Vous êtes responsable du chiffrement des flux de trafic à destination et en provenance de ces ressources.

-

Internet Gateway

-

Passerelle NAT

-

Internet Gateway de sortie uniquement

-

Les connexions d'appairage VPC au chiffrement ne sont pas appliquées ( VPCs voir la section relative au support de peering VPC pour des scénarios détaillés)

-

Passerelle privée virtuelle

-

Fonctions Lambda au sein de votre VPC

-

Treillis en VPC

-

Système de fichiers Elastic

Flux de travail d'implémentation

-

Activer la surveillance : créer un contrôle de chiffrement VPC en mode moniteur

-

Analyser le trafic : consultez les journaux de flux pour surveiller l'état de chiffrement du flux de trafic

-

Analyser les ressources : utilisez la console ou la

GetVpcResourcesBlockingEncryptionEnforcementcommande pour identifier les ressources qui n'appliquent pas le chiffrement en transit. -

Préparation [Facultatif] - Planifiez les migrations de ressources et les exclusions requises si vous souhaitez activer le mode d'application

-

Appliquer [Facultatif] - Passez en mode d'application avec les exclusions requises configurées

-

Audit - Surveillance continue de la conformité par le biais de journaux de flux

Pour obtenir des instructions de configuration détaillées, consultez le blog Présentation des contrôles de chiffrement VPC : appliquez le chiffrement en transit au sein d'une région et entre VPCs celles-ci

État des contrôles de chiffrement VPC

Les contrôles de chiffrement VPC peuvent avoir l'un des états suivants :

- creating

-

Les contrôles de chiffrement VPC sont en cours de création sur le VPC.

- modify-in-progress

-

Les contrôles de chiffrement VPC sont en cours de modification sur le VPC

- deleting

-

Les contrôles de chiffrement VPC sont en cours de suppression sur le VPC

- available

-

Les contrôles de chiffrement VPC ont réussi à implémenter le mode de surveillance ou le mode d'application sur le VPC

AWS support technique et compatibilité

Pour être conforme au chiffrement, une ressource doit toujours appliquer le chiffrement en transit, que ce soit au niveau de la couche matérielle ou au niveau de la couche application. Pour la plupart des ressources, aucune action n'est requise de votre part.

Services avec mise en conformité automatique

La plupart AWS des services pris en charge par PrivateLink, y compris Cross-Region, PrivateLinks acceptent le trafic chiffré au niveau de la couche application. Vous n'êtes pas obligé d'apporter des modifications à ces ressources. AWS supprime automatiquement tout trafic qui ne l'est pas application-layer-encrypted. Certaines exceptions incluent les clusters Redshift (provisionnés et sans serveur, où vous devez migrer manuellement les ressources sous-jacentes)

Ressources qui migrent automatiquement

Les équilibreurs de charge réseau, les équilibreurs de charge d'application, les clusters Fargate et le plan de contrôle EKS migreront automatiquement vers du matériel prenant en charge le chiffrement de manière native une fois que vous aurez activé le mode moniteur. Vous n'êtes pas obligé de modifier ces ressources. AWS gère automatiquement la migration.

Ressources nécessitant une migration manuelle

Certaines ressources et certains services VPC nécessitent que vous sélectionniez les types d'instances sous-jacents. Toutes les EC2 instances modernes prennent en charge le chiffrement en transit. Vous n'êtes pas obligé d'apporter des modifications si vos services utilisent déjà des EC2 instances modernes. Vous pouvez utiliser la console ou la GetVpcResourcesBlockingEncryptionEnforcement commande pour identifier si l'un de ces services utilise des instances plus anciennes. Si vous identifiez de telles ressources, vous devez les mettre à niveau vers l'une des EC2 instances modernes prenant en charge le chiffrement natif du matériel du système Nitro. Ces services incluent les EC2 instances, les groupes Auto Scaling, RDS (toutes les bases de données et Document-DB), Elasticache Provisioned, Amazon Redshift Provisioned Clusters, EKS, ECS-, Provisioned et EMR. EC2 OpenSearch

Ressources compatibles :

Les ressources suivantes sont compatibles avec les contrôles de chiffrement VPC :

-

Équilibreurs de charge réseau (avec limitations)

-

Application Load Balancers

-

AWS Clusters de Fargate

-

Amazon Elastic Kubernetes Service (EKS)

-

Groupes Amazon EC2 Auto Scaling

-

Amazon Relational Database Service (RDS - Toutes les bases de données)

-

Clusters basés sur ElastiCache des nœuds Amazon

-

Clusters provisionnés et sans serveur Amazon Redshift

-

Amazon Elastic Container Service (ECS) : instances de EC2 conteneur

-

Amazon OpenSearch Service

-

Amazon Elastic MapReduce (EMR)

-

Amazon Managed Streaming for Apache Kafka (Amazon MSK)

-

Les contrôles de chiffrement VPC appliquent le chiffrement sur la couche application pour tous les AWS services accessibles via. PrivateLink Tout trafic non chiffré au niveau de la couche application est supprimé par les PrivateLink points de terminaison hébergés dans le VPC avec des contrôles de chiffrement en mode appliqué.

Limitations spécifiques au service

Limites du Network Load Balancer

Configuration TLS : vous ne pouvez pas utiliser un écouteur TLS pour déléguer le travail de chiffrement et de déchiffrement à votre équilibreur de charge lorsque vous appliquez des contrôles de chiffrement sur le VPC contenant. Vous pouvez toutefois configurer vos cibles pour effectuer le chiffrement et le déchiffrement TLS.

Redshift provisionné et sans serveur

Les clients ne peuvent pas passer en mode Enforce sur un VPC doté d'un cluster/point de terminaison existant. Pour utiliser les contrôles de chiffrement VPC avec Redshift, vous devez restaurer votre cluster ou votre espace de noms à partir d'un instantané. Pour les clusters provisionnés, créez un instantané de votre cluster Redshift existant, puis restaurez à partir de cet instantané à l'aide de l'opération de restauration à partir d'un instantané de cluster. Pour Serverless, créez un instantané de votre espace de noms existant, puis restaurez à partir de cet instantané en utilisant l'opération de restauration à partir d'un instantané sur votre groupe de travail sans serveur. Notez que les contrôles de chiffrement VPC ne peuvent pas être activés sur des clusters ou des espaces de noms existants sans exécuter le processus de capture instantanée et de restauration. Reportez-vous à la documentation Amazon Redshift pour la création d'instantanés.

Amazon MSK (streaming géré pour Apache Kafka)

Cette fonctionnalité est prise en charge dans les nouveaux clusters pour la version 4.1 dans leur propre VPC. Les étapes suivantes vous aideront à utiliser le chiffrement VPC avec MSK.

-

Le client active le chiffrement VPC sur un VPC sans aucun autre cluster MSK

-

Le client crée un cluster avec la version 4.1 de Kafka et le type d'instance est m7G

Limitations régionales et de zone

-

Sous-réseaux de zone locale : non pris en charge en mode d'application - doivent être supprimés du VPC

Support de peering VPC

Pour garantir le chiffrement en transit grâce à l'appairage VPC entre deux entités VPCs, les deux VPCs doivent résider dans la même région et les contrôles de chiffrement doivent être activés en mode d'application sans aucune exclusion. Vous devez créer une exclusion d'appairage si vous souhaitez associer un VPC à chiffrement à un autre VPC résidant dans une autre région ou dont les contrôles de chiffrement ne sont pas activés en mode d'application (sans exclusions).

Si deux d'entre eux VPCs sont en mode d'application et s'apparient l'un à l'autre, vous ne pouvez pas passer du mode appliquer au mode surveillance. Vous devez d'abord créer une exclusion de peering, avant de modifier le mode VPC Encryption Controls à surveiller.

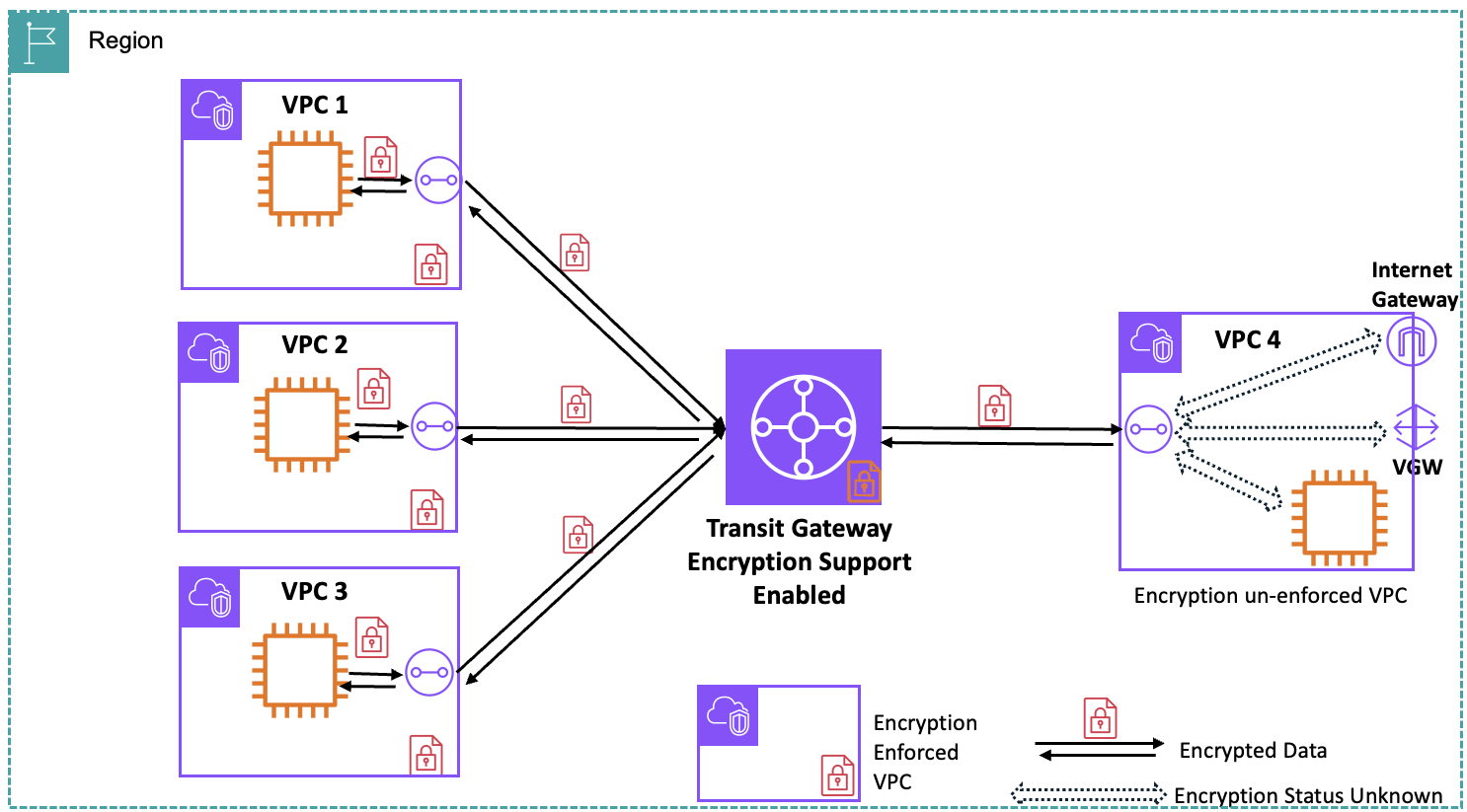

Prise en charge du chiffrement Transit Gateway

Vous devez activer explicitement la prise en charge du chiffrement sur un Transit Gateway pour chiffrer le trafic entre ceux VPCs dont les contrôles de chiffrement sont activés. L'activation du chiffrement sur le Transit Gateway existant ne perturbe pas les flux de trafic existants et la migration des pièces jointes VPC vers des voies cryptées se fera de manière fluide et automatique. Le trafic entre deux VPCs personnes en mode forcé (sans exclusions) via le Transit Gateway traverse des voies cryptées à 100 %. Le chiffrement sur Transit Gateway vous permet également d'en connecter deux VPCs qui utilisent des modes de contrôle de chiffrement différents. Vous devez l'utiliser lorsque vous souhaitez appliquer des contrôles de chiffrement dans un VPC connecté à un non-encryption-enforced VPC. Dans un tel scénario, tout le trafic à l'intérieur de votre VPC soumis au chiffrement, y compris le trafic inter-VPC, est chiffré. Le trafic inter-VPC est chiffré entre les ressources du VPC à chiffrement appliqué et du Transit Gateway. En outre, le chiffrement dépend des ressources vers lesquelles le trafic est dirigé dans le VPC non imposé et il n'est pas garanti qu'il soit chiffré (étant donné que le VPC n'est pas en mode d'application). Ils VPCs doivent tous se trouver dans la même région. (voir les détails ici).

-

Dans ce schéma, les VPC 1, VPC 2 et VPC VPC3 disposent de contrôles de chiffrement en mode d'application et ils sont connectés au VPC 4 dont les contrôles de chiffrement sont exécutés en mode moniteur.

-

Tout le trafic entre VPC1 VPC2 et VPC3 sera crypté.

-

Plus précisément, tout trafic entre une ressource du VPC 1 et une ressource du VPC 4 sera chiffré jusqu'au Transit Gateway en utilisant le cryptage proposé par le matériel du système Nitro. Au-delà de cela, l'état du chiffrement dépend de la ressource dans le VPC 4 et il n'est pas garanti qu'il soit chiffré.

Pour plus de détails sur la prise en charge du chiffrement Transit Gateway, consultez la documentation de Transit Gateway.

Tarification

Pour plus d'informations sur les tarifs, consultez la tarification Amazon VPC.

AWS CLI référence de commande

Installation et configuration

Surveillance et résolution des problèmes

Nettoyage

Ressources supplémentaires

Pour obtenir des instructions de configuration détaillées, consultez le blog Présentation des contrôles de chiffrement VPC : appliquez le chiffrement en transit au sein d'une région et entre VPCs celles-ci

Pour des informations plus détaillées sur les API, consultez le Guide de référence des EC2 API.