Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

AWS PrivateLink per S3 su Outposts

AWS PrivateLink Supporta S3 on Outposts, che fornisce l'accesso diretto alla gestione dello storage S3 on Outposts tramite un endpoint privato all'interno della rete privata virtuale. Ciò consente di semplificare l'architettura di rete interna ed eseguire operazioni di gestione sullo storage di oggetti Outposts utilizzando indirizzi IP privati nel cloud privato virtuale (VPC). L'utilizzo AWS PrivateLink elimina la necessità di utilizzare indirizzi IP pubblici o server proxy.

Con AWS PrivateLink for Amazon S3 on Outposts, puoi effettuare il provisioning degli endpoint VPC di interfaccia nel tuo cloud privato virtuale (VPC) per accedere alla gestione dei bucket e degli endpoint di S3 on Outposts. APIs Gli endpoint VPC dell'interfaccia sono accessibili alle applicazioni distribuite nel VPC o on-premise sulla rete privata virtuale (VPN) o AWS Direct Connect. Puoi accedere alla gestione dei bucket e degli endpoint tramite. APIs AWS PrivateLink AWS PrivateLink non supporta le operazioni API di trasferimento dati, come GET, PUT e simili. APIs Queste operazioni vengono già trasferite privatamente tramite la configurazione dell'endpoint e del punto di accesso S3 su Outposts. Per ulteriori informazioni, consulta Reti per S3 su Outposts.

Gli endpoint dell'interfaccia sono rappresentati da una o più interfacce di rete elastiche (ENIs) a cui vengono assegnati indirizzi IP privati dalle sottoreti del VPC. Le richieste effettuate agli endpoint di interfaccia per S3 on Outposts vengono indirizzate automaticamente alla gestione del bucket e degli endpoint di S3 on Outposts sulla rete. APIs AWS Puoi anche accedere agli endpoint di interfaccia nel tuo VPC da applicazioni locali AWS Direct Connect tramite AWS Virtual Private Network o ().Site-to-Site VPN Per ulteriori informazioni su come connettere il VPC alla rete on-premises, consulta la Guida per l’utente di Direct Connect e la Guida per l’utente di AWS Site-to-Site VPN .

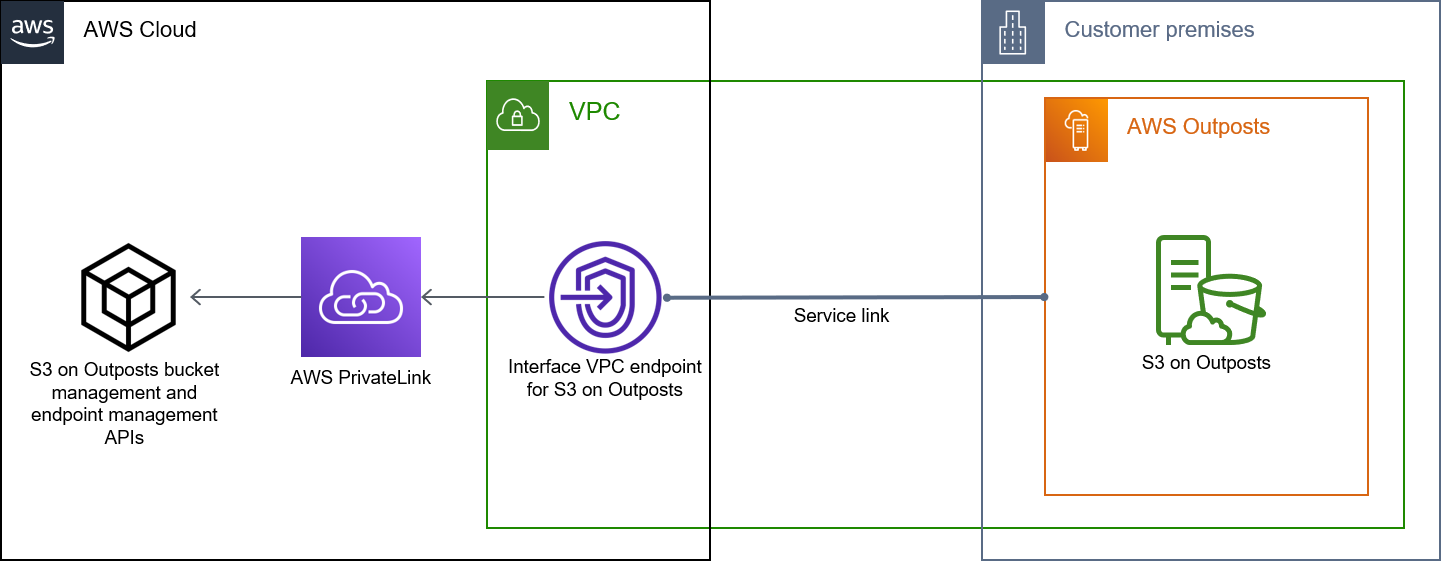

Gli endpoint di interfaccia instradano le richieste per S3 on Outposts, bucket e gestione degli endpoint attraverso la AWS rete e attraverso la APIs rete AWS PrivateLink, come illustrato nel diagramma seguente.

Per informazioni sulla creazione di endpoint di interfaccia, consulta Endpoint VPC di interfaccia (AWS PrivateLink) nella Guida di AWS PrivateLink .

Argomenti

Restrizioni e limitazioni

Quando accedi a S3 su Outposts APIs tramite la gestione dei bucket e degli endpoint AWS PrivateLink, si applicano le limitazioni del VPC. Per ulteriori informazioni, consulta Proprietà e limitazioni degli endpoint di interfaccia e Quote di AWS PrivateLink nella Guida di AWS PrivateLink .

Inoltre, AWS PrivateLink non supporta quanto segue:

-

APIsTrasferimento di dati da S3 su Outposts, ad esempio GET, PUT e operazioni API di oggetti simili.

-

DNS privato

Accesso a endpoint dell'interfaccia S3 su Outposts

Per accedere a S3 on Outposts utilizzando la APIs gestione degli endpoint e dei bucket, devi aggiornare le tue applicazioni per AWS PrivateLink utilizzare nomi DNS specifici dell'endpoint. Quando crei un endpoint di interfaccia, AWS PrivateLink genera due tipi di S3 specifici per endpoint sui nomi Outposts: regionale e zonale.

-

Nomi DNS regionali: includono un ID endpoint VPC univoco, un identificatore di servizio,

vpce.amazonaws.come, Regione AWS ad esempio,.vpce-1a2b3c4d-5e6f.s3-outposts.us-east-1.vpce.amazonaws.com -

Nomi DNS zonali: includono un ID endpoint VPC univoco, la zona di disponibilità, un identificatore di servizio, e, ad esempio Regione AWS,.

vpce.amazonaws.comvpce-1a2b3c4d-5e6f-us-east-1a.s3-outposts.us-east-1.vpce.amazonaws.com

Importante

Gli endpoint dell'interfaccia S3 su Outposts vengono risolti dal dominio DNS pubblico. S3 su Outposts non supporta il DNS privato. Utilizza il --endpoint-url parametro per la gestione di tutti i bucket e gli endpoint. APIs

AWS CLI esempi

Usa i --endpoint-url parametri --region e per accedere alla gestione dei bucket e degli endpoint APIs tramite gli endpoint dell'interfaccia S3 on Outposts.

Esempio: utilizzo dell'URL dell'endpoint per elencare i bucket con l'API di controllo S3

Nell'esempio seguente, sostituisci la Regione us-east-1vpce-1a2b3c4d-5e6f.s3.us-east-1.vpce.amazonaws.com111122223333

aws s3control list-regional-buckets --regionus-east-1--endpoint-url https://vpce-1a2b3c4d-5e6f.s3-outposts.us-east-1.vpce.amazonaws.com--account-id111122223333

AWS Esempi SDK

Aggiorna il tuo SDKs alla versione più recente e configura i tuoi client in modo che utilizzino un URL endpoint per accedere all'API di controllo S3 per S3 sugli endpoint dell'interfaccia Outposts.

Aggiornamento di una configurazione DNS locale

Quando si utilizzano nomi DNS specifici dell'endpoint per accedere agli endpoint dell'interfaccia per S3 nella gestione dei bucket e degli endpoint di Outposts APIs, non è necessario aggiornare il resolver DNS locale. Puoi risolvere il nome DNS specifico dell'endpoint con l'indirizzo IP privato dell'endpoint di interfaccia dal dominio DNS di S3 su Outposts pubblico.

Creazione di un endpoint VPC per S3 su Outposts

Per creare un endpoint di interfaccia VPC per S3 su Outposts, vedere Creare un endpoint VPC nella Guida AWS PrivateLink .

Creazione di policy di bucket e policy di endpoint VPC per S3 su Outposts

Puoi allegare una policy di endpoint all'endpoint VPC che controlla l'accesso a S3 su Outposts. Puoi utilizzare la condizione aws:sourceVpce nelle policy del bucket S3 su Outposts per limitare l’accesso a bucket specifici da un endpoint VPC specifico. Con le policy degli endpoint VPC, puoi controllare l'accesso a S3 nella gestione dei bucket e degli endpoint di Outposts. APIs APIs Con le policy relative ai bucket, puoi controllare l'accesso alla gestione dei bucket di S3 on Outposts. APIs Tuttavia, non è possibile gestire l'accesso alle azioni oggetto per S3 su Outposts utilizzando aws:sourceVpce.

Le policy di accesso per S3 su Outposts specificano le seguenti informazioni:

-

Il principio AWS Identity and Access Management (IAM) per il quale le azioni sono consentite o negate.

-

Le operazioni di controllo S3 consentite o rifiutate.

-

Le risorse S3 su Outposts su cui le operazioni sono consentite o rifiutate.

Negli esempi seguenti vengono illustrate le policy che limitano l'accesso a un bucket o a un endpoint. Per ulteriori informazioni sulla connettività VPC, consulta le opzioni di Network-to-VPC connettività nel AWS white paper Opzioni di connettività di Amazon Virtual Private Cloud.

Importante

-

Quando applichi le policy di esempio per gli endpoint VPC descritte in questa sezione, potresti bloccare involontariamente l'accesso al bucket. Le autorizzazioni del bucket che limitano l'accesso del bucket a connessioni originate dall'endpoint VPC possono bloccare tutte le connessioni al bucket. Per informazioni su come risolvere questo problema, consulta La policy del bucket ha l'ID del VPC o dell'endpoint VPC sbagliato. Come posso correggere la policy in modo da poter accedere al bucket? nel

Knowledge Center di Supporto . -

Prima di utilizzare le policy di esempio seguenti, sostituire l'ID endpoint VPC con un valore appropriato per il caso d'uso. In caso contrario, non sarà possibile accedere al bucket.

-

Se la policy consente l'accesso a un bucket S3 su Outposts da uno specifico endpoint VPC, disabilita l'accesso alla console per quel bucket in quanto le richieste della console non provengono dall'endpoint VPC specificato.

Argomenti

Esempio: limitazione dell'accesso a un bucket specifico da un endpoint VPC

Puoi creare una policy di endpoint che limita l'accesso solo a bucket S3 su Outposts specifici. La seguente politica limita l'accesso all'azione solo a. GetBucketPolicy example-outpost-bucket

Esempio: negazione dell'accesso da un endpoint VPC specifico in una policy del bucket S3 su Outposts

La seguente policy sui bucket di S3 on Outposts GetBucketPolicy nega l'accesso al bucket tramite l'endpoint example-outpost-bucketvpce-1a2b3c4d

La condizione aws:sourceVpce viene utilizzata per specificare l'endpoint e non richiede un Amazon Resource Name (ARN) per la risorsa dell'endpoint VPC, ma solo l'ID dell'endpoint. Per usare questa policy, sostituire i valori di esempio con i propri.