Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Installazione di policy e autorizzazioni per gli ambienti Jupyter locali

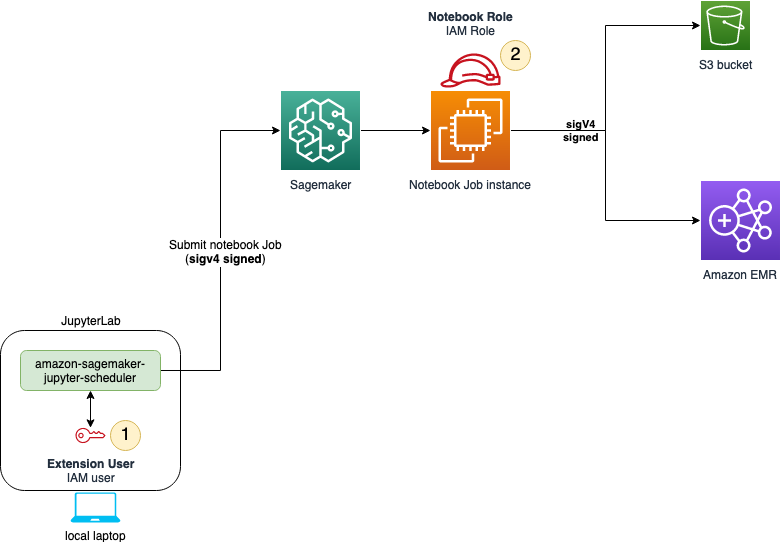

Devi configurare le autorizzazioni e le policy necessarie per pianificare i processi del notebook negli ambienti Jupyter locali. L'utente IAM necessita delle autorizzazioni per inviare lavori all' SageMaker IA e il ruolo IAM che il job notebook stesso assume richiede le autorizzazioni per accedere alle risorse, a seconda delle attività lavorative. Di seguito vengono fornite istruzioni sulla configurazione delle autorizzazioni e delle policy necessarie.

Dovrai installare due set di autorizzazioni. Il diagramma seguente mostra la struttura delle autorizzazioni per pianificare i processi del notebook in un ambiente Jupyter locale. L'utente IAM deve configurare le autorizzazioni IAM per inviare lavori all'IA. SageMaker Dopo l'invio del processo del notebook da parte dell'utente, il processo stesso assume un ruolo IAM che ha l’autorizzazione per accedere alle risorse a seconda delle attività del processo.

Le seguenti sezioni aiutano a installare le policy e le autorizzazioni necessarie sia per l'utente IAM che per il ruolo di esecuzione del processo.

Autorizzazioni degli utenti IAM

Autorizzazioni per inviare lavori all'IA SageMaker

Per aggiungere le autorizzazioni per inviare i processi, completa la seguente procedura:

-

Apri la console IAM

. -

Seleziona Utenti nel pannello a sinistra.

-

Trova l'utente IAM per il tuo processo relativo al notebook e scegli il nome utente.

-

Scegli Aggiungi autorizzazioni, quindi seleziona Crea policy inline dal menu a discesa.

-

Scegli la scheda JSON.

-

Copia e incolla la policy seguente:

AWS KMS politica di autorizzazione (opzionale)

Per impostazione predefinita, i bucket Amazon S3 di input e output sono crittografati utilizzando la crittografia lato server; tuttavia, puoi specificare una chiave KMS personalizzata per crittografare i dati nel bucket Amazon S3 di output e nel volume di archiviazione collegato al processo relativo al notebook.

Se desideri utilizzare una chiave KMS personalizzata, ripeti le istruzioni precedenti collegando la policy seguente e fornisci l’ARN della chiave KMS.

Autorizzazioni del ruolo di esecuzione del processo

Relazioni di attendibilità

Per modificare le relazioni di attendibilità del ruolo di esecuzione del processo, completa la seguente procedura:

-

Apri la console IAM

. -

Seleziona Ruoli nel pannello a sinistra.

-

Trova il ruolo di esecuzione del processo per il processo relativo al notebook e scegli il nome del ruolo.

-

Seleziona la scheda Relazioni di attendibilità

-

Seleziona Modifica policy di attendibilità.

-

Copia e incolla la policy seguente:

Autorizzazioni aggiuntive

Una volta inviato, il processo relativo al notebook necessita delle autorizzazioni per accedere alle risorse. Le seguenti istruzioni mostrano come aggiungere un set minimo di autorizzazioni. Se necessario, aggiungi altre autorizzazioni in base alle esigenze del tuo processo relativo al notebook. Per aggiungere autorizzazioni al ruolo di esecuzione del processo, completa la seguente procedura:

-

Apri la console IAM

. -

Seleziona Ruoli nel pannello a sinistra.

-

Trova il ruolo di esecuzione del processo per il processo relativo al notebook e scegli il nome del ruolo.

-

Scegli Aggiungi autorizzazioni, quindi seleziona Crea policy inline dal menu a discesa.

-

Scegli la scheda JSON.

-

Copia e incolla la policy seguente:

-

Aggiungi le autorizzazioni ad altre risorse a cui accede il processo relativo al notebook.

-

Scegliere Esamina policy.

-

Immetti un nome da assegnare alla policy.

-

Scegli Crea policy.