Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Verwenden eines selbstverwalteten Microsoft Active Directory

Wenn Ihre Organisation Identitäten und Geräte mit einem selbstverwalteten Active Directory vor Ort oder in der Cloud verwaltet, können Sie Ihrer Active Directory-Domäne bei der Erstellung ein Dateisystem FSx für Windows File Server hinzufügen.

Wenn Sie Ihr Dateisystem mit Ihrem selbstverwalteten Active Directory verbinden, befindet sich Ihr Dateisystem FSx für Windows File Server in derselben Active Directory-Gesamtstruktur (dem obersten logischen Container in einer Active Directory-Konfiguration, die Domänen, Benutzer und Computer enthält) und in derselben Active Directory-Domäne wie Ihre Benutzer und vorhandenen Ressourcen (einschließlich vorhandener Dateiserver).

Anmerkung

Sie können Ihre Ressourcen — einschließlich Ihrer FSx Amazon-Dateisysteme — in einer anderen Active Directory-Gesamtstruktur isolieren als die, in der sich Ihre Benutzer befinden. Fügen Sie dazu Ihr Dateisystem einem AWS verwalteten Microsoft Active Directory hinzu und richten Sie eine unidirektionale Gesamtstrukturvertrauensstellung zwischen einem von Ihnen erstellten AWS verwalteten Microsoft Active Directory und Ihrem vorhandenen selbstverwalteten Active Directory ein.

-

Benutzername und Passwort für ein Dienstkonto in Ihrer Active Directory-Domain, das Amazon verwenden FSx kann, um das Dateisystem mit Ihrer Active Directory-Domain zu verbinden. Sie können diese Anmeldeinformationen als Klartext angeben oder sie im geheimen ARN speichern AWS Secrets Manager und angeben (empfohlen).

-

(Optional) Die Organisationseinheit (OU) in Ihrer Domain, der Sie Ihr Dateisystem zuordnen möchten.

-

(Optional) Die Domänengruppe, an die Sie die Befugnis zur Durchführung administrativer Aktionen in Ihrem Dateisystem delegieren möchten. Diese Domänengruppe kann beispielsweise Windows-Dateifreigaben verwalten, Zugriffssteuerungslisten (ACLs) im Stammordner des Dateisystems verwalten, den Besitz von Dateien und Ordnern übernehmen usw. Wenn Sie diese Gruppe nicht angeben, FSx delegiert Amazon diese Autorität standardmäßig an die Gruppe Domain-Admins in Ihrer Active Directory-Domain.

Anmerkung

Der von Ihnen angegebene Domänengruppenname muss in Ihrem Active Directory eindeutig sein. FSx für Windows File Server wird die Domänengruppe unter den folgenden Umständen nicht erstellt:

Wenn bereits eine Gruppe mit dem von Ihnen angegebenen Namen existiert

Wenn Sie keinen Namen angeben und eine Gruppe mit dem Namen „Domain-Admins“ bereits in Ihrem Active Directory existiert.

Weitere Informationen finden Sie unter Ein FSx Amazon-Dateisystem mit einer selbstverwalteten Microsoft Active Directory-Domäne verbinden.

Themen

Bewährte Methoden bei der Verwendung eines selbstverwalteten Active Directorys

Delegieren von Berechtigungen an das FSx Amazon-Servicekonto oder die Amazon-Servicegruppe

Ein FSx Amazon-Dateisystem mit einer selbstverwalteten Microsoft Active Directory-Domäne verbinden

Abrufen der richtigen Dateisystem-IP-Adressen zur Verwendung für manuelle DNS-Einträge

Aktualisierung einer selbstverwalteten Active Directory-Konfiguration

Voraussetzungen

Bevor Sie ein Dateisystem FSx für Windows File Server zu Ihrer selbstverwalteten Microsoft Active Directory-Domäne hinzufügen, überprüfen Sie die folgenden Voraussetzungen, um sicherzustellen, dass Sie Ihr FSx Amazon-Dateisystem erfolgreich mit Ihrem selbstverwalteten Active Directory verbinden können.

Konfigurationen vor Ort

Dies sind die Voraussetzungen für Ihr selbstverwaltetes Microsoft Active Directory, entweder lokal oder cloudbasiert, mit dem Sie dem FSx Amazon-Dateisystem beitreten werden.

-

Die Active Directory-Domänencontroller:

Muss über eine Domänenfunktionsebene auf Windows Server 2008 R2 oder höher verfügen.

Muss beschreibbar sein.

Bei mindestens einem der erreichbaren Domänencontroller muss es sich um einen globalen Katalog der Gesamtstruktur handeln.

-

Der DNS-Server muss in der Lage sein, Namen wie folgt aufzulösen:

In der Domäne, der Sie dem Dateisystem beitreten

In der Stammdomäne der Gesamtstruktur

-

Die IP-Adressen des DNS-Servers und des Active Directory-Domain-Controllers müssen die folgenden Anforderungen erfüllen, die je nachdem, wann Ihr FSx Amazon-Dateisystem erstellt wurde, variieren:

Für Dateisysteme, die vor dem 17. Dezember 2020 erstellt wurden Für Dateisysteme, die nach dem 17. Dezember 2020 erstellt wurden IP-Adressen müssen sich in einem privaten IP-Adressbereich nach RFC 1918

befinden: 10.0.0.0/8

172.16.0.0/12

192.168.0.0/16

IP-Adressen können in einem beliebigen Bereich liegen, mit Ausnahme von:

IP-Adressen, die mit den IP-Adressen von Amazon Web Services in dem Konflikt stehen AWS-Region , in dem sich das Dateisystem befindet. Eine Liste der AWS eigenen IP-Adressen nach Regionen finden Sie unter AWS IP-Adressbereiche.

IP-Adressen im CIDR-Blockbereich 198.19.0.0/16

Wenn Sie auf ein Dateisystem FSx für Windows File Server zugreifen müssen, das vor dem 17. Dezember 2020 mit einem nicht privaten IP-Adressbereich erstellt wurde, können Sie ein neues Dateisystem erstellen, indem Sie eine Sicherungskopie des Dateisystems wiederherstellen. Weitere Informationen finden Sie unter Wiederherstellung eines Backups in einem neuen Dateisystem.

-

Der Domänenname Ihres selbstverwalteten Active Directory muss die folgenden Anforderungen erfüllen:

Der Domänenname ist nicht im Format Single Label Domain (SLD). Amazon unterstützt FSx keine SLD-Domains.

Bei Single-AZ 2- und allen Multi-AZ-Dateisystemen darf der Domainname 47 Zeichen nicht überschreiten.

-

Alle von Ihnen definierten Active Directory-Standorte müssen die folgenden Voraussetzungen erfüllen:

Die Subnetze in der VPC, die Ihrem Dateisystem zugeordnet ist, müssen an einem Active Directory-Standort definiert werden.

Es gibt keine Konflikte zwischen den VPC-Subnetzen und den Active Directory-Standortsubnetzen.

Amazon FSx benötigt Konnektivität zu den Domain-Controllern oder Active Directory-Standorten, die Sie in Ihrer Active Directory-Umgebung definiert haben. Amazon ignoriert FSx alle Domain-Controller, bei denen TCP und UDP auf Port 389 blockiert sind. Stellen Sie für die verbleibenden Domain-Controller in Ihrem Active Directory sicher, dass sie die FSx Amazon-Konnektivitätsanforderungen erfüllen. Stellen Sie außerdem sicher, dass alle Änderungen an Ihrem Servicekonto auf alle diese Domänencontroller übertragen werden.

Wichtig

Verschieben Sie keine Computerobjekte, die Amazon in der Organisationseinheit FSx erstellt, nachdem Ihr Dateisystem erstellt wurde. Andernfalls wird Ihr Dateisystem falsch konfiguriert.

Mit dem Amazon FSx Active Directory Validation Tool können Sie Ihre Active Directory-Konfiguration validieren, einschließlich der Verbindungstests mehrerer Domain-Controller. Um die Anzahl der Domain-Controller zu begrenzen, die Konnektivität benötigen, können Sie auch eine Vertrauensbeziehung zwischen Ihren lokalen Domain-Controllern und AWS Managed Microsoft AD aufbauen. Weitere Informationen finden Sie unter Verwenden Sie ein Modell zur Isolierung von Ressourcengesamtstrukturen.

Wichtig

Amazon registriert die DNS-Einträge für ein Dateisystem FSx nur, wenn Sie Microsoft DNS als Standard-DNS-Service verwenden. Wenn Sie ein DNS eines Drittanbieters verwenden, müssen Sie nach der Erstellung manuell DNS-Eintragseinträge für Ihr Dateisystem einrichten.

Netzwerkkonfigurationen

In diesem Abschnitt werden die Netzwerkkonfigurationsanforderungen für den Beitritt eines Dateisystems zu Ihrem selbstverwalteten Active Directory beschrieben. Wir empfehlen Ihnen dringend, das Amazon FSx Active Directory-Validierungstool zu verwenden, um Ihre Netzwerkeinstellungen zu testen, bevor Sie versuchen, Ihr Dateisystem mit Ihrem selbstverwalteten Active Directory zu verbinden.

Stellen Sie sicher, dass Ihre Firewall-Regeln ICMP-Traffic zwischen Ihren Active Directory-Domain-Controllern und Amazon FSx zulassen.

-

Die Konnektivität zwischen der Amazon VPC, auf der Sie das Dateisystem erstellen möchten, und Ihrem selbstverwalteten Active Directory muss konfiguriert werden. Sie können diese Konnektivität mithilfe von Direct Connect, AWS Virtual Private Network, VPC-Peering oder einrichten. AWS Transit Gateway

-

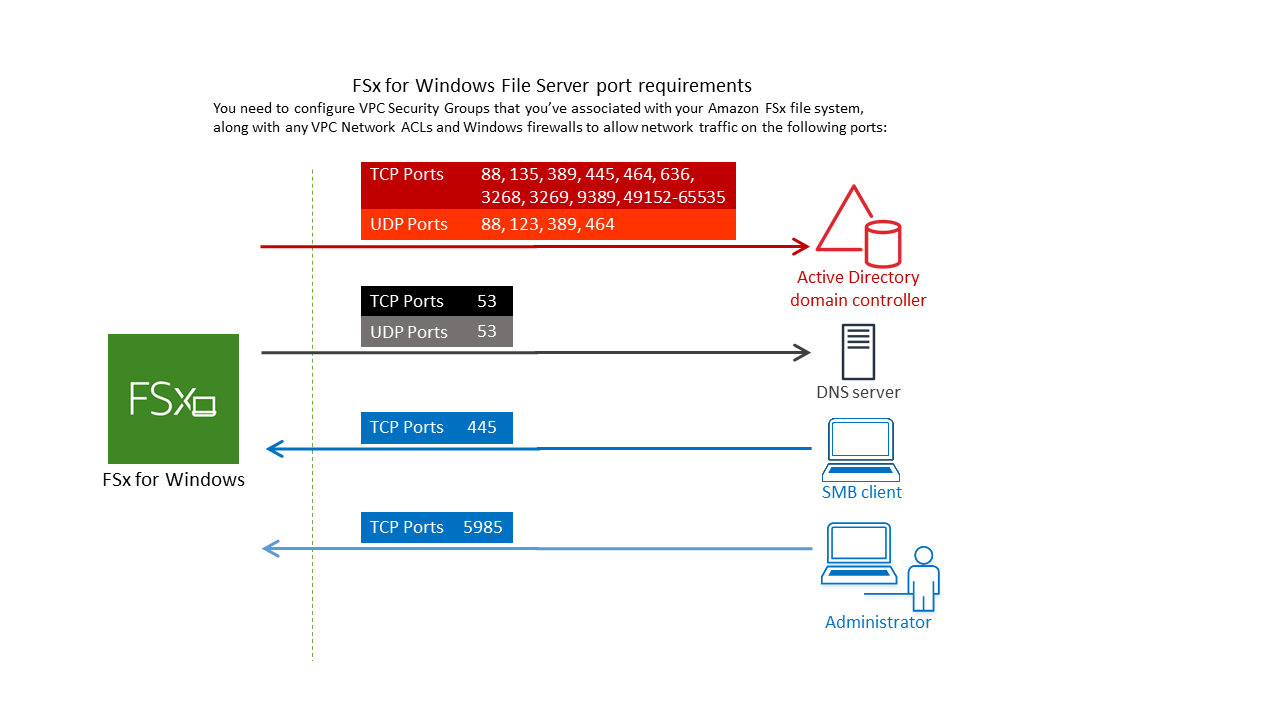

Die Standard-VPC-Sicherheitsgruppe für Ihre Standard-Amazon-VPC muss über die FSx Amazon-Konsole zu Ihrem Dateisystem hinzugefügt werden. Stellen Sie sicher, dass die Sicherheitsgruppe und das VPC-Netzwerk ACLs für die Subnetze, in denen Sie Ihr Dateisystem erstellen, Datenverkehr auf den Ports und in der Richtung zulassen, die in der folgenden Abbildung dargestellt sind.

In der folgenden Tabelle sind das Protokoll, die Ports und ihre Rolle aufgeführt.

Protocol (Protokoll)

Ports

Rolle

TCP/UDP

53

Domain Name System (DNS)

TCP/UDP

88

Kerberos-Authentifizierung

TCP/UDP

464

Passwort ändern/einrichten

TCP/UDP

389

Lightweight Directory Access Protocol (LDAP)

UDP 123 Network Time Protocol (NTP)

TCP 135 Mapper für verteilte Environment/End Rechenpunkte (DCE/EPMAP)

TCP

445

Directory-Services-SMB-Dateifreigabe

TCP

636

Lightweight Directory Access Protocol over (LDAPS) TLS/SSL

TCP

3268

Globaler Microsoft-Katalog

TCP

3269

Microsoft Global Catalog über SSL

TCP

5985

WinRM 2.0 (Microsoft Windows-Fernverwaltung)

TCP

9389

Microsoft Active Directory DS-Webdienste, PowerShell

Wichtig

Für Single-AZ 2- und Multi-AZ-Dateisystembereitstellungen ist es erforderlich, ausgehenden Verkehr auf TCP-Port 9389 zuzulassen.

TCP

49152–65535

Flüchtige Ports für RPC

Diese Verkehrsregeln müssen auch auf den Firewalls widergespiegelt werden, die für die einzelnen Active Directory-Domänencontroller, DNS-Server, Clients und Administratoren gelten. FSx FSx

Anmerkung

Wenn Sie ein VPC-Netzwerk verwenden ACLs, müssen Sie auch ausgehenden Datenverkehr auf dynamischen Ports (49152-65535) von Ihrem Dateisystem aus zulassen.

Wichtig

Während Amazon VPC-Sicherheitsgruppen verlangen, dass Ports nur in der Richtung geöffnet werden, in der der Netzwerkverkehr initiiert wird, ACLs erfordern die meisten Windows-Firewalls und VPC-Netzwerke, dass Ports in beide Richtungen geöffnet sind.

Berechtigungen für Dienstkonten

Sie benötigen ein Dienstkonto in Ihrem selbstverwalteten Microsoft Active Directory mit delegierten Berechtigungen, um Computerobjekte mit Ihrer selbstverwalteten Active Directory-Domäne zu verbinden. Ein Dienstkonto ist ein Benutzerkonto in Ihrem selbstverwalteten Active Directory, dem bestimmte Aufgaben delegiert wurden.

Im Folgenden finden Sie die Mindestberechtigungen, die an das FSx Amazon-Servicekonto in der Organisationseinheit delegiert werden müssen, zu der Sie das Dateisystem hinzufügen.

Wenn Sie Delegate Control in der MMC Active Directory-Benutzer und -Computer verwenden:

-

Zurücksetzen von Passwörtern

-

Kontoeinschränkungen beim Lesen und Schreiben

-

Validiertes Schreiben in den DNS-Hostnamen

-

Das Schreiben in den Dienstprinzipalnamen wurde validiert

-

-

Wenn Sie erweiterte Funktionen in der MMC Active Directory-Benutzer und -Computer verwenden:

-

Berechtigungen ändern

-

Erstellen von Computerobjekten

-

Computerobjekte löschen

-

Weitere Informationen finden Sie in der Microsoft Windows Server-Dokumentation zum Thema Fehler: Zugriff wird verweigert, wenn Benutzer ohne Administratorrechte, denen die Steuerung delegiert wurde, versuchen, Computer mit einem Domänencontroller zu verbinden

Weitere Informationen zum Einstellen der erforderlichen Berechtigungen finden Sie unter. Delegieren von Berechtigungen an das FSx Amazon-Servicekonto oder die Amazon-Servicegruppe

Bewährte Methoden bei der Verwendung eines selbstverwalteten Active Directorys

Wir empfehlen Ihnen, diese bewährten Methoden zu befolgen, wenn Sie ein Amazon FSx for Windows File Server-Dateisystem mit Ihrem selbstverwalteten Microsoft Active Directory verbinden. Diese bewährten Methoden helfen Ihnen dabei, die kontinuierliche, ununterbrochene Verfügbarkeit Ihres Dateisystems aufrechtzuerhalten.

- Verwenden Sie ein separates Servicekonto für Amazon FSx

-

Verwenden Sie ein separates Servicekonto, um Amazon die erforderlichen Rechte zur vollständigen Verwaltung von Dateisystemen FSx zu delegieren, die mit Ihrem selbstverwalteten Active Directory verknüpft sind. Wir empfehlen nicht, die Domain-Admins für diesen Zweck zu verwenden.

- Verwenden Sie eine Active Directory-Gruppe

Verwenden Sie eine Active Directory-Gruppe, um die mit dem FSx Amazon-Servicekonto verknüpften Active Directory-Berechtigungen und -Konfigurationen zu verwalten.

- Trennen Sie die Organisationseinheit (OU)

-

Um das Auffinden und Verwalten Ihrer FSx Amazon-Computerobjekte zu erleichtern, empfehlen wir Ihnen, die Organisationseinheit (OU), die Sie für Ihre Dateisysteme FSx für Windows File Server verwenden, von anderen Domain-Controllern zu trennen.

- Behalten Sie die Active Directory-Konfiguration bei up-to-date

Es ist unbedingt erforderlich, dass Sie die Active Directory-Konfiguration Ihres Dateisystems up-to-date bei allen Änderungen beibehalten. Wenn Ihr selbstverwaltetes Active Directory beispielsweise eine zeitbasierte Kennwortrücksetzrichtlinie verwendet, stellen Sie sicher, dass Sie das Kennwort für das Dienstkonto in Ihrem Dateisystem aktualisieren, sobald das Kennwort zurückgesetzt wurde. Weitere Informationen finden Sie unter Aktualisierung einer selbstverwalteten Active Directory-Konfiguration.

- Das FSx Amazon-Servicekonto ändern

-

Wenn Sie Ihr Dateisystem mit einem neuen Dienstkonto aktualisieren, muss es über die erforderlichen Berechtigungen und Privilegien verfügen, um Ihrem Active Directory beizutreten, und es muss über Vollzugriff auf die vorhandenen Computerobjekte verfügen, die dem Dateisystem zugeordnet sind. Weitere Informationen finden Sie unter Das FSx Amazon-Servicekonto ändern.

- Ordnen Sie Subnetze einem einzelnen Microsoft Active Directory-Standort zu

-

Wenn Ihre Active Directory-Umgebung über eine große Anzahl von Domain-Controllern verfügt, verwenden Sie Active Directory-Standorte und -Dienste, um die von Ihren FSx Amazon-Dateisystemen verwendeten Subnetze einem einzigen Active Directory-Standort mit höchster Verfügbarkeit und Zuverlässigkeit zuzuweisen. Stellen Sie sicher, dass die VPC-Sicherheitsgruppe, die VPC-Netzwerk-ACL, die Windows-Firewallregeln auf Ihrer und alle anderen Netzwerkrouting-Kontrollen DCs, die Sie in Ihrer Active Directory-Infrastruktur haben, die Kommunikation von Amazon FSx über die erforderlichen Ports zulassen. Auf diese Weise kann Windows zu anderen Domänencontrollern zurückkehren, wenn es den zugewiesenen Active Directory-Standort nicht verwenden kann. Weitere Informationen finden Sie unter Zugriffskontrolle für Dateisysteme mit Amazon VPC.

- Verwenden Sie Sicherheitsgruppenregeln, um den Datenverkehr zu begrenzen

Verwenden Sie Sicherheitsgruppenregeln, um das Prinzip der geringsten Rechte in Ihrer Virtual Private Cloud (VPC) zu implementieren. Sie können die Art des eingehenden und ausgehenden Netzwerkverkehrs, der für Ihre Datei zulässig ist, mithilfe von VPC-Sicherheitsgruppenregeln einschränken. Wir empfehlen beispielsweise, nur ausgehenden Datenverkehr zu Ihren selbst verwalteten Active Directory-Domänencontrollern oder innerhalb des von Ihnen verwendeten Subnetzes oder der Sicherheitsgruppe zuzulassen. Weitere Informationen finden Sie unter Zugriffskontrolle für Dateisysteme mit Amazon VPC.

- Verschieben Sie keine Computerobjekte, die von Amazon erstellt wurden FSx

Wichtig

Verschieben Sie keine Computerobjekte, die Amazon in der Organisationseinheit FSx erstellt, nachdem Ihr Dateisystem erstellt wurde. Andernfalls wird Ihr Dateisystem falsch konfiguriert.

- Überprüfen Sie Ihre Active Directory-Konfiguration

Bevor Sie versuchen, ein Dateisystem FSx für Windows File Server mit Ihrem Active Directory zu verbinden, empfehlen wir Ihnen dringend, Ihre Active Directory-Konfiguration mit dem Amazon FSx Active Directory Validation Tool zu überprüfen.

Speichern von Active Directory-Anmeldedaten mit AWS Secrets Manager

Sie können AWS Secrets Manager die Anmeldeinformationen für Ihr Microsoft Active Directory-Konto für den Domänenbeitrittsdienst sicher speichern und verwalten. Durch diesen Ansatz entfällt die Notwendigkeit, vertrauliche Anmeldeinformationen im Klartext im Anwendungscode oder in Konfigurationsdateien zu speichern, wodurch Ihr Sicherheitsstatus gestärkt wird.

Sie können auch IAM-Richtlinien konfigurieren, um den Zugriff auf Ihre Geheimnisse zu verwalten, und automatische Rotationsrichtlinien für Ihre Passwörter einrichten.

Schritt 1: Erstellen Sie einen KMS-Schlüssel

Erstellen Sie einen KMS-Schlüssel zum Verschlüsseln und Entschlüsseln Ihrer Active Directory-Anmeldeinformationen in Secrets Manager.

So erstellen Sie einen Schlüssel

Anmerkung

Erstellen Sie für den Verschlüsselungsschlüssel einen neuen Schlüssel und verwenden Sie nicht den AWS Standard-KMS-Schlüssel. Stellen Sie sicher, dass Sie das AWS KMS key in derselben Region erstellen, die das Dateisystem enthält, das Sie Ihrem Active Directory hinzufügen möchten.

Öffnen Sie die AWS KMS Konsole unter https://console.aws.amazon.com /kms.

-

Klicken Sie auf Create key.

-

Wählen Sie für Schlüsseltyp Symmetrisch aus.

-

Wählen Sie für Schlüsselnutzung die Option Verschlüsseln und Entschlüsseln aus.

-

Gehen Sie für erweiterte Optionen wie folgt vor:

-

Wählen Sie unter Schlüsselmaterialursprung KMS aus.

-

Wählen Sie für Regionalität die Option Single-Region-Schlüssel und dann Weiter aus.

-

-

Wählen Sie Weiter aus.

-

Geben Sie für Alias einen Namen für den KMS-Schlüssel an.

-

(Optional) Geben Sie unter Beschreibung eine Beschreibung des KMS-Schlüssels an.

-

(Optional) Geben Sie für Tags ein Tag für den KMS-Schlüssel ein und wählen Sie Weiter aus.

-

(Optional) Geben Sie für Schlüsseladministratoren die IAM-Benutzer und -Rollen an, die zur Verwaltung dieses Schlüssels berechtigt sind.

-

Lassen Sie für das Löschen von Schlüsseln das Kontrollkästchen Schlüsseladministratoren das Löschen dieses Schlüssels erlauben aktiviert und wählen Sie Weiter.

-

(Optional) Geben Sie für Key-Benutzer die IAM-Benutzer und -Rollen an, die berechtigt sind, diesen Schlüssel bei kryptografischen Vorgängen zu verwenden. Wählen Sie Weiter aus.

-

Wählen Sie unter Schlüsselrichtlinie die Option Bearbeiten aus und fügen Sie der Richtlinienerklärung Folgendes hinzu, damit Amazon FSx den KMS-Schlüssel verwenden kann, und wählen Sie Weiter. Stellen Sie sicher, dass Sie das durch

us-west-2den AWS-Region Ort ersetzen, an dem das Dateisystem bereitgestellt wird123456789012, und durch Ihre AWS-Konto ID.{ "Sid": "Allow FSx to use the KMS key", "Version": "2012-10-17", "Effect": "Allow", "Principal": { "Service": "fsx.amazonaws.com" }, "Action": [ "kms:Decrypt", "kms:DescribeKey" ], "Resource": "arn:aws:kms:us-west-2:123456789012:key:*", "Condition": { "StringEquals": { "kms:EncryptionContext:SecretARN": "arn:aws:secretsmanager:us-west-2:123456789012:secret:*", "kms:ViaService": "secretsmanager.us-west-2.amazonaws.com", "aws:SourceAccount": "123456789012" }, "ArnLike": { "aws:SourceArn": "arn:aws:fsx:us-west-2:123456789012:file-system/*" } } } -

Wählen Sie Finish (Abschließen).

Anmerkung

Sie können eine detailliertere Zugriffskontrolle einrichten, indem Sie die aws:SourceArn Felder Resource und so ändern, dass sie auf bestimmte geheime Daten und Dateisysteme abzielen.

Schritt 2: Erstellen Sie ein Geheimnis AWS Secrets Manager

So erstellen Sie ein Secret

-

Öffnen Sie die Secrets Manager Manager-Konsole unter https://console.aws.amazon.com/secretsmanager/

. -

Wählen Sie Store a new secret (Ein neues Secret speichern).

-

Als Secret-Typ wählen Sie Anderer Secret-Typ aus.

-

Gehen Sie bei Schlüssel/Wert-Paaren wie folgt vor, um Ihre beiden Schlüssel hinzuzufügen:

-

Geben Sie als ersten Schlüssel

CUSTOMER_MANAGED_ACTIVE_DIRECTORY_USERNAMEein. -

Geben Sie als Wert für den ersten Schlüssel nur den Benutzernamen (ohne das Domain-Präfix) des AD-Benutzers ein.

-

Geben Sie als zweiten Schlüssel

CUSTOMER_MANAGED_ACTIVE_DIRECTORY_PASSWORDein. -

Geben Sie als Wert des zweiten Schlüssels das Passwort ein, das Sie für den AD-Benutzer in Ihrer Domain erstellt haben.

-

-

Geben Sie unter Verschlüsselungsschlüssel den ARN des KMS-Schlüssels ein, den Sie in einem vorherigen Schritt erstellt haben, und wählen Sie Weiter.

-

Geben Sie als Secret-Name einen aussagekräftigen Namen ein, anhand dessen Sie das Secret später leichter finden können.

-

(Optional) Geben Sie im Feld Beschreibung eine Beschreibung für den Secret-Namen ein.

-

Wählen Sie für die Ressourcenberechtigung die Option Bearbeiten aus.

Fügen Sie der Berechtigungsrichtlinie die folgende Richtlinie hinzu, damit Amazon FSx das Geheimnis verwenden kann, und wählen Sie dann Weiter. Stellen Sie sicher, dass Sie das durch

us-west-2den AWS-Region Ort ersetzen, an dem das Dateisystem bereitgestellt wird123456789012, und durch Ihre AWS-Konto ID.{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "fsx.amazonaws.com" }, "Action": [ "secretsmanager:GetSecretValue", "secretsmanager:DescribeSecret" ], "Resource": "arn:aws:secretsmanager:us-west-2:123456789012:secret:*", "Condition": { "StringEquals": { "aws:SourceAccount": "123456789012" }, "ArnLike": { "aws:SourceArn": "arn:aws:fsx:us-west-2:123456789012:file-system/*" } } } ] }Anmerkung

Sie können eine detailliertere Zugriffskontrolle einrichten, indem Sie die

aws:SourceArnFelderResourceund so ändern, dass sie auf bestimmte geheime Daten und Dateisysteme abzielen. -

(Optional) Sie können Secrets Manager so konfigurieren, dass Ihre Anmeldeinformationen automatisch rotiert werden. Wählen Sie Weiter aus.

-

Wählen Sie Finish (Abschließen).

Schritt 1: Erstellen Sie einen KMS-Schlüssel

Erstellen Sie einen KMS-Schlüssel zum Verschlüsseln und Entschlüsseln Ihrer Active Directory-Anmeldeinformationen in Secrets Manager.

Verwenden Sie den AWS CLI Befehl create-key, um einen KMS-Schlüssel zu erstellen.

Legen Sie in diesem Befehl den --policy Parameter fest, um die Schlüsselrichtlinie anzugeben, die die Berechtigungen für den KMS-Schlüssel definiert. Die Richtlinie muss Folgendes beinhalten:

-

Der Service Principal für Amazon FSx, das ist

fsx.amazonaws.com. -

Erforderliche KMS-Aktionen:

kms:Decryptundkms:DescribeKey. -

Ressourcen-ARN-Muster für Ihr AWS-Region AND-Konto.

-

Bedingungsschlüssel, die die Verwendung von Schlüsseln einschränken:

-

kms:ViaServiceum sicherzustellen, dass Anfragen über Secrets Manager eingehen. -

aws:SourceAccountum es auf Ihr Konto zu beschränken. -

aws:SourceArnum sich auf bestimmte FSx Amazon-Dateisysteme zu beschränken.

-

Im folgenden Beispiel wird ein KMS-Schlüssel für die symmetrische Verschlüsselung mit einer Richtlinie erstellt, die es Amazon ermöglicht, den Schlüssel für Entschlüsselungs- und Schlüsselbeschreibungsvorgänge FSx zu verwenden. Der Befehl ruft automatisch Ihre AWS-Konto ID und Region ab und konfiguriert dann die Schlüsselrichtlinie mit diesen Werten, um eine ordnungsgemäße Zugriffskontrolle zwischen Amazon FSx, Secrets Manager und dem KMS-Schlüssel sicherzustellen. Stellen Sie sicher, dass sich Ihre AWS CLI Umgebung in derselben Region befindet wie das Dateisystem, das dem Active Directory beitreten wird.

# Set region and get Account ID REGION=${AWS_REGION:-$(aws configure get region)} ACCOUNT_ID=$(aws sts get-caller-identity --query 'Account' --output text) # Create Key KMS_KEY_ARN=$(aws kms create-key --policy "{ \"Version\": \"2012-10-17\", \"Statement\": [ { \"Sid\": \"Enable IAM User Permissions\", \"Effect\": \"Allow\", \"Principal\": { \"AWS\": \"arn:aws:iam::$ACCOUNT_ID:root\" }, \"Action\": \"kms:*\", \"Resource\": \"*\" }, { \"Sid\": \"Allow FSx to use the KMS key\", \"Effect\": \"Allow\", \"Principal\": { \"Service\": \"fsx.amazonaws.com\" }, \"Action\": [ \"kms:Decrypt\", \"kms:DescribeKey\" ], \"Resource\": \"*\", \"Condition\": { \"StringEquals\": { \"kms:ViaService\": \"secretsmanager.$REGION.amazonaws.com\", \"aws:SourceAccount\": \"$ACCOUNT_ID\" }, \"ArnLike\": { \"aws:SourceArn\": \"arn:aws:fsx:$REGION:$ACCOUNT_ID:file-system/*\" } } } ] }" --query 'KeyMetadata.Arn' --output text) echo "KMS Key ARN: $KMS_KEY_ARN"

Anmerkung

Sie können eine detailliertere Zugriffskontrolle einrichten, indem Sie die aws:SourceArn Felder Resource und so ändern, dass sie auf bestimmte geheime Daten und Dateisysteme abzielen.

Schritt 2: Erstellen Sie ein Geheimnis AWS Secrets Manager

Um ein Geheimnis für Amazon für den Zugriff auf Ihr Active Directory FSx zu erstellen, verwenden Sie den AWS CLI Befehl create-secret und legen Sie die folgenden Parameter fest:

-

--name: Die Kennung für Ihr Geheimnis. -

--description: Eine Beschreibung des Zwecks des Geheimnisses. -

--kms-key-id: Der ARN des KMS-Schlüssels, den Sie in Schritt 1 für die Verschlüsselung des geheimen Schlüssels im Ruhezustand erstellt haben. -

--secret-string: Eine JSON-Zeichenfolge, die Ihre AD-Anmeldeinformationen im folgenden Format enthält:-

CUSTOMER_MANAGED_ACTIVE_DIRECTORY_USERNAME: Der Benutzername Ihres AD-Dienstkontos ohne das Domainpräfix, z.svc-fsxB. Geben Sie nicht das Domänenpräfix an, z.CORP\svc-fsxB. -

CUSTOMER_MANAGED_ACTIVE_DIRECTORY_PASSWORD: Das Passwort Ihres AD-Dienstkontos.

-

-

--region: Der AWS-Region Ort, an dem Ihr FSx Amazon-Dateisystem erstellt wird. Dies ist standardmäßig auf Ihre konfigurierte Region eingestellt, falls dies nicht festgelegtAWS_REGIONist.

Nachdem Sie das Geheimnis erstellt haben, fügen Sie mit dem put-resource-policyBefehl eine Ressourcenrichtlinie hinzu und legen Sie die folgenden Parameter fest:

-

--secret-id: Der Name oder ARN des Secrets, an das die Richtlinie angehängt werden soll. Das folgende Beispiel verwendetFSxSecretals--secret-id. -

--region: Das Gleiche AWS-Region wie dein Geheimnis. -

--resource-policy: Ein JSON-Richtliniendokument, das Amazon die FSx Erlaubnis erteilt, auf das Geheimnis zuzugreifen. Die Richtlinie muss Folgendes beinhalten:-

Der Service Principal für Amazon FSx, das ist

fsx.amazonaws.com. -

Erforderliche Secrets Manager Manager-Aktionen:

secretsmanager:GetSecretValueundsecretsmanager:DescribeSecret. -

Ressourcen-ARN-Muster für Ihr AWS-Region AND-Konto.

-

Die folgenden Bedingungsschlüssel, die den Zugriff einschränken:

-

aws:SourceAccountum sich auf Ihr Konto zu beschränken. -

aws:SourceArnum sich auf bestimmte FSx Amazon-Dateisysteme zu beschränken.

-

-

Im folgenden Beispiel wird ein Geheimnis mit dem erforderlichen Format erstellt und eine Ressourcenrichtlinie angehängt, die es Amazon ermöglicht, das Geheimnis FSx zu verwenden. In diesem Beispiel werden Ihre AWS-Konto ID und Region automatisch abgerufen und anschließend die Ressourcenrichtlinie mit diesen Werten konfiguriert, um eine ordnungsgemäße Zugriffskontrolle zwischen Amazon FSx und dem Secret sicherzustellen.

Stellen Sie sicher, dass Sie das KMS_KEY_ARN durch den ARN aus dem Schlüssel, den Sie in Schritt 1 erstellt habenCUSTOMER_MANAGED_ACTIVE_DIRECTORY_USERNAME, und CUSTOMER_MANAGED_ACTIVE_DIRECTORY_PASSWORD durch die Anmeldeinformationen Ihres Active Directory-Dienstkontos ersetzen. Stellen Sie außerdem sicher, dass Ihre AWS CLI Umgebung für dieselbe Region konfiguriert ist wie das Dateisystem, das dem Active Directory beitreten wird.

# Set region and get account ID REGION=${AWS_REGION:-$(aws configure get region)} ACCOUNT_ID=$(aws sts get-caller-identity --query 'Account' --output text) # Replace with your KMS key ARN from Step 1 KMS_KEY_ARN="arn:aws:kms:us-east-2:123456789012:key/1234542f-d114-555b-9ade-fec3c9200d8e" # Replace with your Active Directory credentials AD_USERNAME="Your_Username" AD_PASSWORD="Your_Password" # Create the secret SECRET_ARN=$(aws secretsmanager create-secret \ --name "FSxSecret" \ --description "Secret for FSx access" \ --kms-key-id "$KMS_KEY_ARN" \ --secret-string "{\"CUSTOMER_MANAGED_ACTIVE_DIRECTORY_USERNAME\":\"$AD_USERNAME\",\"CUSTOMER_MANAGED_ACTIVE_DIRECTORY_PASSWORD\":\"$AD_PASSWORD\"}" \ --region "$REGION" \ --query 'ARN' \ --output text) echo "Secret created with ARN: $SECRET_ARN" # Attach the resource policy with proper formatting aws secretsmanager put-resource-policy \ --secret-id "FSxSecret" \ --region "$REGION" \ --resource-policy "{ \"Version\": \"2012-10-17\", \"Statement\": [ { \"Effect\": \"Allow\", \"Principal\": { \"Service\": \"fsx.amazonaws.com\" }, \"Action\": [ \"secretsmanager:GetSecretValue\", \"secretsmanager:DescribeSecret\" ], \"Resource\": \"$SECRET_ARN\", \"Condition\": { \"StringEquals\": { \"aws:SourceAccount\": \"$ACCOUNT_ID\" }, \"ArnLike\": { \"aws:SourceArn\": \"arn:aws:fsx:$REGION:$ACCOUNT_ID:file-system/*\" } } } ] }" echo "Resource policy attached successfully"

Anmerkung

Sie können eine detailliertere Zugriffskontrolle einrichten, indem Sie die aws:SourceArn Felder Resource und so ändern, dass sie auf bestimmte geheime Daten und Dateisysteme abzielen.

FSx Amazon-Servicekonto

FSx Amazon-Dateisysteme, die mit einem selbstverwalteten Active Directory verknüpft sind, benötigen während ihrer gesamten Lebensdauer ein gültiges Servicekonto. Amazon FSx verwendet das Servicekonto, um Ihre Dateisysteme vollständig zu verwalten und administrative Aufgaben auszuführen, die das Trennen und Wiederverbinden von Computerobjekten mit Ihrer Active Directory-Domain erfordern. Zu diesen Aufgaben gehören das Ersetzen eines ausgefallenen Dateiservers und das Patchen der Microsoft Windows Server-Software. FSx Damit Amazon diese Aufgaben ausführen kann, muss das FSx Amazon-Servicekonto mindestens über die Berechtigungen verfügen, die unter An Amazon Berechtigungen für Dienstkonten delegiert beschrieben sind.

Mitglieder der Gruppe Domain-Admins verfügen zwar über ausreichende Rechte, um diese Aufgaben auszuführen, wir empfehlen jedoch dringend, ein separates Dienstkonto zu verwenden, um die erforderlichen Rechte an Amazon zu delegieren. FSx

Weitere Informationen zum Delegieren von Rechten mithilfe der Funktionen Delegate Control oder Advanced Features im MMC-Snap-In Active Directory-Benutzer und -Computer finden Sie unter. Delegieren von Berechtigungen an das FSx Amazon-Servicekonto oder die Amazon-Servicegruppe

Wenn Sie Ihr Dateisystem mit einem neuen Dienstkonto aktualisieren, muss das neue Dienstkonto über die erforderlichen Berechtigungen und Privilegien verfügen, um Ihrem Active Directory beizutreten, und es muss über Vollzugriff auf die vorhandenen Computerobjekte verfügen, die dem Dateisystem zugeordnet sind. Weitere Informationen finden Sie unter Das FSx Amazon-Servicekonto ändern.

Wir empfehlen, die Anmeldeinformationen für Ihr Active Directory-Dienstkonto zu speichern, AWS Secrets Manager um die Sicherheit zu erhöhen. Dadurch entfällt die Notwendigkeit, vertrauliche Anmeldeinformationen im Klartext zu speichern, und entspricht den bewährten Sicherheitsmethoden. Weitere Informationen finden Sie unter Verwenden eines selbstverwalteten Microsoft Active Directory.