Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Utilizzo di un Microsoft Active Directory autogestito

Se la tua organizzazione gestisce identità e dispositivi utilizzando un Active Directory autogestito in locale o nel cloud, puoi aggiungere un file system FSx per Windows File Server al tuo dominio Active Directory al momento della creazione.

Quando si aggiunge il file system all'Active Directory autogestito, il file system FSx per Windows File Server risiede nella stessa foresta di Active Directory (il contenitore logico principale in una configurazione di Active Directory che contiene domini, utenti e computer) e nello stesso dominio di Active Directory degli utenti e delle risorse esistenti (inclusi i file server esistenti).

Nota

Puoi isolare le tue risorse, compresi i tuoi file system FSx Amazon, in una foresta Active Directory separata da quella in cui risiedono gli utenti. A tale scopo, collegate il vostro file system a un sistema Microsoft Active Directory AWS gestito e stabilite una relazione di trust forestale unidirezionale tra una AWS Microsoft Active Directory gestita da voi e la vostra Active Directory autogestita esistente.

-

Nome utente e password per un account di servizio sul tuo dominio Active Directory, che Amazon può utilizzare FSx per aggiungere il file system al tuo dominio Active Directory. Puoi fornire queste credenziali come testo semplice o archiviarle Gestione dei segreti AWS e fornire l'ARN segreto (consigliato).

-

(Facoltativo) L'unità organizzativa (OU) del dominio a cui desideri aggiungere il file system.

-

(Facoltativo) Il gruppo di dominio a cui si desidera delegare l'autorità per eseguire azioni amministrative sul file system. Ad esempio, questo gruppo di domini potrebbe gestire le condivisioni di file di Windows, gestire gli elenchi di controllo degli accessi (ACLs) nella cartella principale del file system, assumere la proprietà di file e cartelle e così via. Se non specifichi questo gruppo, Amazon FSx delega questa autorità al gruppo Domain Admins nel tuo dominio Active Directory per impostazione predefinita.

Nota

Il nome del gruppo di dominio che fornisci deve essere univoco nel tuo Active Directory. FSx per Windows File Server non creerà il gruppo di dominio nelle seguenti circostanze:

Se esiste già un gruppo con il nome specificato

Se non specifichi un nome e un gruppo denominato «Domain Admins» esiste già in Active Directory.

Per ulteriori informazioni, consulta Unire un FSx file system Amazon a un dominio Microsoft Active Directory autogestito.

Argomenti

Procedure consigliate per l'utilizzo di un Active Directory autogestito

Delegare le autorizzazioni all'account o al gruppo FSx di servizio Amazon

Unire un FSx file system Amazon a un dominio Microsoft Active Directory autogestito

Ottenere gli indirizzi IP corretti del file system da utilizzare per le immissioni DNS manuali

Aggiornamento di una configurazione di Active Directory autogestita

Monitoraggio degli aggiornamenti di Active Directory gestiti autonomamente

Prerequisiti

Prima di aggiungere un file system FSx per Windows File Server al tuo dominio Microsoft Active Directory autogestito, esamina i seguenti prerequisiti per assicurarti di poter aggiungere correttamente il tuo FSx file system Amazon al tuo Active Directory autogestito.

Configurazioni locali

Questi sono i prerequisiti per il tuo Microsoft Active Directory autogestito, locale o basato sul cloud, a cui unirai il file system Amazon. FSx

-

I controller di dominio Active Directory:

Deve avere un livello di funzionalità del dominio pari o superiore a Windows Server 2008 R2.

Deve essere scrivibile.

Almeno uno dei controller di dominio raggiungibili deve essere un catalogo globale della foresta.

-

Il server DNS deve essere in grado di risolvere i nomi come segue:

Nel dominio in cui si sta entrando a far parte del file system

Nel dominio principale della foresta

-

Gli indirizzi IP del server DNS e del controller di dominio Active Directory devono soddisfare i seguenti requisiti, che variano a seconda della data di creazione del FSx file system Amazon:

Per i file system creati prima del 17 dicembre 2020 Per i file system creati dopo il 17 dicembre 2020 Gli indirizzi IP devono rientrare in un intervallo di indirizzi IP privati RFC 1918

: 10.0.0.0/8

172.16.0.0/12

192.168.0.0/16

Gli indirizzi IP possono rientrare in qualsiasi intervallo, ad eccezione di:

Indirizzi IP in conflitto con gli indirizzi IP di proprietà di Amazon Web Services presenti nel file system. Regione AWS Per un elenco di indirizzi IP di AWS proprietà per regione, consulta gli intervalli di indirizzi AWS IP.

Indirizzi IP nell'intervallo di blocchi CIDR di 198.19.0.0/16

Se devi accedere a un file system FSx per Windows File Server creato prima del 17 dicembre 2020 utilizzando un intervallo di indirizzi IP non privato, puoi creare un nuovo file system ripristinando un backup del file system. Per ulteriori informazioni, consulta Ripristino di un backup su un nuovo file system.

-

Il nome di dominio dell'Active Directory autogestito deve soddisfare i seguenti requisiti:

Il nome di dominio non è in formato SLD (Single Label Domain). Amazon FSx non supporta i domini SLD.

Per Single-AZ 2 e tutti i file system Multi-AZ, il nome di dominio non può superare i 47 caratteri.

-

Tutti i siti Active Directory definiti devono soddisfare i seguenti prerequisiti:

Le sottoreti nel VPC associato al file system devono essere definite in un sito di Active Directory.

Non vi sono conflitti tra le sottoreti VPC e le sottoreti del sito Active Directory.

Amazon FSx richiede la connettività ai controller di dominio o ai siti di Active Directory che hai definito nel tuo ambiente Active Directory. Amazon FSx ignorerà qualsiasi controller di dominio con TCP e UDP bloccati sulla porta 389. Per i restanti controller di dominio presenti in Active Directory, assicurati che soddisfino i requisiti di FSx connettività di Amazon. Inoltre, verifica che tutte le modifiche al tuo account di servizio vengano propagate a tutti questi controller di dominio.

Importante

Non spostare oggetti informatici FSx creati da Amazon nell'unità organizzativa dopo la creazione del file system. In questo modo il file system potrebbe essere configurato in modo errato.

Puoi convalidare la configurazione di Active Directory, incluso il test della connettività di più controller di dominio, utilizzando lo strumento di convalida di Amazon FSx Active Directory. Per limitare il numero di controller di dominio che richiedono connettività, puoi anche creare una relazione di fiducia tra i controller di dominio locali e. AWS Managed Microsoft AD Per ulteriori informazioni, consulta Utilizzo di un modello di isolamento delle foreste di risorse.

Importante

Amazon registra i record DNS per un file system FSx solo se utilizzi Microsoft DNS come servizio DNS predefinito. Se utilizzi un DNS di terze parti, dovrai configurare manualmente le voci dei record DNS per il tuo file system dopo averlo creato.

Configurazioni di rete

Questa sezione descrive i requisiti di configurazione di rete per aggiungere un file system all'Active Directory autogestito. Ti consigliamo vivamente di utilizzare lo strumento di convalida di Amazon FSx Active Directory per testare le impostazioni di rete prima di tentare di aggiungere il tuo file system all'Active Directory autogestito.

Assicurati che le regole del firewall consentano il traffico ICMP tra i controller di dominio Active Directory e Amazon. FSx

-

La connettività deve essere configurata tra l'Amazon VPC in cui desideri creare il file system e il tuo Active Directory autogestito. È possibile configurare questa connettività utilizzando Direct Connect, AWS Virtual Private Network, il peering VPC o. AWS Transit Gateway

-

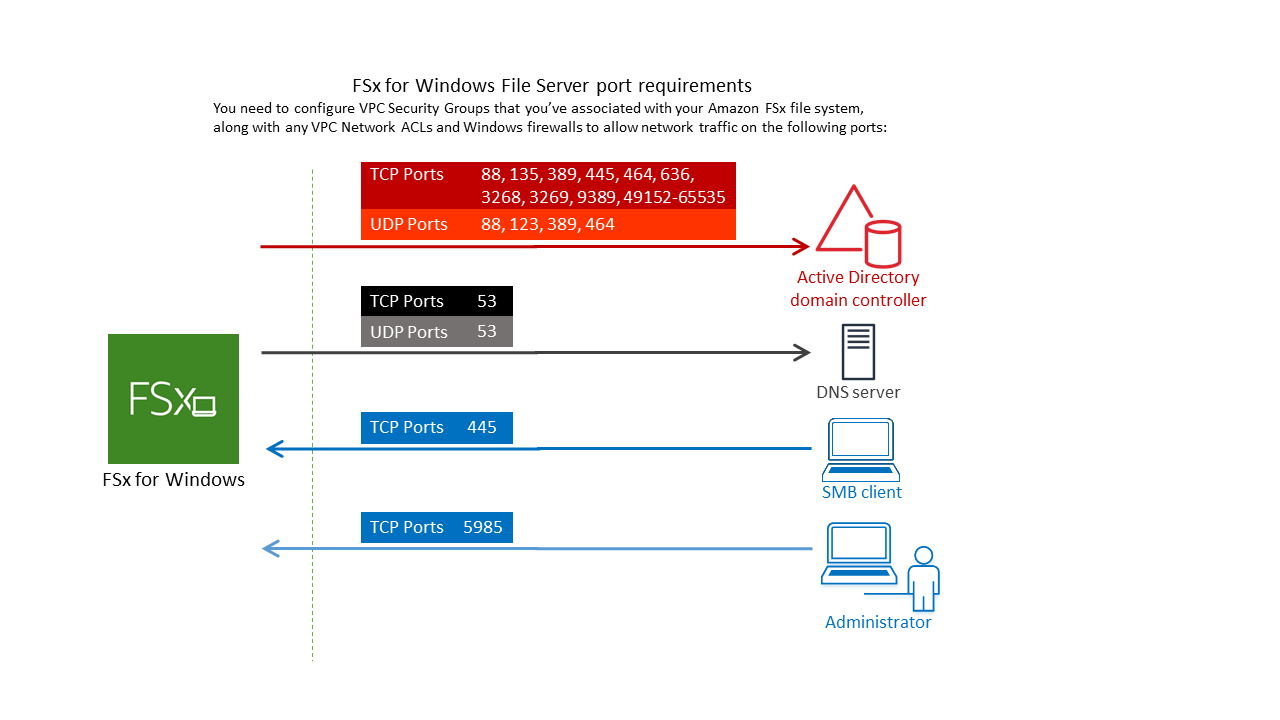

Il gruppo di sicurezza VPC predefinito per il tuo Amazon VPC predefinito deve essere aggiunto al tuo file system utilizzando la console Amazon. FSx Assicurati che il gruppo di sicurezza e la rete VPC ACLs per le sottoreti in cui crei il file system consentano il traffico sulle porte e nella direzione mostrata nel diagramma seguente.

La tabella seguente identifica il protocollo, le porte e il relativo ruolo.

Protocollo

Porte

Ruolo

TCP/UDP

53

Domain Name System (DNS)

TCP/UDP

88

Autenticazione Kerberos

TCP/UDP

464

Modifica/imposta la password

TCP/UDP

389

Lightweight Directory Access Protocol (LDAP)

UDP 123 Network Time Protocol (NTP)

TCP 135 Mappatore di Environment/End punti di calcolo distribuito (DCE/EPMAP)

TCP

445

Condivisione di file SMB di Servizi directory

TCP

636

Lightweight Directory Access Protocol over (LDAPS) TLS/SSL

TCP

3268

Catalogo globale Microsoft

TCP

3269

Microsoft Global Catalog tramite SSL

TCP

5985

WinRM 2.0 (gestione remota di Microsoft Windows)

TCP

9389

Servizi Web Microsoft Active Directory DS, PowerShell

Importante

L'autorizzazione del traffico in uscita sulla porta TCP 9389 è necessaria per le implementazioni di file system Single-AZ 2 e Multi-AZ.

TCP

49152 - 65535

Porte effimere per RPC

Queste regole di traffico devono essere rispecchiate anche sui firewall che si applicano a ciascuno dei controller di dominio, server DNS, client e amministratori di Active Directory. FSx FSx

Nota

Se utilizzi una rete VPC ACLs, devi anche consentire il traffico in uscita su porte dinamiche (49152-65535) dal tuo file system.

Importante

Sebbene i gruppi di sicurezza Amazon VPC richiedano l'apertura delle porte solo nella direzione di avvio del traffico di rete, la maggior parte dei firewall Windows e delle reti VPC richiedono che le porte siano aperte in ACLs entrambe le direzioni.

Autorizzazioni dell'account di servizio

È necessario disporre di un account di servizio nel proprio dominio Microsoft Active Directory autogestito con autorizzazioni delegate per aggiungere oggetti computer al dominio Active Directory autogestito. Un account di servizio è un account utente di Active Directory autogestito a cui sono state delegate determinate attività.

Di seguito è riportato il set minimo di autorizzazioni che devono essere delegate all'account di FSx servizio Amazon nell'unità organizzativa a cui ti stai unendo al file system.

Se si utilizza Delegate Control nella MMC di Active Directory User and Computers:

-

Reimpostare le password

-

Leggi e scrivi le restrizioni relative all'account

-

Nome host DNS di scrittura convalidato

-

Nome principale del servizio di scrittura convalidato

-

-

Se si utilizzano le funzionalità avanzate in MMC per utenti e computer di Active Directory:

-

Modifica le autorizzazioni

-

Creazione di oggetti computer

-

Eliminare gli oggetti del computer

-

Per ulteriori informazioni, vedere l'argomento della documentazione di Microsoft Windows Server Errore: accesso negato quando utenti non amministratori a cui è stato delegato il controllo tentano di aggiungere computer a un controller di dominio

Per ulteriori informazioni sull'impostazione delle autorizzazioni richieste, vedere. Delegare le autorizzazioni all'account o al gruppo FSx di servizio Amazon

Procedure consigliate per l'utilizzo di un Active Directory autogestito

Ti consigliamo di seguire queste best practice quando unisci un file system Amazon FSx for Windows File Server al tuo Microsoft Active Directory autogestito. Queste best practice ti aiuteranno a mantenere la disponibilità continua e ininterrotta del tuo file system.

- Usa un account di servizio separato per Amazon FSx

-

Utilizza un account di servizio separato per delegare i privilegi richiesti FSx ad Amazon per gestire completamente i file system aggiunti al tuo Active Directory autogestito. Non è consigliabile utilizzare Domain Admins per questo scopo.

- Utilizzare un gruppo Active Directory

Utilizza un gruppo Active Directory per gestire le autorizzazioni e le configurazioni di Active Directory associate all'account del FSx servizio Amazon.

- Separare l'unità organizzativa (OU)

-

Per semplificare la ricerca e la gestione degli oggetti FSx informatici Amazon, ti consigliamo di separare l'unità organizzativa (OU) che usi per i tuoi file system FSx per Windows File Server dagli altri controller di dominio.

- Mantieni la configurazione di Active Directory up-to-date

È fondamentale mantenere la configurazione di Active Directory del file system up-to-date con eventuali modifiche. Ad esempio, se il tuo Active Directory autogestito utilizza una politica di reimpostazione della password basata sul tempo, non appena la password viene reimpostata, assicurati di aggiornare la password dell'account di servizio sul tuo file system. Per ulteriori informazioni, consulta Aggiornamento di una configurazione di Active Directory autogestita.

- Modifica dell'account del FSx servizio Amazon

-

Se aggiorni il file system con un nuovo account di servizio, quest'ultimo deve disporre delle autorizzazioni e dei privilegi necessari per accedere ad Active Directory e disporre delle autorizzazioni di controllo completo per gli oggetti informatici esistenti associati al file system. Per ulteriori informazioni, consulta Modifica dell'account del FSx servizio Amazon.

- Assegnazione di sottoreti a un singolo sito di Microsoft Active Directory

-

Se il tuo ambiente Active Directory ha un numero elevato di controller di dominio, utilizza Active Directory Sites and Services per assegnare le sottoreti utilizzate dai tuoi FSx file system Amazon a un singolo sito Active Directory con la massima disponibilità e affidabilità. Assicurati che il gruppo di sicurezza VPC, l'ACL di rete VPC, le regole del firewall di Windows e tutti gli altri controlli di routing di rete presenti nella tua infrastruttura Active Directory consentano la comunicazione da Amazon sulle porte richieste. DCs FSx Ciò consente a Windows di tornare ad altri controller di dominio se non può utilizzare il sito Active Directory assegnato. Per ulteriori informazioni, consulta Controllo degli accessi ai file system con Amazon VPC.

- Utilizza le regole dei gruppi di sicurezza per limitare il traffico

Utilizza le regole dei gruppi di sicurezza per implementare il principio del privilegio minimo nel tuo cloud privato virtuale (VPC). Puoi limitare il tipo di traffico di rete in entrata e in uscita consentito per il tuo file utilizzando le regole del gruppo di sicurezza VPC. Ad esempio, consigliamo di consentire il traffico in uscita solo ai controller dei domini Active Directory autogestiti o all'interno della sottorete o del gruppo di sicurezza che state utilizzando. Per ulteriori informazioni, consulta Controllo degli accessi ai file system con Amazon VPC.

- Non spostare oggetti informatici creati da Amazon FSx

Importante

Non spostare oggetti informatici FSx creati da Amazon nell'unità organizzativa dopo la creazione del file system. In questo modo il file system potrebbe essere configurato in modo errato.

- Convalida la configurazione di Active Directory

Prima di tentare di aggiungere un file system FSx per Windows File Server ad Active Directory, ti consigliamo vivamente di convalidare la configurazione di Active Directory utilizzando lo strumento di convalida di Amazon FSx Active Directory.

Memorizzazione delle credenziali di Active Directory utilizzando Gestione dei segreti AWS

È possibile utilizzarlo per Gestione dei segreti AWS archiviare e gestire in modo sicuro le credenziali dell'account del servizio di accesso al dominio Microsoft Active Directory. Questo approccio elimina la necessità di archiviare credenziali sensibili in testo semplice nel codice dell'applicazione o nei file di configurazione, rafforzando il livello di sicurezza.

Puoi anche configurare le policy IAM per gestire l'accesso ai tuoi segreti e impostare policy di rotazione automatica per le tue password.

Passaggio 1: creare una chiave KMS

Crea una chiave KMS per crittografare e decrittografare le credenziali di Active Directory in Secrets Manager.

Come creare una chiave

Nota

Per la chiave di crittografia, crea una nuova chiave, non utilizzare la chiave KMS predefinita. AWS Assicurati di crearla AWS KMS key nella stessa regione che contiene il file system a cui desideri aggiungere ad Active Directory.

Apri la AWS KMS console in https://console.aws.amazon.com /kms.

-

Scegli Crea chiave.

-

In Tipo di chiave, scegli Simmetrica.

-

In Utilizzo delle chiavi, scegli Crittografa e decrittografa.

-

Per le opzioni avanzate, procedi come segue:

-

In Origine materiale chiave, scegli KMS.

-

Per Regionalità, scegli la chiave Single-Region e scegli Avanti.

-

-

Scegli Next (Successivo).

-

In Alias, fornisci un nome per la chiave KMS.

-

(Facoltativo) In Descrizione, immetti una descrizione per la chiave KMS.

-

(Facoltativo) Per i tag, fornisci un tag per la chiave KMS e scegli Avanti.

-

(Facoltativo) Per gli amministratori chiave, fornisci gli utenti e i ruoli IAM autorizzati a gestire questa chiave.

-

Per l'eliminazione della chiave, mantieni selezionata la casella Consenti agli amministratori chiave di eliminare questa chiave e scegli Avanti.

-

(Facoltativo) Per gli utenti chiave, fornisci gli utenti e i ruoli IAM autorizzati a utilizzare questa chiave nelle operazioni crittografiche. Scegli Next (Successivo).

-

Per Politica chiave, scegli Modifica e includi quanto segue nella dichiarazione sulla politica per consentire FSx ad Amazon di utilizzare la chiave KMS e scegli Avanti. Assicurati di

us-west-2sostituirlo nel Regione AWS luogo in cui è distribuito il file system e nel tuo123456789012Account AWS ID.{ "Sid": "Allow FSx to use the KMS key", "Version": "2012-10-17", "Effect": "Allow", "Principal": { "Service": "fsx.amazonaws.com" }, "Action": [ "kms:Decrypt", "kms:DescribeKey" ], "Resource": "arn:aws:kms:us-west-2:123456789012:key:*", "Condition": { "StringEquals": { "kms:EncryptionContext:SecretARN": "arn:aws:secretsmanager:us-west-2:123456789012:secret:*", "kms:ViaService": "secretsmanager.us-west-2.amazonaws.com", "aws:SourceAccount": "123456789012" }, "ArnLike": { "aws:SourceArn": "arn:aws:fsx:us-west-2:123456789012:file-system/*" } } } -

Scegli Fine.

Nota

Puoi impostare un controllo degli accessi più granulare modificando aws:SourceArn i campi Resource e in modo da indirizzarli a segreti e file system specifici.

Fase 2: Creare un segreto Gestione dei segreti AWS

Per creare un segreto

-

Apri la console Secrets Manager all'indirizzo https://console.aws.amazon.com/secretsmanager/

. -

Scegli Archivia un nuovo segreto.

-

Per Secret type (Tipo di segreto), scegli Other type of secret (Altro tipo di segreto).

-

Per le coppie chiave/valore, effettuate le seguenti operazioni per aggiungere le due chiavi:

-

Per la prima chiave, immetti

CUSTOMER_MANAGED_ACTIVE_DIRECTORY_USERNAME. -

Per il valore della prima chiave, immetti solo il nome utente (senza il prefisso di dominio) dell’utente AD.

-

Per la seconda chiave, immetti

CUSTOMER_MANAGED_ACTIVE_DIRECTORY_PASSWORD. -

Per il valore della seconda chiave, immetti la password creata per l'utente AD nel dominio.

-

-

Per Chiave di crittografia, inserisci l'ARN della chiave KMS che hai creato in un passaggio precedente e scegli Avanti.

-

In Nome del segreto, inserisci un nome descrittivo che semplifichi l'individuazione del segreto in un secondo momento.

-

(Facoltativo) In Descrizione, inserisci una descrizione per il nome del segreto.

-

Per l'autorizzazione della risorsa, scegli Modifica.

Aggiungi la seguente politica alla politica di autorizzazione per consentire FSx ad Amazon di utilizzare il segreto, quindi scegli Avanti. Assicurati di

us-west-2sostituirlo nel Regione AWS luogo in cui è distribuito il file system e123456789012nel tuo Account AWS ID.{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "fsx.amazonaws.com" }, "Action": [ "secretsmanager:GetSecretValue", "secretsmanager:DescribeSecret" ], "Resource": "arn:aws:secretsmanager:us-west-2:123456789012:secret:*", "Condition": { "StringEquals": { "aws:SourceAccount": "123456789012" }, "ArnLike": { "aws:SourceArn": "arn:aws:fsx:us-west-2:123456789012:file-system/*" } } } ] }Nota

Puoi impostare un controllo degli accessi più granulare modificando

aws:SourceArni campiResourcee in modo da indirizzarli a segreti e file system specifici. -

(Facoltativo) È possibile configurare Secrets Manager per ruotare automaticamente le credenziali. Scegli Next (Successivo).

-

Scegli Fine.

Fase 1: Creare una chiave KMS

Crea una chiave KMS per crittografare e decrittografare le credenziali di Active Directory in Secrets Manager.

Per creare una chiave KMS, usa il comando create-key. AWS CLI

In questo comando, imposta il --policy parametro per specificare la politica chiave che definisce le autorizzazioni per la chiave KMS. La politica deve includere quanto segue:

-

Il principale servizio per Amazon FSx, che è

fsx.amazonaws.com. -

Azioni KMS richieste:

kms:Decryptekms:DescribeKey. -

Schema ARN delle risorse per il tuo account Regione AWS .

-

Chiavi condizionali che limitano l'utilizzo delle chiavi:

-

kms:ViaServiceper garantire che le richieste arrivino tramite Secrets Manager. -

aws:SourceAccountda limitare al tuo account. -

aws:SourceArnper limitarsi a specifici FSx file system Amazon.

-

L'esempio seguente crea una chiave KMS di crittografia simmetrica con una politica che consente ad Amazon FSx di utilizzare la chiave per le operazioni di decrittografia e descrizione delle chiavi. Il comando recupera automaticamente l' Account AWS ID e la regione, quindi configura la politica delle chiavi con questi valori per garantire controlli di accesso adeguati tra Amazon FSx, Secrets Manager e la chiave KMS. Assicurati che il tuo AWS CLI ambiente si trovi nella stessa regione del file system che entrerà a far parte di Active Directory.

# Set region and get Account ID REGION=${AWS_REGION:-$(aws configure get region)} ACCOUNT_ID=$(aws sts get-caller-identity --query 'Account' --output text) # Create Key KMS_KEY_ARN=$(aws kms create-key --policy "{ \"Version\": \"2012-10-17\", \"Statement\": [ { \"Sid\": \"Enable IAM User Permissions\", \"Effect\": \"Allow\", \"Principal\": { \"AWS\": \"arn:aws:iam::$ACCOUNT_ID:root\" }, \"Action\": \"kms:*\", \"Resource\": \"*\" }, { \"Sid\": \"Allow FSx to use the KMS key\", \"Effect\": \"Allow\", \"Principal\": { \"Service\": \"fsx.amazonaws.com\" }, \"Action\": [ \"kms:Decrypt\", \"kms:DescribeKey\" ], \"Resource\": \"*\", \"Condition\": { \"StringEquals\": { \"kms:ViaService\": \"secretsmanager.$REGION.amazonaws.com\", \"aws:SourceAccount\": \"$ACCOUNT_ID\" }, \"ArnLike\": { \"aws:SourceArn\": \"arn:aws:fsx:$REGION:$ACCOUNT_ID:file-system/*\" } } } ] }" --query 'KeyMetadata.Arn' --output text) echo "KMS Key ARN: $KMS_KEY_ARN"

Nota

È possibile impostare un controllo degli accessi più granulare modificando aws:SourceArn i campi Resource and in modo da indirizzarli a segreti e file system specifici.

Fase 2: Creare un segreto Gestione dei segreti AWS

Per creare un codice segreto per consentire FSx ad Amazon di accedere al tuo Active Directory, usa il AWS CLI comando create-secret e imposta i seguenti parametri:

-

--name: L'identificatore del tuo segreto. -

--description: Una descrizione dello scopo del segreto. -

--kms-key-id: L'ARN della chiave KMS che hai creato nel passaggio 1 per crittografare il segreto inattivo. -

--secret-string: Una stringa JSON contenente le tue credenziali AD nel seguente formato:-

CUSTOMER_MANAGED_ACTIVE_DIRECTORY_USERNAME: nome utente dell'account del servizio AD senza il prefisso del dominio, ad esempio.svc-fsxNon fornire il prefisso del dominio, ad esempio.CORP\svc-fsx -

CUSTOMER_MANAGED_ACTIVE_DIRECTORY_PASSWORD: la password dell'account del servizio AD.

-

-

--region: Il Regione AWS luogo in cui verrà creato il tuo FSx file system Amazon. Se non è impostata, l'impostazione predefinitaAWS_REGIONè la regione configurata.

Dopo aver creato il segreto, allega una politica delle risorse utilizzando il put-resource-policycomando e imposta i seguenti parametri:

-

--secret-id: il nome o l'ARN del segreto a cui allegare la policy. L'esempio seguente utilizzaFSxSecretcome.--secret-id -

--region: Uguale Regione AWS al tuo segreto. -

--resource-policy: un documento di policy JSON che concede ad Amazon FSx l'autorizzazione ad accedere al segreto. La politica deve includere quanto segue:-

Il principale servizio per Amazon FSx, che è

fsx.amazonaws.com. -

Azioni richieste di Secrets Manager:

secretsmanager:GetSecretValueesecretsmanager:DescribeSecret. -

Schema ARN delle risorse per il tuo account Regione AWS .

-

Le seguenti chiavi condizionali che limitano l'accesso:

-

aws:SourceAccountda limitare al tuo account. -

aws:SourceArnper limitarsi a specifici FSx file system Amazon.

-

-

L'esempio seguente crea un segreto con il formato richiesto e allega una politica delle risorse che consente FSx ad Amazon di utilizzare il segreto. Questo esempio recupera automaticamente il tuo Account AWS ID e la tua regione, quindi configura la politica delle risorse con questi valori per garantire controlli di accesso adeguati tra Amazon FSx e il segreto.

Assicurati di sostituirlo KMS_KEY_ARN con l'ARN della chiave creata nel passaggio 1 e CUSTOMER_MANAGED_ACTIVE_DIRECTORY_PASSWORD con le credenziali CUSTOMER_MANAGED_ACTIVE_DIRECTORY_USERNAME dell'account del servizio Active Directory. Inoltre, verifica che l' AWS CLI ambiente sia configurato per la stessa regione del file system che entrerà a far parte di Active Directory.

# Set region and get account ID REGION=${AWS_REGION:-$(aws configure get region)} ACCOUNT_ID=$(aws sts get-caller-identity --query 'Account' --output text) # Replace with your KMS key ARN from Step 1 KMS_KEY_ARN="arn:aws:kms:us-east-2:123456789012:key/1234542f-d114-555b-9ade-fec3c9200d8e" # Replace with your Active Directory credentials AD_USERNAME="Your_Username" AD_PASSWORD="Your_Password" # Create the secret SECRET_ARN=$(aws secretsmanager create-secret \ --name "FSxSecret" \ --description "Secret for FSx access" \ --kms-key-id "$KMS_KEY_ARN" \ --secret-string "{\"CUSTOMER_MANAGED_ACTIVE_DIRECTORY_USERNAME\":\"$AD_USERNAME\",\"CUSTOMER_MANAGED_ACTIVE_DIRECTORY_PASSWORD\":\"$AD_PASSWORD\"}" \ --region "$REGION" \ --query 'ARN' \ --output text) echo "Secret created with ARN: $SECRET_ARN" # Attach the resource policy with proper formatting aws secretsmanager put-resource-policy \ --secret-id "FSxSecret" \ --region "$REGION" \ --resource-policy "{ \"Version\": \"2012-10-17\", \"Statement\": [ { \"Effect\": \"Allow\", \"Principal\": { \"Service\": \"fsx.amazonaws.com\" }, \"Action\": [ \"secretsmanager:GetSecretValue\", \"secretsmanager:DescribeSecret\" ], \"Resource\": \"$SECRET_ARN\", \"Condition\": { \"StringEquals\": { \"aws:SourceAccount\": \"$ACCOUNT_ID\" }, \"ArnLike\": { \"aws:SourceArn\": \"arn:aws:fsx:$REGION:$ACCOUNT_ID:file-system/*\" } } } ] }" echo "Resource policy attached successfully"

Nota

È possibile impostare un controllo degli accessi più granulare modificando aws:SourceArn i campi Resource and in modo da indirizzarli a segreti e file system specifici.

Account FSx di servizio Amazon

I FSx file system Amazon uniti a un Active Directory autogestito richiedono un account di servizio valido per tutta la loro durata. Amazon FSx utilizza l'account di servizio per gestire completamente i tuoi file system ed eseguire attività amministrative che richiedono l'unione e il ricongiungimento degli oggetti del computer al tuo dominio Active Directory. Queste attività includono la sostituzione di un file server guasto e l'applicazione di patch al software Microsoft Windows Server. FSx Affinché Amazon possa eseguire queste attività, l'account di FSx servizio Amazon deve disporre almeno del set di autorizzazioni descritto in Autorizzazioni dell'account di servizio Delegato ad esso.

Sebbene i membri del gruppo Domain Admins abbiano privilegi sufficienti per eseguire queste attività, ti consigliamo vivamente di utilizzare un account di servizio separato per delegare i privilegi richiesti ad Amazon. FSx

Per ulteriori informazioni su come delegare i privilegi utilizzando le funzionalità Delegate Control o Advanced Features nello snap-in MMC Active Directory User and Computers, consulta. Delegare le autorizzazioni all'account o al gruppo FSx di servizio Amazon

Se si aggiorna il file system con un nuovo account di servizio, il nuovo account di servizio deve disporre delle autorizzazioni e dei privilegi necessari per accedere ad Active Directory e disporre delle autorizzazioni di controllo completo per gli oggetti informatici esistenti associati al file system. Per ulteriori informazioni, consulta Modifica dell'account del FSx servizio Amazon.

Si consiglia di archiviare le credenziali dell'account del servizio Active Directory per una maggiore sicurezza Gestione dei segreti AWS . Ciò elimina la necessità di archiviare le credenziali sensibili in testo semplice e si allinea alle migliori pratiche di sicurezza. Per ulteriori informazioni, consulta Utilizzo di un Microsoft Active Directory autogestito.